Die Top-5 der immer noch erfolgreichsten Phishing-E-Mails

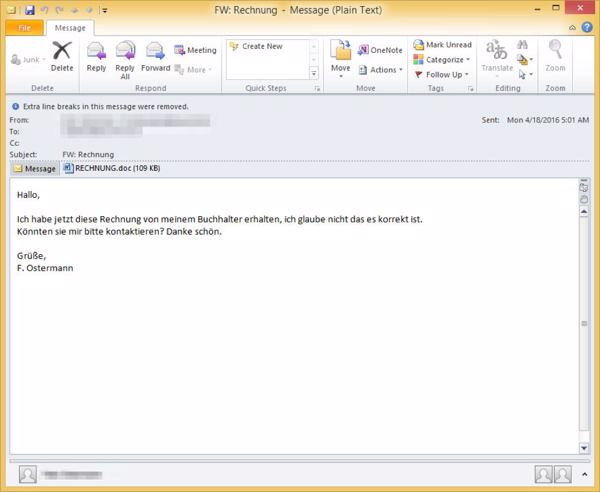

Diese deutschsprachige Rechnungs-Phishing-E-Mail hat die »Poshcoder«-Ransomware im Anhangsdokument (Bild: Proofpoint)Das Cybersecurity-Unternehmen Proofpoint hat sich in seinem Jahresbericht von 2016 »The Human Factor« näher mit Phishing-E-Mails befasst. Erstaunliches Ergebnis: Die Top-5 der immer noch erfolgreichsten Phishing-E-Mail-Kampagnen sind relativ altbekannte und simple Social-Engineering-Tricks, die zum Klicken auf einen E-Mail-Anhang oder einen unbekannten Link (URL) verleiten.

Diese deutschsprachige Rechnungs-Phishing-E-Mail hat die »Poshcoder«-Ransomware im Anhangsdokument (Bild: Proofpoint)Das Cybersecurity-Unternehmen Proofpoint hat sich in seinem Jahresbericht von 2016 »The Human Factor« näher mit Phishing-E-Mails befasst. Erstaunliches Ergebnis: Die Top-5 der immer noch erfolgreichsten Phishing-E-Mail-Kampagnen sind relativ altbekannte und simple Social-Engineering-Tricks, die zum Klicken auf einen E-Mail-Anhang oder einen unbekannten Link (URL) verleiten.

Allerdings wurden die Angriffe mit Phishing-E-Mails besser, verfeinerter, personalisierter. Und deshalb sind die Klickraten auf solche Fake-E-Mails immer noch hoch, bzw. steigen sogar deutlich an. Mit der Verbreitung von Verschlüsselungs-Trojanern (Ransomware) ist es für die fiesen Buben jetzt neuerdings möglich, sehr einfach Geld abzugreifen. Die Verluste für die Allgemeinheit aus diesen Kampagnen steigen weiterhin an, wobei 2016 allein in Großbritannien laut Proofpoint mindestens 30 Millionen US-Dollar auf das Konto das Bank-Trojaner »Dridex« gehen, und weltweit mittels Ransomware wie »Locky« rund eine Milliarde US-Dollar im Darknet verschwanden.

Der Top-Köder: »Siehe Rechnung im Anhang«

Im Report »The Human Factor« hat sich Proofpoint damit befasst, was genau nun die fünf erfolgreichsten E-Mail-Köder bislang im Jahr 2016 waren, die für all diese Klicks verantwortlich waren. Bei Weitem am beliebtesten ist der sogenannte »Money out«-Köder. Hier geht es darum, dem Empfänger weiß zu machen, dass eine Zahlung fällig ist (»Siehe Rechnung im Anhang«). Doch die angehängte »Rechnung« enthält eben nur Schadcode. Dieser Verbreitungsweg ist in Europa sehr beliebt. Die Locky-Ransonware hat sich größtenteils darüber verbreitet.

Platz zwei nehmen laut den Recherchen von Proofpoint Fax- und Scan-Benachrichtigungsköder ein. Diese Köder implizieren eine Dringlichkeit, bei der Unternehmensmitarbeiter im hektischen Arbeitstag schon mal die eigentliche Achtsamkeit außen vor lassen.

Auch sehr beliebt: gefakte Versand- und Lieferbenachrichtigungen

Platz drei sind gefakte Versand- und Lieferbenachrichtigungen, nach dem Motto »Ihr Paket wurde versandt – Ihr Versandbeleg ist beigefügt«. Während manche dieser E-Mail-Köder Marken von großen Logistikanbietern verwenden, um eine realistischere und überzeugende E-Mail zu erstellen, geben andere vor, statt vom Lieferservice direkt vom Anbieter zu stammen. Da immer mehr Unternehmen große Online-Shopping- und Auktions-Sites als ihren hauptsächlichen Online-Store verwenden, ist es nicht unüblich, dass der Versand eines Artikels, der in einem Store gekauft wurde, von einem anderen Anbieter ausgeführt wird, der dem Käufer nicht unbedingt bekannt ist. Daher ist der Empfänger eher bereit, E-Mails von unbekannten Anbietern zu öffnen, bei dem sie nicht direkt bestellt haben.

Platz vier ist der Geschäftsverhandlungsköder (»Ich möchte eine Bestellung der angehängten Liste aufgeben«). Diese Fake-E-Mails arbeiten in der Art und Methode ähnlich wie die von Rechnungen und Auftragsbestätigungen, wie sie im Geschäftsleben durchaus üblich sind. Die Mails beziehen sich auf ein mögliches Geschäft in der Zukunft, wie beispielsweise eine Preisauskunft, Import- und Exportarrangements, Preislisten, Verträge usw.

»Bitte bestätigen Sie diese Transaktion« – pervers: anstatt Geld zu bekommen, wird man um Geld erpresst

Platz fünf schließlich ist der Benachrichtigungsköder für Finanztransaktionen (»Bitte bestätigen Sie diese Transaktion«). Es ist nach Angaben von Proofpoint ein All-time-Favorit der Phishing-Kampagnen; die E-Mail schlägt für Finanztransaktionen einen etwas mehr geschäftsorientierten Ton an. Trend dabei: Die Akteure stellten jüngst von URLs auf Dokumentenanhänge um, um ihre Malware zu verteilen. Phishing-E-Mails in dieser Kategorie scheinen üblicherweise von einer Bank oder einem Finanzinstitut zu stammen und ködern den Benutzer mit Nachrichten über eine elektronische oder Online-Zahlung, die für den Empfänger bestimmt ist, sobald die Kontoinformationen im angehängten Dokument bestätigt oder korrigiert wurde. Dass das angehängte Dokument Schadcode enthält, ist mittlerweile logisch.

Der Proofpoint-Report zeigt auch auf, dass in jedem Unternehmen mindestens ein Benutzer einmal auf eine schädliche E-Mail klickt. Angesichts der schieren Menge von Angriffen, die über E-Mail eingehen, empfiehlt Proofpoint E-Mail-Gateway-Lösungen zu installieren, die sowohl erweiterte Angriffe erkennen und vorbeugen können, als auch solche Angreiffe erkennen, die nichts mit Malware zu tun haben. Dieser Schritt helfe dabei, die Anzahl der Bedrohungen zu verringern, die ins Netzwerk eindringen.

White-Paper: so erkennen Sie Phishing-E-Mails

Da Phishing-E-Mails jüngst immer zielgerichteter und personalisierter werden. hat speicherguide.de rund um Phishing-E-Mails ein kostenlos herunterladbares White-Paper zusammengestellt: »16 Tipps, dem E-Mail-Betrug zu entgehen«. Neben technischen Lösungen wie die von Proofpoint ist das White-Paper dazu da, vor allem den gesunden Menschenverstand zu schärfen. Denn ein Klick zuviel, und ein Megaschaden ist angerichtet.

- speicherguide.de hält Vortrag über Phishing-E-Mails auf »Cloud Security Expo Frankfurt« (23.11.2016)

- Blog von Proofpoint über die Top-5 der Phishing-E-Mails

- White-Paper von speicherguide.de über Phishing-E-Mails: »16 Tipps, dem E-Mail-Betrug zu entgehen«

- Nach dem Yahoo-Datenklau – ist vor der Phishing-E-Mail-Welle

- Mehr über Cybersicherheit im speicherguide.de-Schwerpunkt

- Die Top-5 der immer noch erfolgreichsten Phishing-E-Mails

- Der Top-Köder: »Siehe Rechnung im Anhang«

- Auch sehr beliebt: gefakte Versand- und Lieferbenachrichtigungen

- »Bitte bestätigen Sie diese Transaktion« – pervers: anstatt Geld zu bekommen, wird man um Geld erpresst

- White-Paper: so erkennen Sie Phishing-E-Mails