Hacker zeigen uns den Weg zum unsicheren Internet der Dinge

Es ist etwas passiert, wovor Sicherheitsexperten schon länger warnten, aber das bislang noch nicht sonderlich ernst genommen wurde: Die millionenfach installierten neuen Geräte mit Internet-Anschluss können gekapert und zweckentfremdet werden. Der DDoS-Angriff auf den DNS-Provider DynDNS – und was man daraus lernen sollte.

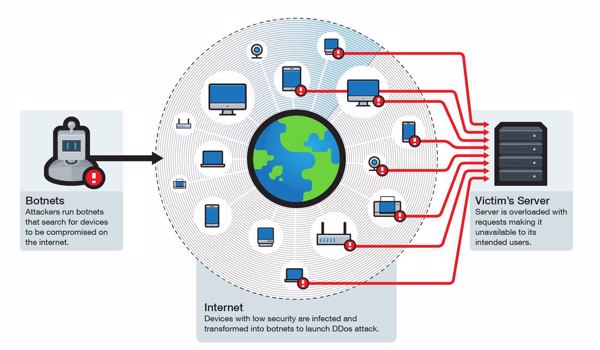

So läuft ein DDoS-Angriff wie der auf den DNS-Provider DynDNS ab (Bild: Trend Micro)Haushaltsgeräte, digitale Überwachungskameras, Baby-Phones, digitale Videorekorder, internetfähige Kaffeemaschinen und Unterhaltungselektronik hat es vergangenen Oktober erwischt – sie wurden in einen DDoS-Angriff eingebunden. Alle diese Geräte basieren meist oft auf einem sehr rudimentären Mikrocontroller. Die Geräte selbst sind oft nicht sehr intelligent – im Vergleich zu einem PC –, aber können eines: Aufgrund ihres Internet-Anschlusses eine Anfrage an eine Internet-Adresse richten.

So läuft ein DDoS-Angriff wie der auf den DNS-Provider DynDNS ab (Bild: Trend Micro)Haushaltsgeräte, digitale Überwachungskameras, Baby-Phones, digitale Videorekorder, internetfähige Kaffeemaschinen und Unterhaltungselektronik hat es vergangenen Oktober erwischt – sie wurden in einen DDoS-Angriff eingebunden. Alle diese Geräte basieren meist oft auf einem sehr rudimentären Mikrocontroller. Die Geräte selbst sind oft nicht sehr intelligent – im Vergleich zu einem PC –, aber können eines: Aufgrund ihres Internet-Anschlusses eine Anfrage an eine Internet-Adresse richten.

Und wenn eine solche urplötzliche Anfrageflutwelle – ein DDoS-Angriff (Distributed Denial of Service) – an eine einzige Internet-Adresse gerichtet ist, dann geht eben dieser Service in die Knie. So geschehen Mitte Oktober beim DNS-Provider DynDNS. So ein DNS-Service ist dafür da, den durch IP-Adressen bezeichneten Webservern die korrekten Domain-Namen zuzuordnen. Gibt also ein Nutzer eine bestimmte Website-Adresse in seinen Browser ein, schlägt das DNS die dazu passende IP-Adresse des Servers nach. Ein DNS-Service ist also eine Art großes Internet-Telefonbuch, das ohnehin darauf ausgelegt ist, ständig mit einer Vielzahl von Anfragen zu hantieren.

Als Hauptverdächtiger für die Attacke auf DynDNS gilt das sogenannte »Mirai«-Botnet. Sicherheitsforscher argwöhnten schon länger, dass sich dieses Botnet auf das Internet der Dinge (Internet of Things, IoT) fokussiert. Denn viel zu viele dieser Smart-Devices kranken nach wie vor an unzureichenden Sicherheitsfeatures oder, was häufiger vorkommt, unzureichenden Werkseinstellungen: Vier Nullen sind oft der Pin für den Zugang und die Geräte verlangen sehr selten eine Pin-Änderung. Parallel lehrt die Erfahrung, dass viele Verbraucher diese Einstellungen aus Bequemlichkeit oder Unwissenheit niemals ändern.

IoT liebt Linux – und Hacker lieben Linux-basierte DDoS-Bots

Es sind sogar Billiggeräte aus China bekannt, die eine Änderung der voreingestellten Pins gar nicht vorsehen. Billig-WLAN-Module sind im fernen Osten in großen Stückzahlen bereits für 1,50 Euro je Stück erhältlich. Und wenn die dazugehörige App von Billiggeräten dann auch noch von Studenten oder Praktikanten programmiert wird, darf man sich nicht wundern, wenn diese Geräte so einfach zu kapern sind.

Erkennbarer Trend dabei, laut dem Security-Spezialisten Kaspersky Lab: Die Anzahl der Attacken durch Linux-basierte DDoS-Bots ist weiter angestiegen. 79 Prozent der DDoS-Angriffe werden mittlerweile über Linux-Geräte durchgeführt. Der Einsatz Linux-basierter Geräte aus dem Internet der Dinge für DDoS-Angriffe wird immer beliebter und wird sich aller Voraussicht nach durch die Veröffentlichung des Mirai-Schadcodes weiter ausbreiten.

»Die Infektionsmethode über das Internet der Dinge ist sehr einfach und stützt sich auf menschliche Nachlässigkeit: Hersteller liefern Geräte mit Standardkonfiguration aus und Nutzer ändern diese nicht«, schimpft David Emm, Principal Security Researcher bei Kaspersky Lab. »Die Angreifer nutzten Standardanmeldeinformationen, um Zugang zu Online-Geräten wie Heimrouter, IP-Kameras oder digitale Videorekorder zu erhalten. Sobald sich der schädliche Code auf einem Gerät befindet, wird dieses Teil des Botnetzes und dient als Helfer, um das Angriffsziel mit Netzverkehr bzw. Anfragen zu überfluten und damit zu verhindern, dass Webseiten regulär funktionieren. Jeder, der internetverbundenen Geräte nutzt, sollte alle voreingestellten Passwörter ändern. Es sollten einzigartige und komplexe Passwörter verwendet werden – das gilt vor allem für den Heimrouter, der die Tür zum Heimnetzwerk darstellt.«

Das Ökosystem des Internet der Dinge strauchelt

Günter Untucht, Leiter EMEA-Rechtsabteilung, Trend MicroBeim japanische IT-Sicherheitsanbieter Trend Micro wertet man den Angriff des Mirai-Botnets als Weckruf: Das Ökosystem des Internet der Dinge sei nun gründlich aus der Ordnung geraten. Schwach unterstützte, unsichere Geräte brächten einen wichtigen Teil der Infrastruktur des Internets offline und rissen viele prominente Sites mit sich.

Günter Untucht, Leiter EMEA-Rechtsabteilung, Trend MicroBeim japanische IT-Sicherheitsanbieter Trend Micro wertet man den Angriff des Mirai-Botnets als Weckruf: Das Ökosystem des Internet der Dinge sei nun gründlich aus der Ordnung geraten. Schwach unterstützte, unsichere Geräte brächten einen wichtigen Teil der Infrastruktur des Internets offline und rissen viele prominente Sites mit sich.

»Da bislang im Internet der Dinge das Thema Sicherheit eher an letzter Stelle kam, haben die Cyberkriminellen sich einen Vorsprung sichern können, der noch einige Zeit Bestand haben dürfte«, erwartet Günter Untucht, Leiter der EMEA-weiten Rechtsabteilung bei Trend Micro. »Denn viele dieser Geräte werden sich auch nachträglich nicht absichern lassen, müssten also ausgetauscht werden. Das wird aber Zeit und Geld kosten. Gleichzeitig hat der jüngste Angriff gezeigt, wie massiv die realen Konsequenzen sein können. Eine Website, die nicht erreichbar ist, ist eine Sache, ein Produktionsausfall, weil die in der Cloud angesiedelten IT-Systeme blockiert sind, eine andere. Solange also das Sicherheitsniveau im Internet der Dinge nicht deutlich steigt, müssen wir mit weiteren Attacken rechnen, die zudem beträchtliche Schäden anrichten können.«

Untucht verweist vor allem darauf, dass das Internet von Anbietern beherrscht werde, deren Kerngeschäft nicht IT und schon gar nicht IT-Sicherheit heißt: »Es fehlt also in vielen Fällen und wohl bis auf weiteres das notwendige Wissen, um die intelligenten Geräte sicher zu designen. Gleichzeitig führt der Wettbewerbsdruck dazu, dass auch Partner der Hersteller wenig Anreize haben, in der Supportphase für die notwendige Sicherheit zu sorgen. Denn im Augenblick stehen noch möglichst kurze Markteinführungszeiten und das Interesse, die Geräte erst einmal zum Laufen zu bringen, im Vordergrund. Das wird sich vielleicht erst dann ändern, wenn ein Anbieter von IoT-Geräten wegen mangelnder Sicherheit Konkurs anmelden muss.«

Schutz für internetfähige »Dinge« ist Herkulesaufgabe

Dennis Monner, CEO, SecucloudDass der Schutz von IoT-Geräten mittlerweile einer vollkommen neuen Herangehensweise bedarf, darauf pocht auch Dennis Monner, CEO beim deutschen Sicherheitsspezialisten Secucloud: »Wirft man einen Blick auf die gegenwärtige Situation, scheint ein effizienter Schutz für internetfähige ‚Dinge’ eine regelrechte Herkulesaufgabe zu sein. Um dem aktuellen Digitalisierungstrend zu folgen, statten mehr und mehr Unternehmen ihre Produkte mit der Fähigkeit aus, online zu kommunizieren. Das bedeutet jedoch auch: Unternehmen, die sich bislang auf größtenteils analoge Geräte wie Kaffeemaschinen oder Kühlschränke fokussiert hatten, werden mit einem Mal zum IT-Anbieter.«

Dennis Monner, CEO, SecucloudDass der Schutz von IoT-Geräten mittlerweile einer vollkommen neuen Herangehensweise bedarf, darauf pocht auch Dennis Monner, CEO beim deutschen Sicherheitsspezialisten Secucloud: »Wirft man einen Blick auf die gegenwärtige Situation, scheint ein effizienter Schutz für internetfähige ‚Dinge’ eine regelrechte Herkulesaufgabe zu sein. Um dem aktuellen Digitalisierungstrend zu folgen, statten mehr und mehr Unternehmen ihre Produkte mit der Fähigkeit aus, online zu kommunizieren. Das bedeutet jedoch auch: Unternehmen, die sich bislang auf größtenteils analoge Geräte wie Kaffeemaschinen oder Kühlschränke fokussiert hatten, werden mit einem Mal zum IT-Anbieter.«

Im Hinblick auf die derzeitige IoT-Landschaft sehe man sich daher mittlerweile mit einem Sammelsurium an Software und Kommunikationsprotokollen konfrontiert. »Statt einheitliche Standards zu definieren, kocht ein Großteil der Anbieter noch immer sein eigenes Süppchen«, ärgert sich Monner. »Dies erschwert einen effizienten Schutz der smarten Geräte selbstverständlich deutlich.«

Da ein ausreichender, effizienter Schutz eines jeden einzelnen Geräts sowohl aus technischer als auch wirtschaftlicher Perspektive schlichtweg unmöglich ist, müsse man das Thema Sicherheit im Internet der Dinge auf einer übergeordneten Ebene angehen und als strategisches Thema betrachten. »Mit der unaufhaltsam ansteigenden Masse an internetfähigen Geräten, lässt sich ein effizienter Schutz nur auf zentrale Art und Weise bewerkstelligen«, argumentiert Monner.

Der Secucloud-Chef empfiehlt Cloud-basierte Schutzlösungen: »Diese lässt sich direkt in der Infrastruktur von Telekommunikations- und Mobilfunkanbietern, aber auch Service-Providern installieren, und sorgt dort bereits für Schutz, bevor die Bedrohung das eigentliche Endgerät überhaupt erreichen kann.«

Datenschutz-Grundverordnung (DSGVO) weist in die richtige Richtung

Armin Simon, Regional Sales Director, Identity & Data Protection, Gemalto Deutschland»Es wird wieder einmal deutlich, wie wichtig IoT-Sicherheit und Vertrauen sind: Verschlüsselung, starke Authentifizierung und Key-Management sind unbedingt notwendig, um vernetzte Systeme abzusichern«, betont auch Armin Simon, Regional Sales Director für den Bereich Identity & Data Protection bei Gemalto Deutschland. »Anbieter von IoT- und Cloud-Lösungen sowie Dritte, die als Händler fungieren, sollten drei Ziele verfolgen: erstens Verschlüsselung in großem Umfang einzusetzen, zweitens eine Infrastruktur vertrauensvoller Identitäten zu schaffen, die virtuell authentifiziert werden können, und drittens ein Key-Management-System bereitzustellen, in dem die Besitzer der IoT-Geräte ihre eigenen Schlüssel verwalten und kontrollieren.«

Armin Simon, Regional Sales Director, Identity & Data Protection, Gemalto Deutschland»Es wird wieder einmal deutlich, wie wichtig IoT-Sicherheit und Vertrauen sind: Verschlüsselung, starke Authentifizierung und Key-Management sind unbedingt notwendig, um vernetzte Systeme abzusichern«, betont auch Armin Simon, Regional Sales Director für den Bereich Identity & Data Protection bei Gemalto Deutschland. »Anbieter von IoT- und Cloud-Lösungen sowie Dritte, die als Händler fungieren, sollten drei Ziele verfolgen: erstens Verschlüsselung in großem Umfang einzusetzen, zweitens eine Infrastruktur vertrauensvoller Identitäten zu schaffen, die virtuell authentifiziert werden können, und drittens ein Key-Management-System bereitzustellen, in dem die Besitzer der IoT-Geräte ihre eigenen Schlüssel verwalten und kontrollieren.«

Generelles Problem ist laut Simon, dass es derzeit keine Regulierung für die Sicherheit von vernetzten Geräten gibt. »Mit der neuen Datenschutz-Grundverordnung findet das Thema allerdings immer mehr Aufmerksamkeit seitens der Regierungen«, sieht Simon als Lichtblick am Horizont. Allerdings mit der Einschränkung: »Wenn Unternehmen jetzt nichts gegen die Schwachstellen der vernetzten Geräte tun, wird es immer häufiger zu solch großen Attacken kommen.«

Wer kümmert sich um die digitalen Waisenkinder?

Wieland Alge, Vice President und General Manager EMEA, Barracuda NetworksBemerkenswert an dem Angriff auf DynDNS dürfte auch sein, dass viele Unternehmen die nicht unbegründete Hoffnung hatten, dass deren Dienste praktisch unverwundbar seien. »Man ging davon aus, dass es Botnet-Geräte in zweistelliger, wenn nicht gar in dreistelliger Millionenhöhe bedürfe, um solche Services lahmzulegen«, meint Sicherheitsexperte Wieland Alge vom Security-Hersteller Barracuda Networks. Es habe die Annahme gegolten, dass ein solcher Aufwand für die Angreifer niemals ökonomisch Sinn ergeben könnte.

Wieland Alge, Vice President und General Manager EMEA, Barracuda NetworksBemerkenswert an dem Angriff auf DynDNS dürfte auch sein, dass viele Unternehmen die nicht unbegründete Hoffnung hatten, dass deren Dienste praktisch unverwundbar seien. »Man ging davon aus, dass es Botnet-Geräte in zweistelliger, wenn nicht gar in dreistelliger Millionenhöhe bedürfe, um solche Services lahmzulegen«, meint Sicherheitsexperte Wieland Alge vom Security-Hersteller Barracuda Networks. Es habe die Annahme gegolten, dass ein solcher Aufwand für die Angreifer niemals ökonomisch Sinn ergeben könnte.

»Willkommen im Jahr 2016. Das Zeitalter des Internet der Dinge hat mit zig Millionen vernetzten Geräten begonnen, die mehr oder weniger ungeschützt und unverwaltet sind«, sagt Alge. »Wir haben es mit digitalen Waisenkindern zu tun, um die sich niemand kümmert. Mit der Brachialität riesiger Botnets dieser vernetzten Dinge ist es für Kriminelle heute technisch einfach und ökonomisch lohnend, selbst hochgradig geschützte Internetdienste anzugreifen.«

Der Angriff auf Dyn sei nur das »dünne Ende eines sehr langen Keils«, wie Alge an einem Beispiel erläutert: »Wenn mein Smart-TV Teil einer Attacke wäre, würde ich das gar nicht mitbekommen, und ihn auch unfreiwillig für den nächsten Angriff freundlichst zur Verfügung stellen.« Die bitterste Erkenntnis daraus sei, dass die Geräte ohne Wissen und Zutun des Besitzers immer wieder missbraucht werden können.

»Da Cyber-Kriminelle ständig nach immer ausgeklügelteren Wegen suchen, um Geld mit ihren Machenschaften zu machen, werden ähnliche Attacken weiter auf uns zu kommen«, prophezeit Alge. DDoS-Attacken dieses Ausmaßes böten ein erhebliches Erpressungspotenzial und bedrohten die gesamte digitale Infrastruktur. »Neue Schutzmechanismen an der Spitze des Keils können solche Attacken zwar eindämmen; aber die neue Schlagkraft der Cyberkriminellen entsteht auf der anderen Seite des Keils. IoT-Hersteller, -Dienstleister und -Anwender müssen anfangen, auf den Schutz ihrer Geräte zu achten.«

Malware-Code von »Mirai« mittlerweile frei zugänglich

Obwohl die Geschichte von DDoS-Attacken bis in die 1980er Jahre zurückreicht, sticht die jüngste Attacke hervor, betont Herbert Blaauw, Senior Manager Security beim IT-Dienstleister Atos Deutschland: »Zahlreiche IT-Experten haben in der Vergangenheit die Möglichkeit eines IoT-Angriffs prognostiziert.« Besonders ärgerlich ist laut Blaauw, dass der gegen IoT-Geräte verwendete Malware-Code seither über ein öffentliches Forum allgemein zugänglich ist: »Bisher ist er bereits über 1.000 Mal kopiert worden – das Erschaffen eines eigenen Botnets ist damit theoretisch für jedermann möglich.«

Angesichts dieses weitflächigen Angriffs müssten nach Meinung von Blaauw alle Unternehmen – von Automobilbranche, über Krankenhäuser bis hin zu Spielwarenherstellern – die Cybersecurity ihrer Produkte zur obersten Priorität machen: »Der Standard ‚Security by Design’ muss sich durchsetzen und IT-Security-Experten ab der Produktkonzeption einbeziehen.« Aus diesem Grund hat Atos eine spezialisierte Cyber-IoT-Einheit gegründet, und arbeitet zusammen mit Siemens an der Absicherung der Industrie 4.0.

Stecken russische Hacker hinter Mirai?

In einem neuen Blogbeitrag haben Forscher von Imperva das Mirai-Botnet analysiert. Insgesamt wurden in 164 Ländern IP-Adressen entdeckt, die von Mirai infiziert waren. Dabei sind die Botnet-IPs weit verstreut – sie finden sich selbst an entlegenen Orten wie Montenegro, Tadschikistan und Somalia.

Bemerkenswert: Mirai führt eine »Don’t Mess With«-Liste. Interessant ist laut Imperva die Tatsache, dass es eine fest codierte Liste von IPs gibt, auf deren Vermeidung die Mirai-Bots programmiert sind, wenn sie ihre IP-Scans durchführen. Diese Liste beinhaltet unter anderem den Postdienst der USA, das Verteidigungsministerium, die Internet Assigned Numbers Authority (IANA) und IP-Bereiche, die zu Hewlett-Packard und General Electric gehören.

Erwähnenswert ist nach Ansicht von Imperva auch, dass die Mirai-Codes – trotz ihrer englischen C&C-Oberfläche – Spuren von russischsprachigen Zeichenfolgen besitzen. Dies lässt Spekulationen über den Ursprung des Codes zu, liefert es doch dadurch einen Hinweis darauf, dass Mirai von russischen Hackern entwickelt wurde, oder zumindest von einer Gruppe von Hackern, von denen einige russische Wurzeln haben.

Ebenfalls interessant an Mirai ist sein »territorialer« Charakter. Die Malware enthält mehrere Killer-Scripts, die andere Würmer und Trojaner auf den befallenen Geräten ausmerzen. Und es werden damit auch Versuche unterbunden, eine Verbindung für eine Fernsteuerung des gekaperten Gerätes herzustellen.

Fazit: DynDNS-Angriff ist mehr als eine Warnung

Der Angriff auf DynDNS war zum einen eine Warnung, und zum anderen ein Hinweis darauf, an welcher Stelle Datenschutz und IT-Sicherheit dringend verbessert werden müssen. Die Hacker dahinter dürften ausgetestet haben, was möglich ist. Und sie waren wohl selber überrascht, was alles ging.

Auch der kürzliche Angriff auf Router der Deutschen Telekom war wohl weniger ein klassischer Angriff, um die Router stillzulegen – vielmehr sollten die Router wohl für ein Botnet gekapert werden. Das Einspielen der Botnet-Software war jedoch »schlampig« programmiert, und so fiel der Kaperversuch auf.

Jetzt gilt es für die Unternehmen und die Internet-Community, diese Warnung zu beherzigen, und sich den Herausforderungen der aktuellen Bedrohungslandschaft zu stellen.

- Hacker zeigen uns den Weg zum unsicheren Internet der Dinge

- IoT liebt Linux – und Hacker lieben Linux-basierte DDoS-Bots

- Das Ökosystem des Internet der Dinge strauchelt

- Schutz für internetfähige »Dinge« ist Herkulesaufgabe

- Datenschutz-Grundverordnung (DSGVO) weist in die richtige Richtung

- Wer kümmert sich um die digitalen Waisenkinder?

- Malware-Code von »Mirai« mittlerweile frei zugänglich

- Stecken russische Hacker hinter Mirai?

- Fazit: DynDNS-Angriff ist mehr als eine Warnung