Kaspersky: Cyberkriminelle rekrutieren und erpressen Insider

Für Attacken auf Telekommunikationsanbieter denken sich Cyberkriminelle immer perfidere Methoden aus. Dazu werden neuerdings unzufriedene Angestellte über Untergrundkanäle angeworben oder Mitarbeiter über kompromittierende Informationen erpresst. Das geht aus einem neuen Bericht von Kaspersky Lab über Cyberbedrohungen für die Telekommunikationsbranche hervor.

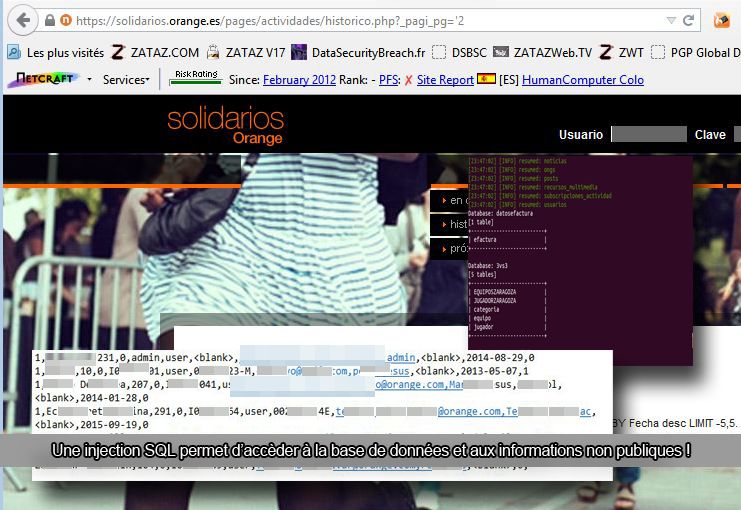

Die Website von Orange Spain war angreifbar durch eine SQL-Injection-Schwachstelle (Bild: Kaspersky Lab)Telekommunikationsanbieter sind ein sehr begehrtes Ziel für Cyberangriffe. Der Grund: sie betreiben und verwalten weltweit Netzwerke, Stimmen- sowie Datenverkehr und speichern große Mengen sensibler Daten. Die Akteure hinter den Angriffen können sowohl Cyberkriminelle sein, die einen finanziellen Profit wittern, als auch nationalstaatlich-unterstützte Akteure oder Konkurrenten, die ihre Angriffe über zielgerichtete Attacken durchführen.

Die Website von Orange Spain war angreifbar durch eine SQL-Injection-Schwachstelle (Bild: Kaspersky Lab)Telekommunikationsanbieter sind ein sehr begehrtes Ziel für Cyberangriffe. Der Grund: sie betreiben und verwalten weltweit Netzwerke, Stimmen- sowie Datenverkehr und speichern große Mengen sensibler Daten. Die Akteure hinter den Angriffen können sowohl Cyberkriminelle sein, die einen finanziellen Profit wittern, als auch nationalstaatlich-unterstützte Akteure oder Konkurrenten, die ihre Angriffe über zielgerichtete Attacken durchführen.

Für ihre Angriffe setzen Cyberkriminelle neuerdings oftmals auf Insider als Teil ihres gefährlichen Angriffsrepertoires. Zum Arsenal gehören daneben auch zielgerichtete Attacken, DDoS-Angriffe sowie Attacken über Softwarelücken, fehlerhafte Konfiguration und Schwachstellen in Netzwerk- und Kundengeräten.

Vor allem die Schwachstelle Mitarbeiter wird nun regelrecht penetriert. Mitarbeiter sollen dabei helfen, das Telekommunikationsunternehmen zu infiltrieren und die Delikte zu begehen. Eine kürzlich durchgeführte weltweite Umfrage von Kaspersky Lab und B2B International zeigt, dass bei 28 Prozent der Cyberattacken – und bei 38 Prozent der gezielten Attacken – Insider involviert waren. Der Kaspersky-Bericht untersucht gängige Methoden, wie Insider in der Telekommunikation in kriminelle Machenschaften verwickelt und zu was sie benutzt werden.

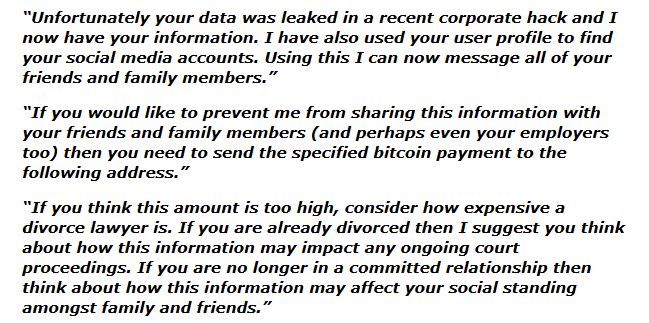

Wer zu viel Informationen über sich in Social-Media-Kanälen preisgibt, ist angreifbar, und erpressbar

► Cyberkriminelle nutzen öffentlich zugängliche oder zuvor gestohlene Daten, um kompromittierende Informationen über Mitarbeiter des anvisierten Unternehmens zu erhalten. Anschließend erpressen sie gezielt Einzelpersonen und zwingen sie, ihnen Unternehmensanmeldedaten auszuhändigen, Informationen über interne Systeme zu liefern oder Spear-Phishing-E-Mails zu verbreiten.

► Cyberkriminelle rekrutieren auch willige Mitarbeiter in Untergrundforen oder durch kriminelle Personalvermittler (»Black Recruiter«). Die Insider werden für ihre Dienste bezahlt und können auch weitere Kollegen ausfindig machen, die durch Erpressung zu Mittätern werden sollen.

Der Erpressungsansatz wurde in Folge von Cybersicherheitsvorfällen mit Datenlecks wie beispielsweise bei dem 2015er Vorfall des Dating-Portals Ashley Madison für Angreifer attraktiver. Cyberkriminelle erhielten so Zugang zu persönlichen Daten, mit denen Opfer erpresst oder bloßgestellt werden können. Tatsächlich sind solche Datenlecks in Zusammenhang mit Erpressung inzwischen so weit verbreitet, dass das FBI am 1. Juni 2016 eine öffentliche Bekanntmachung zur Warnung vor den Risiken und möglichen Auswirkungen herausgegeben hat.

Mitarbeiter von Mobilfunkanbietern im Visier

Den Experten von Kaspersky Lab zufolge, suchen Angreifer vor einem Angriff auf Mobilfunkanbieter gezielt Mitarbeiter, die ihnen einen schnellen Zugang zu Kunden- und Unternehmensdaten gewähren oder SIM-Karten duplizieren können. Falls es sich beim Opfer um einen Internetanbieter handelt, suchen die Cyberkriminellen nach Mitarbeitern, die ihnen »Network Mapping«- und »Man-in-the-Middle«-Attacken ermöglichen können.

Bedrohungen durch Insider können unterschiedlicher Art sein. Die Kaspersky-Experten haben zwei untypische Beispiele gefunden. In einem Fall ließ ein Mitarbeiter 70 Millionen Anrufe von Gefängnisinsassen durchsickern, deren Großteil eine Verletzung des Anwaltsgeheimnisses darstellt. In einem anderen Fall wurde ein SMS-Support-Techniker in einem beliebten Darknet-Forum gefunden, der anbot, Nachrichten mit OTP (One-Time-Password), die zur Zwei-Faktor-Authentifizierung erforderlich sind, abzufangen, um sich so in Kundenkonten eines Fintech-Unternehmens einloggen zu können.

»Der Mensch ist meist das schwächste Glied, wenn es um die IT-Sicherheit in Unternehmen geht. Technik allein ist selten ausreichend, um Organisationen vor Angreifern zu schützen, die nicht zögern, die Schwäche von Mitarbeitern auszunutzen«, sagt Denis Gorchakov, Sicherheitsexperte bei Kaspersky Lab. »Unternehmen müssen damit anfangen, sich selbst in den Augen der Angreifer zu sehen. Wenn Stellenausschreibungen oder andere Daten mit dem Unternehmensnamen in Untergrundforen auftauchen, dann ist das Unternehmen im Visier von Cyberkriminellen. Und je früher man davon erfährt, desto besser kann man sich darauf vorbereiten.«

Tipps zu Sicherheitsvorkehrungen von Kaspersky Lab

► Die Mitarbeiter sollten über richtiges Verhalten hinsichtlich Cybersicherheit und Gefahren aufgeklärt werden. Sicherheitsrichtlinien sollten Bestandteil der Sicherheitsstrategie eines Unternehmens sein.

► Über so genannte »Threat Intelligence Services« – ein Baustein der »Kaspersky Security Intelligence Services« – können Organisationen herausfinden, warum das Unternehmen für Angreifer attraktiv ist und ob es Mitarbeiter gibt, die Insider-Wissen weitergeben.

► Der Zugang zu hochsensiblen Informationen und Systemen sollte eingeschränkt sein.

► Es sollten regelmäßig Sicherheits-Audits der IT-Infrastruktur des Unternehmens durchgeführt werden.

- »Threat Intelligence Services« von Kaspersky Lab

- Kaspersky-Report »Threat Intelligence Report for the Telecommunications Industry«

- Mit neuen Kaspersky-Paketen sind Heimanwender gerüstet gegen Ransomware & Co

- Kaspersky: DDoS-Attacken mit Linux-Server steigen deutlich an

- Kaspersky stellt auf »CeBIT 2016« neue Lösungen für Unternehmen gegen Cyberangriffe vor

- Mehr über Cybersicherheit im speicherguide.de-Schwerpunkt