NIS-2: Gesetzlich verordnete Cybersicherheit

Cybersicherheit by Design bzw. per Gesetz: Firmen müssen künftig angemessene Sicherheitsmaßnahmen implementieren, um ihre Systeme vor Cyberangriffen zu schützen. So sinnvoll die Anforderungen auch sein mögen, so unausgegoren ist die NIS-2-Richtlinie noch. Wichtig zu verstehen: Die Geschäftsleitung muss selbst Wissen aufbauen.

Cybersicherheit by Design bzw. per Gesetz: Firmen müssen künftig angemessene Sicherheitsmaßnahmen implementieren, um ihre Systeme vor Cyberangriffen zu schützen. So sinnvoll die Anforderungen auch sein mögen, so unausgegoren ist die NIS-2-Richtlinie noch. Wichtig zu verstehen: Die Geschäftsleitung muss selbst Wissen aufbauen.

Die EU verpflichtet Unternehmen per Gesetz zu mehr Cybersicherheit. Die EU-Richtlinie NIS-2 (Network and Information Security Directive 2) ist bereits am 16. Januar 2023 in Kraft getreten. Die EU-Mitgliedsstaaten hätten NIS-2 bis zum 17. Oktober 2024 in nationales Recht umsetzen müssen. Die deutsche Regierung hat es jedoch nicht pünktlich geschafft. Nun ist März/April 2025 anvisiert. Unternehmen können sich weiterhin nur diversen Referentenentwürfen orientieren.

Claudia Plattner, BSIBSI-Präsidentin Claudia Plattner fordert die Mitglieder des Bundestags auf, das Gesetz in den verbleibenden Sitzungswochen noch zu behandeln: »Es gibt einen neuen Vorschlag zur Umsetzung von NIS-2. Wir brauchen dringend den Startschuss und Planungssicherheit für die Unternehmen und Institutionen in Deutschland; es ist wirklich allerhöchste Zeit. Der Vorschlag ist vielversprechend und berücksichtigt zahlreiche Anmerkungen und Verbesserungen der Expertinnen und Experten. Das Gesetz hat sich aus meiner Sicht deutlich weiterentwickelt. Auch wenn ich mir hier und da vielleicht noch etwas mehr gewünscht hätte: Lasst uns einfach anfangen!«

Claudia Plattner, BSIBSI-Präsidentin Claudia Plattner fordert die Mitglieder des Bundestags auf, das Gesetz in den verbleibenden Sitzungswochen noch zu behandeln: »Es gibt einen neuen Vorschlag zur Umsetzung von NIS-2. Wir brauchen dringend den Startschuss und Planungssicherheit für die Unternehmen und Institutionen in Deutschland; es ist wirklich allerhöchste Zeit. Der Vorschlag ist vielversprechend und berücksichtigt zahlreiche Anmerkungen und Verbesserungen der Expertinnen und Experten. Das Gesetz hat sich aus meiner Sicht deutlich weiterentwickelt. Auch wenn ich mir hier und da vielleicht noch etwas mehr gewünscht hätte: Lasst uns einfach anfangen!«

NIS-2 und die Betroffenen

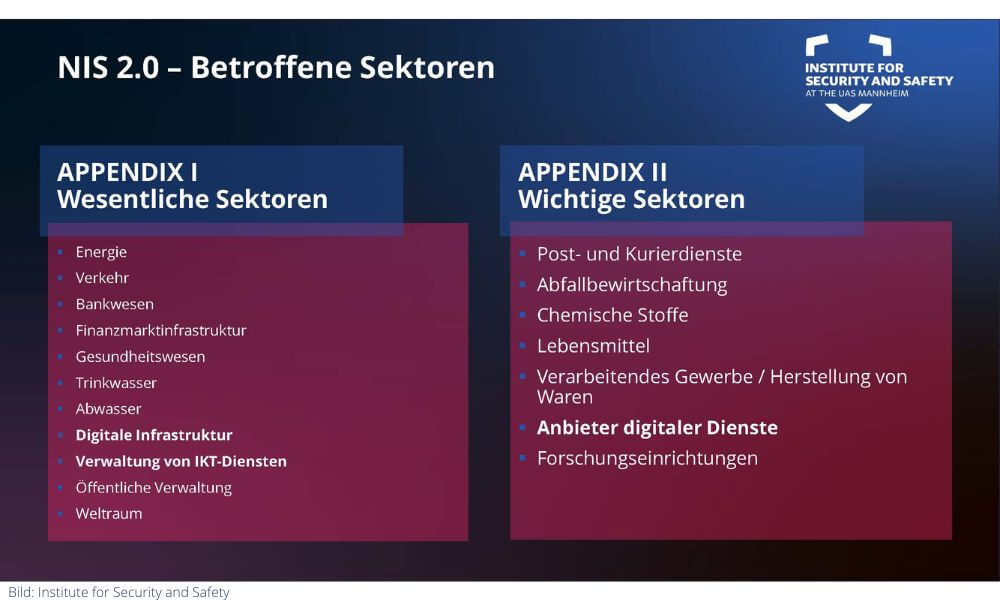

Christoph Harburg, NetzlinkDie NIS-2-Richtlinie adressiert zunächst Unternehmen mit mindestens 250 Mitarbeitenden oder mehr als 50 Millionen Euro Umsatz und mehr als 43 Mio. EUR Jahresbilanzsumme, die Sektoren mit hoher Kritikalität unterliegen. »Dazu zählen insbesondere die Bereiche Energie, Gesundheitswesen, Verkehr, Banken und Finanzmarktinfrastrukturen, Trink- und Abwasser, digitale Infrastrukturen, Verwaltung von ITK-Diensten und Weltraum«, sagt Christoph Harburg, IT-Security Consultant beim Braunschweiger IT-Systemhaus Netzlink Informationstechnik. »Diese Unternehmen werden als `Wesentliche Einrichtungen´ bezeichnet.«

Christoph Harburg, NetzlinkDie NIS-2-Richtlinie adressiert zunächst Unternehmen mit mindestens 250 Mitarbeitenden oder mehr als 50 Millionen Euro Umsatz und mehr als 43 Mio. EUR Jahresbilanzsumme, die Sektoren mit hoher Kritikalität unterliegen. »Dazu zählen insbesondere die Bereiche Energie, Gesundheitswesen, Verkehr, Banken und Finanzmarktinfrastrukturen, Trink- und Abwasser, digitale Infrastrukturen, Verwaltung von ITK-Diensten und Weltraum«, sagt Christoph Harburg, IT-Security Consultant beim Braunschweiger IT-Systemhaus Netzlink Informationstechnik. »Diese Unternehmen werden als `Wesentliche Einrichtungen´ bezeichnet.«

Die neue Fassung ersetzt die bisherige Richtlinie NIS-1, die bislang nur für KRITIS-Unternehmen (Betreiber von kritischen Infrastrukturen mit wichtiger Bedeutung für das staatliche Gemeinwesen) galt. Betroffen sind nun auch beispielsweise Anbieter digitaler Dienste, Chemie, Ernährung, Medizin, Logistik, Abfallwirtschaft, produzierendes und verarbeitendes Gewerbe, Forschung und Öffentliche Verwaltung (entsprechender Größe).

»Die Branchen sind relativ weit gefasst, aber die Eingrenzung erfolgt über den §28 BSIG (BSI-Gesetz)«, erklärt Rechtsanwalt Stephan Hansen-Oest gegenüber speicherguide.de. »Dieser besagt, NIS-2 greift für mittlere Unternehmen ab 50 Mitarbeitenden oder mehr als zehn Millionen Euro Umsatz bzw. mehr als 43 Euro Jahresbilanzsumme aus den genannten Sektoren mit hoher Kritikalität.« Das heißt, es ist nicht jede Apotheke oder Arztpraxis automatisch betroffen.

NIS-2 greift für mittlere Unternehmen ab 50 Mitarbeitenden oder mehr als zehn Millionen Euro Umsatz bzw. mehr als 43 Euro Jahresbilanzsumme aus den genannten Sektoren mit hoher Kritikalität.

NIS-2 greift für mittlere Unternehmen ab 50 Mitarbeitenden oder mehr als zehn Millionen Euro Umsatz bzw. mehr als 43 Euro Jahresbilanzsumme aus den genannten Sektoren mit hoher Kritikalität.

Firmen müssen sich gegen Datendiebstahl und -missbrauch wappnen

»NIS-2- soll Europa sicherer machen«, erklärt Dr. Swantje Westpfahl, Direktorin des Institute for Security and Safety an der Hochschule Mannheim. Cyberangriffe seien da und dürfen zu keinen Kaskadeneffekten führen.

Laut einer Ransomware-Studie des Cybersecurity-Experten Hornetsecurity verzeichnen 2024 über 30 Prozent der weltweit Befragten einen Datenverlust. Im Vergleich zu 2023 (17,2 %) ist dies ein drastischer Anstieg.

Einer Studie von PwC zufolge waren lediglich fünf Prozent der befragten deutschen Unternehmen in den letzten drei Jahren nicht von Data-Breaches betroffen – weltweit werden mit 14 Prozent deutlich weniger Organisationen Opfer solcher Angriffe. 83 Prozent der deutschen Befragten geben an, in den vergangenen drei Jahren einen Schaden in Höhe von fast zehn Millionen US-Dollar durch Datendiebstahl oder -missbrauch erlitten zu haben. Bei rund acht Prozent entstanden Schäden zwischen zehn und 20 Millionen US- Dollar oder sogar mehr.

Wer einen noch weitere Belege benötigt, es gibt unzählige Studien dieser Art. Für Unternehmen und Behörden ist es unumgänglich die Lücke zwischen dem Bewusstsein für Cyberrisiken und der Umsetzung von konkreten Gegenmaßnahmen zu verkleinern. Daher ist NIS-2 mit seinem Ziel das gemeinsame Cybersicherheitsniveau zu verbessern mehr als begrüßenswert. Von NIS-2 sind in Deutschland zirka 30.000 Unternehmen direkt betroffen. Hinzukommen alle, die mit den großen Organisationen Geschäfte machen, weil diese die Zuständigkeit in ihren Verträgen auch in die Lieferkette weitergeben. Grundsätzlich sollten sich alle Firmen angesprochen fühlen und Cybersicherheits-Maßnahmen entsprechend ihrer Größe nach dem Stand der Technik umsetzen.

Nur 20 Prozent sind bisher vorbereitet

Richtig vorbereitet sind bisher nur wenige Unternehmen. Nach Einschätzung Dennis Weyel, International Technical Director beim Sicherheitsunternehmen Horizon3.ai gehen weite Teile vor allem der mittelständischen Wirtschaft davon aus, von NIS-2 nicht betroffen zu sein: »Das ist ein Irrtum. Unter die Richtlinie fallen nämlich nicht nur die Unternehmen in den vom Gesetzgeber genannten Branchen, sondern auch alle Zulieferer und Dienstleister dazu.«

Eine Stichprobe unter 300 vor allem mittelständischen Unternehmen im Auftrag von Horizon3.ai förderte zutage, dass lediglich 20 Prozent der Firmen bereits Maßnahmen ergriffen haben, um NIS-2 zu genügen. Ein weiteres Viertel gab an, dass ihnen die neuen Sicherheitsanforderungen zumindest »teilweise bekannt« seien und sie entsprechende Maßnahmen planten.

Für bemerkenswerte 43 Prozent sind die neuen gesetzlichen Auflagen in Sachen Cybersecurity kein Thema oder sie sehen keinen Handlungsbedarf. 17 Prozent verlassen sich schlichtweg darauf, dass sich ihre Lieferanten und Geschäftspartner entsprechend auf den aktuellen Stand bringen. Ein knappes Zehntel fühlt sich »ausreichend geschützt«. »Die Ergebnisse lassen auf eine gewisse Blauäugigkeit in Sachen Cybersicherheit schließen«, analysiert Weyel. Er räumt allerdings ein: »Es wird für viele Mittelständler schlichtweg unmöglich sein, sich rechtzeitig um alle NIS-2-Belange zu kümmern.«

Selbst der BSI (Bundesamt für Sicherheit in der Informationstechnik) bezeichnet die personellen, finanziellen und strukturellen Hürden als immens. Die Erhöhung des IT-Sicherheitsniveaus sei zwar alternativlos, noch sei aber nicht sicher, ob Deutschland NIS-2 bis zum Herbst verabschiedet hat. Wichtig sei anzufangen, nicht zuletzt aufgrund des hohen Handlungsdrucks durch die wachsende Bedrohungslage. »Unternehmen sollten Anfangen, die Erhöhung ihres Cybersicherheitsniveaus voranzubringen«, rät Katrin Kubica, Referatsleiterin beim BSI.

Susanne Moosreiner, SEP»Der zu erwartende Aufwand wird sicher wegen der umfangreichen organisatorischen Anforderungen hoch und noch ist nicht klar, welche Ausmaße das in Bezug auf die IT und speziell auf das Backup und Recovery hat«, sagt Susanne Moosreiner, CEO bei SEP. »Besonders die Vorstände und Geschäftsführungen werden in die Verantwortung genommen. Nichtsdestotrotz werden die IT-Manager mit der Umsetzung beauftragt.«

Susanne Moosreiner, SEP»Der zu erwartende Aufwand wird sicher wegen der umfangreichen organisatorischen Anforderungen hoch und noch ist nicht klar, welche Ausmaße das in Bezug auf die IT und speziell auf das Backup und Recovery hat«, sagt Susanne Moosreiner, CEO bei SEP. »Besonders die Vorstände und Geschäftsführungen werden in die Verantwortung genommen. Nichtsdestotrotz werden die IT-Manager mit der Umsetzung beauftragt.«

NIS-2-Anforderungen an die Datensicherung

Grundsätzlich sollten alle (betroffenen) Unternehmen eine Backup-Strategie haben und der Aufwand hier eigentlich überschaubar sein. Trotzdem gilt es zu überprüfen, ob diese passt und an die erhöhten Sicherheitsanforderungen ausreichend angepasst ist, denn es gilt die Geschäftskontinuität sicherzustellen sowie Datenverlust zu verhindern bzw. zu minimieren. »Dazu müssen entsprechende Strategien und auch Techniken verwendet werden, die besten Schutz bieten«, mahnt Moosreiner. »Die bisherige Backup-Strategie ist dahingehend zu überprüfen und bei Bedarf anzupassen. Dazu können Funktionen wie beispielsweise Immutable-Storage und S3 Object-Lock verwendet werden, die eine Unveränderbarkeit der Backup-Daten gewährleisten. Die 3-2-1-1-Regel für Backups (3 Kopien, 2 verschiedene Medien, extern und unveränderbarer Speicher) kann eine weitere Maßnahme sein, bei der die Backup-Daten auf unterschiedliche Speichermedien und Standorte gelegt werden.« Hinzukomme ein gezieltes Monitoring und Reporting über die Backup-Infrastruktur, um die Nachweis-Anforderungen zu erfüllen und Einblicke in die Sicherheit der Backup-Prozesse zu erhalten.

»NIS-2 verlangt, dass Unternehmen kritische Daten und Systeme klar identifizieren und priorisieren«, ergänzt Deniz Alboyaci, Director of Sales für die DACH-Region bei Arcserve. »Dies bedeutet, dass Backup- und Disaster-Recovery-Strategien so angepasst werden müssen, dass diese kritischen Komponenten mit höchster Dringlichkeit und Sicherheit gesichert und wiederhergestellt werden können.«

Auch SaaS Umgebungen wie Microsoft 365 müssen IT-Manager mit Nachdruck in die Sicherheitsstrategie einbinden. Backups der Umgebungen seien zwar bereits weit verbreitet, doch wie verhält es sich, wenn nicht M365, sondern die dahinter liegende EntraID angegriffen wird? »Auf solche Fragen müssen Unternehmen zielgerichtet Antworten, um NIS-2 Compliant zu sein«, konstatiert Arcserve-Manager Alboyaci.

Die Richtlinie betone zudem die Bedeutung regelmäßiger Tests der Wiederherstellungsverfahren sowie die Simulation von Angriffen, um im Ernstfall vorbereitet zu sein. Nur durch kontinuierliches Testen sei sichergestellt, dass Backup- und Disaster-Recovery-Strategien tatsächlich funktionieren. »NIS-2 bringt also nicht nur formelle Änderungen, sondern fordert Unternehmen auf, ihre Backup- und Disaster-Recovery-Strategien grundlegend zu überdenken und zu erweitern«, sagt Alboyaci. »Firmen, die diese Anforderungen vernachlässigen, riskieren nicht nur die Nichterfüllung gesetzlicher Vorgaben und öffnen das Tor der persönlichen Haftbarkeit, sondern setzen auch ihr eigenes Unternehmen und deren Mitarbeiter aufs Spiel.«

Patrycja Schrenk, PSW GroupSollte ein Sicherheitsvorfall eintreten ist ein effektives Krisenmanagement entscheidend, um schnell, fristgerecht und mit angemessener Reaktion zu handeln. »Unternehmen sollten hier klare Verfahren und Protokolle für die Erkennung, Bewertung und Bewältigung von Sicherheitsvorfällen entwickeln und auch an ein effektives Backup-Management sowie Wiederherstellungsverfahren denken«, rät Patrycja Schrenk, Geschäftsführerin der PSW GROUP. »Unternehmen, die die Anforderungen der NIS-2-Richtlinie nicht erfüllen, riskieren erhebliche Geldbußen von bis zu zehn Millionen Euro oder zwei Prozent des Jahresumsatzes. Zudem können leitende Organe persönlich haftbar gemacht werden.«

Patrycja Schrenk, PSW GroupSollte ein Sicherheitsvorfall eintreten ist ein effektives Krisenmanagement entscheidend, um schnell, fristgerecht und mit angemessener Reaktion zu handeln. »Unternehmen sollten hier klare Verfahren und Protokolle für die Erkennung, Bewertung und Bewältigung von Sicherheitsvorfällen entwickeln und auch an ein effektives Backup-Management sowie Wiederherstellungsverfahren denken«, rät Patrycja Schrenk, Geschäftsführerin der PSW GROUP. »Unternehmen, die die Anforderungen der NIS-2-Richtlinie nicht erfüllen, riskieren erhebliche Geldbußen von bis zu zehn Millionen Euro oder zwei Prozent des Jahresumsatzes. Zudem können leitende Organe persönlich haftbar gemacht werden.«

Jetzt auf das Cybersicherheitsgesetz vorbereiten

NIS-2: Konkrete Anforderungen (Bild: Institute for Security and Safety)Für alle, die noch nicht wirklich aktiv geworden sind, heißt es nun, anfangen. Das heißt, prüfen ob man in den Anwendungsbereich der NIS-2-Richtlinie fällt und sich dann beim Bundesamt für Sicherheit in der Informationstechnik (BSI) registrieren. »Anschließend ist eine gründliche Risikoanalyse unerlässlich, um potenzielle Schwachstellen und Risiken in den eigenen Netz- und Informationssystemen zu identifizieren«, meint Schrenk.

NIS-2: Konkrete Anforderungen (Bild: Institute for Security and Safety)Für alle, die noch nicht wirklich aktiv geworden sind, heißt es nun, anfangen. Das heißt, prüfen ob man in den Anwendungsbereich der NIS-2-Richtlinie fällt und sich dann beim Bundesamt für Sicherheit in der Informationstechnik (BSI) registrieren. »Anschließend ist eine gründliche Risikoanalyse unerlässlich, um potenzielle Schwachstellen und Risiken in den eigenen Netz- und Informationssystemen zu identifizieren«, meint Schrenk.

Basierend auf den Ergebnissen dieser Analyse sollten angemessene technische und organisatorische Maßnahmen implementiert werden, um diese Risiken zu minimieren und die Sicherheit der Systeme – einschließlich der Lieferkette – zu verbessern. »Der Einsatz von Kryptografie und gegebenenfalls Verschlüsselungstechnologien ist in diesem Zusammenhang eine Maßnahme, um sensible Daten zu schützen«, erklärt Schrenk. »Darüber hinaus empfehlen sich auch Maßnahmen zur Personalsicherheit, Zugriffskontrolle und Asset Management, um unbefugten Zugriff zu verhindern. Eine Multi-Faktor-Authentifizierung oder eine kontinuierliche Authentifizierung tragen übrigens dazu bei, die Sicherheit von Zugriffen zu erhöhen.«

Kommunikationskanäle für Sprach-, Video- und Textkommunikation sollten so ausgelegt sein, dass sie auch während eines Sicherheitsvorfalls eine unterbrechungsfreie Kommunikation gewährleistet. Zudem sollten Beschäftigte gemäß NIS2-Richtlinie jetzt regelmäßig in Cybersecurity geschult werden, um sie für Sicherheitsrisiken zu sensibilisieren. Auch ein effektives Krisenmanagement ist entscheidend, um bei einem Sicherheitsvorfall schnell, fristgerecht und mit angemessener Reaktion zu handeln. Unternehmen sollten hier klare Verfahren und Protokolle für die Erkennung, Bewertung und Bewältigung von Sicherheitsvorfällen entwickeln und auch an ein effektives Backup-Management sowie Wiederherstellungsverfahren denken.

»Um bei den NIS-2-Anforderungen den Überblick zu behalten, ist ein schrittweises, strukturiertes Vorgehen der effizienteste Weg für Unternehmen«, empfiehlt Netzlink-Manager Harburg. »Der Kern ist dabei die Gegenüberstellung der IST-Situation eines Unternehmens in Sachen IT-Sicherheit mit der SOLL-Situation. Nur wenn klar ist, wo die Lücken sind und wo Verbesserungspotential besteht, können geeignete Maßnahmen ausgewählt und ergriffen werden.«

Die Geschäftsführung sollte sich zunächst eingehend mit ihren Pflichten und möglichen Sanktionen auseinandersetzen und sich schulen lassen. Mit diesem Wissen ausgestattet, kann sie dann entscheiden, welche Maßnahmen zur Umsetzung der Anforderungen notwendig sind und wie die Verantwortlichkeiten und Prozesse innerhalb des Unternehmens verteilt werden.

In seinem Vortrag auf der S2N in Hamburg brach Johannes Loxen, Geschäftsführer bei SerNet, NIS-2 relativ locker auf das notwendige Minimum herunter: »Betroffene Firmen benötigen eine Meldestruktur. Sie müssen ihre Sicherheits-IT auf den Stand der Technik bringen sowie ein Schwachstellen- und Vorfall-Management einführen. Damit ist man bereits im Verteidigungsmodus.«

NIS-2: Pflicht im eigenen Interesse

Regina Stoiber, Datenbeschützerin»Die NIS-2-Richtlinie stellt eine unverzichtbare Antwort auf die moderne Cyberbedrohungslage dar und erfordert von Unternehmen eine proaktive und dynamische Herangehensweise zur Sicherung ihrer IT-Infrastrukturen«, erklärt Regina Stoiber, Geschäftsführerin bei Datenbeschützerin. »Die Verpflichtung, sich mit Informationssicherheit zu beschäftigen, ist in der heutigen Zeit eine Pflicht für Unternehmen im eigenen Interesse.«

Regina Stoiber, Datenbeschützerin»Die NIS-2-Richtlinie stellt eine unverzichtbare Antwort auf die moderne Cyberbedrohungslage dar und erfordert von Unternehmen eine proaktive und dynamische Herangehensweise zur Sicherung ihrer IT-Infrastrukturen«, erklärt Regina Stoiber, Geschäftsführerin bei Datenbeschützerin. »Die Verpflichtung, sich mit Informationssicherheit zu beschäftigen, ist in der heutigen Zeit eine Pflicht für Unternehmen im eigenen Interesse.«

Der Schwerpunkt liegt dabei gar nicht so auf der technischen Umsetzung, sondern auf der organisatorischen und personellen Ebene, um ein umfassendes Sicherheitsnetz zu gewährleisten. Kritiker bemängeln, dass die Regulierung ein überhöhtes Maß an Bürokratie mit sich bringe, viel Personal binde und Kosten verursache.

Das lässt Datenbeschützerin Stoiber nicht gelten: »Wer es bisher noch nicht verstanden hat, dass gesteuerte Informationssicherheit im Unternehmen wichtig ist, hat es nötig, dass der Gesetzgeber ihn dazu verpflichtet. NIS-2 verfolgt nicht das Ziel, eine Wand neu anzumalen, nur damit am Ende eine andere Farbe erscheint. Es geht darum, eine sinnvolle Veränderung hervorzurufen. Da kann es schon mal sein, dass eine ganze Wand eingerissen wird – oder wahrscheinlicher – eine zusätzliche Wand eingezogen wird.« Und dies gelte auch für Firmen, die nicht direkt von der Richtlinie betroffen sind.

Anmerkung der Redaktion

Karl Fröhlich, speicherguide.deDie Cybersicherheit zu erhöhen ist für Unternehmen systemrelevant und absolut zu begrüßen. Es gibt unzählige Beispiele für erfolgreiche Cyberangriffe. Wer hier noch trödelt und sich nicht angesprochen fühlt, dem ist vermutlich eh nicht zu helfen. Richtlinien wie NIS-2 sind sinnvoll, um eine einheitliche Basis zu schaffen. Im Prinzip sind die Fachmedien und die Postfächer gerade voll mit Geschreibsel zu NIS-2. Wie Sie gerade lesen, sind wir auch dabei.

Karl Fröhlich, speicherguide.deDie Cybersicherheit zu erhöhen ist für Unternehmen systemrelevant und absolut zu begrüßen. Es gibt unzählige Beispiele für erfolgreiche Cyberangriffe. Wer hier noch trödelt und sich nicht angesprochen fühlt, dem ist vermutlich eh nicht zu helfen. Richtlinien wie NIS-2 sind sinnvoll, um eine einheitliche Basis zu schaffen. Im Prinzip sind die Fachmedien und die Postfächer gerade voll mit Geschreibsel zu NIS-2. Wie Sie gerade lesen, sind wir auch dabei.

Nun gibt es genug Stimmen, die behaupten es fühlen sich noch zu wenige angesprochen. Das hat aus meiner Sicht einen ganz klaren Grund: Die Bezeichnung NIS-2 ist nicht selbsterklärend. Wir haben alle genug Themen auf dem Tisch, da rufe ich doch keinen Themenschwerpunkt »NIS-2« auf, klicke keine entsprechenden Banner an oder interessiere mich für ein eBook dazu.

Die verantwortlichen Stellen müssen so etwas viel besser vorbereiten und erklären. Im Sommer hatte ich in unserem eMagazine bereits bemängelt, dass im Herbst ein Gesetz umgesetzt werden soll, das rund drei, vier Monate vorher noch nicht fertig ist. Dass Deutschland den geplanten Starttermin nicht einhalten kann und um fast ein halbes Jahr nach hinten schiebt, ist ein Unding!

Und, dass sich beispielsweise das Auswertige Amt sowie Länder und Kommunen als explizit nicht betroffen sehen, ist ein Skandal. Der Staat ist eine kritische Infrastruktur! Aber was weiß ich schon…

Hinzukommt, dass das BSI als zuständige Behörde, aus meiner Sicht für diese Aufgabe gar nicht gerüstet ist. Wie ich höre, kommen dort etwas mehr als zehn neue Mitarbeiter hinzu. Gleichzeitig sollen alle relevanten Sicherheitsvorfälle gemeldet werden. Da kümmert sich am Ende eh keiner darum…

Ich bin ein Befürworter von NIS-2, nur wenn die Politik so einen schlechten Job macht, kann keiner von den Unternehmen erwarten, dass die sich mit vollem Elan in die Umsetzung stürzen. Gut ist, dass die Überwachungspflicht direkt der Geschäftsleitung obliegt. Diese kann hier nicht mehr das Wissen delegieren, sondern muss sich selbst darum kümmern. Die Verantwortlichen müssen sich des Risikos bewusst sein, wenn sie an der IT-Sicherheit sparen. Wobei das in der Praxis vermutlich anders gelebt wird. Letztendlich bleibt ja doch alles an der IT-Abteilung hängen, inklusive der internen Verantwortung.

Und Achtung: Grundsätzlich sollte jedes Unternehmen NIS-2 erfüllen, um sich bestmöglich vor Cyberangriffen zu schützen. Nur halt ohne dem gesetzlichen Druck und Nachweisgedöns. Außerdem ist davon auszugehen, dass sich betroffene Firmen per Compliance-Vorschriften nur noch mit Partnern und Lieferanten zusammenarbeiten wollen, die eine angemessene Cybersicherheit pflegen.