Ransomware WannaCry: es gibt ein erstes Entschlüsselungstool

Umfangreich getestet worden ist es noch nicht. Das räumt auch der Programmierer Benjamin Delpy ein. Nichtsdestoweniger erscheint das Tool »wanakiwi« erstmals als eine vielversprechende Option, die von der Ransomware »WannaCry« verschlüsselten Dateien und Files wieder zu entsprerren.

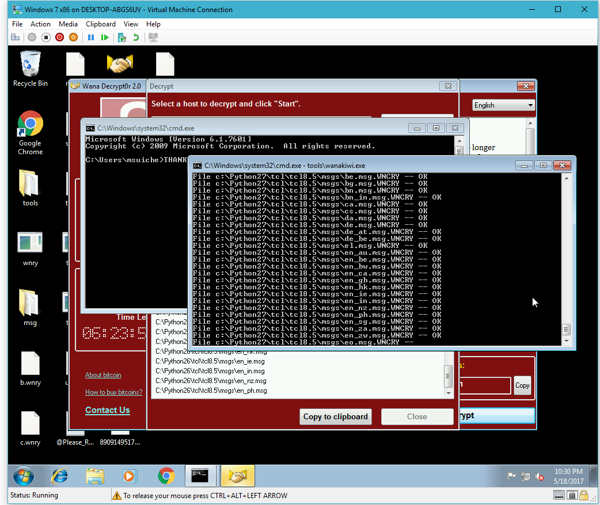

Entschlüsselungstool »wanakiwi« für die Ransomware »WannaCry« (Bild: Github/wanakiwi)Das Open-Source-Tool Wanakiwi ist auf der Entwickler-Projekt-Site GitHub verfügbar. Da dort mehrere Entwickler mitarbeiten können, ist die aktuellste Version (beim Erstellen dieses Beitrags) weniger als 24 Stunden alt. Ob es tatsächlich schon Nutzer gegeben hat, die das Tool erfolgreich einsetzen konnten, ist nicht gesichert. Zumindest bei Neuinfektionen mit dem Verschlüsselungs-Trojaner könnte das Tool jedoch eine Möglichkeit sein, die verschlüsselten Daten wiederherzustellen. Wichtig ist vor allem für betroffene Anwender, möglichst schnell zu handeln und den Rechner nicht zu booten.

Entschlüsselungstool »wanakiwi« für die Ransomware »WannaCry« (Bild: Github/wanakiwi)Das Open-Source-Tool Wanakiwi ist auf der Entwickler-Projekt-Site GitHub verfügbar. Da dort mehrere Entwickler mitarbeiten können, ist die aktuellste Version (beim Erstellen dieses Beitrags) weniger als 24 Stunden alt. Ob es tatsächlich schon Nutzer gegeben hat, die das Tool erfolgreich einsetzen konnten, ist nicht gesichert. Zumindest bei Neuinfektionen mit dem Verschlüsselungs-Trojaner könnte das Tool jedoch eine Möglichkeit sein, die verschlüsselten Daten wiederherzustellen. Wichtig ist vor allem für betroffene Anwender, möglichst schnell zu handeln und den Rechner nicht zu booten.

Der Ransomware-Angriff WannaCry legte vor rund einer Woche weltweit Zehntausende Rechner lahm. Die Gründe für die explosionsartige sind vielfältig, Consultant Dr. Ulrich Kampffmeyer, Geschäftsführer von Project Consult, zählt sie auf: »Nicht beseitigte Fehler bei Microsoft, Ausnutzung durch Geheimdienste, geleakte NSA-Angriffswerkzeuge, professionelle Cyber-Kriminelle auf der einen Seite, veraltete Betriebssysteme, nicht eingespielte Sicherheitspatches, fehlende Viren- und Malware-Abwehr, mangelnde Ausbildung und Aufmerksamkeit der Anwender, unzureichende Datensicherheit und nicht ausreichende Datensicherung bei den Anwenderunternehmen.«

Anders als noch letzte Woche vermutet, handelt es sich bei den betroffenen Betriebssystemen in den allermeisten Fällen um Windows 7. Laut einer Analyse des Sicherheitsunternehmens Kaspersky scheint dies bei 98 Prozent der Opfer der Fall gewesen zu sein. Der Anteil von infizierten Rechnern mit Windows XP scheint demnach eher gering gewesen zu sein. Allerdings geht aus den von Kaspersky veröffentlichten Zahlen nicht hervor, ob diese alle betroffenen Nutzer umfasst oder nur solche, die eine Antiviren-Software des Softwarehauses installiert haben.

WannaCry im Griff – doch was ist mit den Nachfolgern?

WannaCry ist der erste Verschlüsselungs-Trojaner, der sich nicht via Phishing-E-Mail einschleuste, sondern eine Sicherheitslücke in Microsoft-Betriebssystemen ausnutzte, und sich auch darüber weiter verbreitete. Die Lücke war seit Jahren bekannt – der US-Geheimdienst NSA nutzte sie weidlich aus, anstatt sie Microsoft zu melden. Es steht zu befürchten, dass die nunmehr in Darknet-Kreisen bekannte Ransomware modifiziert demnächst für neuartige Angriffe verwendet wird.

Die genutzte Lücke in Windows-Dateifreigaben (SMB) ist durch die Hackergruppe Shadow Brokers bekannt geworden, welche vergangenes Jahr die Exploits der NSA gehackt und veröffentlicht hatten. Der Trojaner verteilt sich sowohl via E-Mail, aber auch wie ein Wurm, sobald er in einem Netz einen Rechner kompromittiert hat. Microsoft hat kurzfristig kostenlose Security-Updates bereit gestellt, die auch ältere Versionen wie Windows XP oder Windows Server 2003 umfassen.

In Deutschland waren unter anderem die Deutsche Bahn, Schenker, aber auch zahllose kleine Unternehmen und Privatcomputer betroffen. Erschreckend war das nie zuvor dagewesenen Ausmaße an Geschwindigkeit und Verbreitung, das WannaCry erreichte. WannaCry selbst scheinen die Anbieter von Security-Software nun einigermaßen im Griff zu haben – aber wie siehts mit kommenden modifizierten Versionen aus? Bei WannaCry gab es noch einen Stopp-Mechanismus (»Kill Switch«), der zeitig von einem findigen Programmierer entdeckt und ausgelöst wurde. Doch was passiert, wenn ein solcher Stopp-Mechanismus in kommenden Varianten nicht mehr enthalten ist?

Das ist zu tun zur WannaCry-Abwehr

Oliver Keizers, Regional Director DACH, Fidelis CybersecurityIm Internet finden sich viele Handlungsanweisungen, was nun gegen WannaCry zu tun ist. Hier stellvertretend fünf wesentliche Punkte von Oliver Keizers, Regional Director DACH beim Sicherheitsunternehmen Fidelis Cybersecurity:

Oliver Keizers, Regional Director DACH, Fidelis CybersecurityIm Internet finden sich viele Handlungsanweisungen, was nun gegen WannaCry zu tun ist. Hier stellvertretend fünf wesentliche Punkte von Oliver Keizers, Regional Director DACH beim Sicherheitsunternehmen Fidelis Cybersecurity:

► 1) Umgehend den Microsoft-Patch MS17-010 installieren. Wer noch Windows XP, Windows 8, oder Windows Server 2003 nutzt findet unter https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ weitere Informationen.

► 2) Auf der Firewall die TCP Ports 137, 139 und 445 und UDP Ports 137 und 138 blockieren, über welchen die Kommunikation mit den BackendServices des Schadcodes läuft.

► 3) Server-Message-Block (SMB) deaktivieren: Folgen Sie den Anleitungen von Microsoft, um SMB zu deaktivieren. https://support.microsoft.com/en-in/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012.

► 4) Der Schadcode in der aktuellen Version hat einen Kill-Switch und lässt sich beenden durch eine URL Abfrage auf »www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com«. Eine neuere Version benutzt jedoch auch die URL »www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com«. Wer einen Proxy im Unternehmen einsetzt, muss sicherstellen, dass diese URLs erreichbar sind oder ein Redirect auf ein eigenes Sink-Hole mit einer validen Antwort auf eine Webanfrage einrichten. (Trittbrettfahrer haben mittlerweile auch Versionen ohne diesen Kill-Switch gehackt, so dass dies alleine nicht ausreichend ist.)

► 5) Der Schadcode kommuniziert mit seinen Command & Control Servern über das Tor-Protokoll, welches deshalb am Perimeter unbedingt geblockt werden muss. Bisher bekannte C&C Server sind cwwnhwhlz52ma.onion, gx7ekbenv2riucmf.onion, xxlvbrloxvriy2c5.onion, 57g7spgrzlojinas.onion, und 76jdd2ir2embyv47.onion.

Aktuellste Software – und Backup, Backup, Backup

Dass unbedingt die jeweiligen Updates für Anti-Virus- und Anti-Ransomware-Software eingespielt werden müssen, sollte nicht erwähnt werden müssen, sondern selbstverständlich sein. Auch eine funktionierende Backup-Strategie ist ebenfalls unabdingbar.

Besonders hilfreich gegen Ransomware sind sogenannte »kalte Backups«, also Backup-Daten, die nicht ständig im Online-Zugriff sind. Wie beispielsweise auf abschaltbaren Archiv-Festplatten, Tapes oder Optical-Disk-Jukeboxen. Oder Daten, die für Archiv-Zwecke auf WORM-Medien lagern.

Es ist jedoch zu beachten, dass die Empfehlung, die Ports zu blockieren, nur vor dem SMB-Wurm schützen. Sollten Sie den Schadcode via E-Mail, einem böswilligen Torrent oder andere Angriffsvektoren außerhalb des SMB-Protokolls erhalten haben, so gilt zumindest die Aufforderung des Patches von Microsoft weiterhin und unbedingt. Fidelis hat für Unternehmen entsprechende Yara-Regeln zur Erkennung verfügbar gemacht, welche unter der URL https://raw.githubusercontent.com/felmoltor/rules/5be0f43f2fca0b5ff0e385534da9a94c273c172f/malware/malw_ms17-010_wannacrypt.yar geladen werden können.

- White-Paper von speicherguide.de über Phishing-E-Mails: »16 Tipps, dem E-Mail-Betrug zu entgehen«

- Nach dem Yahoo-Datenklau – ist vor der Phishing-E-Mail-Welle

- Buchbesprechung: »Dark Web« legt das Darknet schonungslos offen

- Buchbesprechung: »Hacken für Dummies« hilft beim Selbstschutz

- Mehr über Cybersicherheit im speicherguide.de-Schwerpunkt

- Ransomware WannaCry: es gibt ein erstes Entschlüsselungstool

- WannaCry im Griff – doch was ist mit den Nachfolgern?

- Das ist zu tun zur WannaCry-Abwehr

- Aktuellste Software – und Backup, Backup, Backup