So kontern Administratoren Advanced Evasion Techniques

Mit den »Advanced Evasion Techniques« (AETs) hat der finnische IT-Security-Spezialist Stonesoft im vergangenen Jahr eine neue Art von IT-Angriffen entdeckt. AETs kombinieren und verändern verschiedene Tarnmethoden, so genannte Evasions, um Schad-Software unbemerkt in Netzwerke einzuschleusen. Die Schädlinge sind anscheinend hauptsächlich dazu da, um unternehmenskritische Daten zu stehlen.

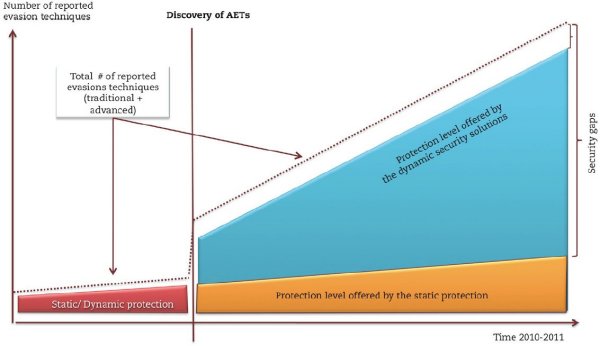

Cyber-Kriminelle können mithilfe von Evasions die üblichen Netzwerk-Security-Systeme wie »Next Generation Firewalls« (NGFW) und Intrusion-Prevention-Systeme (IPS) umgehen. Die meisten Sicherheitssysteme erkennen einen mit AETs getarnten Angriff nicht, da AETs eine dynamische Bedrohung darstellen, die sich ständig weiterentwickelt.

Spitze des Eisbergs? 124 weitere AET-Muster entdeckt

Seit der Entdeckung der ersten 23 AETs hat Stonesoft inzwischen 124 weitere AET-Muster der finnischen Sicherheitsbehörde CERT-FI zur Verfügung gestellt. Nach Erkenntnissen der StoneLabs, der Forschungsabteilung von Stonesoft, scheint dies jedoch nur die Spitze des Eisbergs zu sein.

Noch gibt es keinen hundertprozentigen Schutz. Es hilft nur eins: Administratoren müssen wachsamer denn je sein. Wie Unternehmen ihre kritischen Daten und Systeme vorbeugend vor AETs schützen können, dafür hat Stonesoft die nachfolgenden sechs Tipps zusammengestellt

Sechs Tipps für Administratoren

1) Informieren Sie sich über AETs: Advanced Evasion Techniques unterscheiden sich in vielerlei Hinsicht von herkömmlichen Evasions. Sie sind an sich keine Attacken – vielmehr handelt es sich um Methoden zum Einschleusen von Datenpaketen in ungeschützte Zielsysteme, ohne von Firewalls und IPS-Geräten erkannt zu werden. Deshalb gibt es keine Lösung, die einen hundertprozentigen Schutz vor ihnen bietet. Allerdings können Unternehmen ihr Risiko senken, indem sie eine Netzwerksicherheitslösung mit mehrschichtiger Netzwerk-Traffic-Normalisierung sowie eine intelligente Sicherheitsplattform einsetzen, die sich fortlaufend zum Schutz gegen neu entdeckte AETs aktualisieren lässt.

2) Analysieren Sie die Risiken: Unternehmen sollten ihre kritische Infrastruktur sowie den Umgang mit den wichtigsten Unternehmensdaten überprüfen: Wie und wo werden diese Informationen derzeit gespeichert? Werden regelmäßig Backups erstellt? Verantwortliche müssen priorisieren: Als erstes sollte sichergestellt sein, dass kritische Unternehmensdaten und Dienste bestmöglich gegen AETs geschützt sind.

3) Überprüfen Sie Ihr Patchmanagement: Das Patchen anfälliger Systeme bietet den höchsten Schutz vor Netzwerkattacken – unabhängig davon, ob diese mithilfe von AETs ins Netzwerk geschleust werden. Evasions können dem Angreifer lediglich dabei helfen, IPS-Systeme oder Next-Generation-Firewalls zu umgehen. Das Testen und Bereitstellen von Patches nimmt Zeit in Anspruch, in der Systeme ungeschützt sind. Ein zentrales Netzwerkmanagement kann helfen, neue Patches schneller über das gesamte System auszurollen. Zusätzlich können Software-basierte, dynamische IPS-Lösungen für Schutz zwischen den Patch-Intervallen sorgen.

4) Bewerten Sie Ihre IPS-Lösung: Unternehmen sollten überprüfen, ob ihre bestehende IPS-Lösung und ihre Next-Generation-Firewall dynamisch und Software-basiert ist, um das Netzwerk bestmöglich vor AETs schützen zu können. Verantwortliche sollten dabei kritisch und proaktiv sein, sowie sich nach Alternativen umsehen. Wichtig dabei: AETs haben die Sicherheitslandschaft dauerhaft verändert. Eine zu statische Sicherheitsapplikation, die ein System nicht vor Evasions schützen kann, ist praktisch unbrauchbar – egal, wie hoch ihre Blockrate ist oder welche Zertifikate und Auszeichnungen sie erhalten hat.

5) Überprüfen Sie Ihr Sicherheitsmanagement: Ein zentrales Management spielt beim Schutz vor AETs eine sehr wichtige Rolle. Denn Unternehmen können damit alle Sicherheitssysteme eines Netzwerks überwachen und verwalten. So lassen sich AET-Updates automatisieren sowie Software-Upgrades einfach und per Fern-Zugriff organisieren. Dadurch ist das System stets bestmöglich vor AETs geschützt.

6) Testen Sie die Anti-Evasion-Funktionen Ihrer Sicherheitssysteme in der eigenen Umgebung mit den eigenen Richtlinien und Konfigurationen. Die Systeme vieler Sicherheitsanbieter können simulierte, dokumentierte und vordefinierte Evasions in einer stabilen Laborumgebung erkennen. Wenn sie jedoch mit Angriffen konfrontiert werden, die mit unbekannten, dynamischen Evasions getarnt sind, sind sie oft nicht mehr in der Lage, die Daten eines Systems zu schützen. Um ihren derzeitigen Schutz vor AETs festzustellen, sollten Unternehmen deshalb Feldtests durchführen.

»In der Regel werden alle Systemdienste in bestimmten Zeitfenstern gewartet. Um kritische Daten auch zwischen den Wartungs-Updates zu schützen, setzen Unternehmen IPS-Systeme ein. AETs sind jedoch in der Lage, den Schutz zwischen den Wartungsintervallen zu umgehen und Attacken einzuschleusen, ohne von Sicherheitsgeräten wie IPS-Systemen erkannt zu werden«, sagt Hermann Klein, Country Manager DACH von Stonesoft. »Damit lassen sich Sicherheitslücken in Systemen jederzeit ausnutzen. Das betrifft auch industrielle SCADA-Netzwerke, die 2010 das Angriffsziel des Stuxnet-Wurms waren. Zum Schutz kritischer Daten vor AETs müssen Unternehmen proaktiv handeln, bestehende Sicherheitslösungen überprüfen und sich gegebenenfalls nach Alternativen umsehen, um diese neuartige Bedrohung zu bekämpfen. Das Spielfeld der Netzwerksicherheit hat sich verändert und die alten Methoden haben ausgedient.«

.