Open-Source: Aktive Community sorgt für mehr IT-Sicherheit

Fehlkonfigurationen und Schwachstellen werden gezielt von Angreifern ausgenutzt. Open-Source-Lösungen profitieren hier von einer agilen Community mit schnellen Updates und Problemlösungen. Wir sprachen mit Benedict Schultz, Inhaber von Holstein IT-Solutions, über die Sicherheitsfunktionen und Vorteile von Open-Source.

? In Bezug auf Storage & IT-Sicherheit dürften Cyberattacken auch für Eure Kunden gerade die wichtigsten Herausforderungen und Bedrohungen darstellen?

Schultz: Cyberangriffe sind nicht nur offensichtlich, sondern tatsächlich die größte Bedrohung. Immer komplexere IT-Services-Landschaften, Hybrid- und Multi-Cloud-Umgebungen, immer größere Datenmengen in unterschiedlichen Formaten sind eine Herausforderung. Viele Unternehmen wissen heute kaum noch, was für Daten sie haben, noch wo diese sich befinden oder wer für welche Daten verantwortlich ist.

In diesem Zusammenhang wird auch Fachkräftemangel unterschätzt als Bedrohung. Fehlkonfiguration, großzügige Rechtevergabe und ein laxer Umgang mit Zugangsdaten oft ein Mix aus allem sind ein erhebliches Sicherheitsrisiko und für einen Großteil der Cybersicherheitsvorfälle verantwortlich.

? Das heißt, Unternehmen sollten sich mit möglichen Bedrohungen beschäftigen bzw. diese auch sehr ernst nehmen?

Schultz: Die anhaltend große Zahl erfolgreicher Cyberangriffe allen voran durch Ransomware legt den Verdacht nahe, dass sich noch zu wenige Unternehmen ernsthaft mit dem Thema auseinandersetzen. Vor allem Unternehmen aus der Industrie und dem produzierenden Gewerbe, Bildungseinrichtungen, Kommunalbehörden aber auch Betreiber kritischer Infrastruktur wie Krankenhäuser oder Energie- und Wasserversorger haben enormes Potential. Die Digitalisierung ist nicht mehr aufzuhalten. Viele der genannten Bereiche arbeiten mit hochsensiblen Daten. Wenn auf Patientendaten nicht mehr zugegriffen werden kann, private Daten von Schülern oder Einwohnern ungeschützt im Internet landen oder Abrechnungsdaten des Stromversorgers manipuliert werden, ist das eine große Gefahr für die Gesellschaft und kann unter Umständen sogar Leben kosten.

? Welches sind die entscheidenden Funktionen und Stellschrauben, an denen mittelständische Firmen drehen sollten?

Schultz: Man kann nicht schützen, was man nicht kennt. Zunächst einmal sollten Unternehmen eine Bestandsaufnahme machen. Dazu gehören definitiv auch die Daten, welche in einer Informationsgesellschaft zu einem immer wertvolleren Asset eines Unternehmens werden. Einen entsprechend hohen Stellenwert sollte daher auch der Schutz dieser Daten haben.

Viele KMU unterschätzen nach wie vor die Folgen von Cyberangriffen. Datenverlust oder Korruption der Daten können zu Produktionsausfällen, Lieferverzögerungen und Imageverlust führen. Das wiederum führt unweigerlich zu hohen finanziellen Einbußen bis hin zur Insolvenz. Auch rechtlicher Konsequenzen sind sich Unternehmer meist nicht bewusst. Der Schutz von Daten ist Teil der unternehmerischen Verantwortung. Wer keine geeigneten Maßnahmen ergreift, handelt grob fahrlässig. Die Beteiligten werden immer öfter von Gerichten für ihre Nachlässigkeit haftbar gemacht. Vorstände und Geschäftsführer haften zudem persönlich (§ 91 Abs. 2 und § 93 Abs. 2 AktG bzw. § 43 Abs. 1 GmbHG).

Zu den Maßnahmen gehören unter anderem regelmäßige Sicherungen der Daten, Schutz vor unberechtigten Zugriffen, Nachverfolgbarkeit von Änderungen und Dateizugriffen, Maßnahmen zur Wiederherstellbarkeit von Daten, die Verschlüsselung wichtiger und sensibler Daten sowie Schulungen der Mitarbeiter zum richtigen Umgang mit Daten. Das erfordert nicht nur fachliche Kompetenz, sondern auch personelle Ressourcen. KMU mangelt es häufig an beidem. Wir empfehlen deswegen die Zusammenarbeit mit vertrauenswürdigen, unabhängigen Partnern.

Fehlkonfigurationen und Schwachstellen werden gezielt von Angreifern ausgenutzt. KMU sollten regelmäßig ihre IT-Services auf Fehler und Schwachstellen überprüfen. Fehlerkorrekturen und Patch-Management gehören zu den Basics einer Cyberhygiene. Es gibt mittlerweile günstige und zuverlässige Lösungen für das Schwachstellen-Management auch auf Open-Source-Basis. Moderne Lösungen finden nicht nur bekannte Schwachstellen und Fehlkonfigurationen. Sie helfen mit fundierten Tipps oder sogar fertigen Skripten bei der Reparatur (Remediation).

? Was leistet Open-Source an dieser Stelle bzw. was kann es leisten, im Vergleich zu Legacy-Lösungen?

Schultz: Open-Source lebt vom Wissen und der Erfahrung von Millionen Entwicklern weltweit. Die damit einhergehende Agilität ist ein entscheidender Vorteil gegenüber proprietären Lösungen. Quelloffene Lösungen wie TrueNAS profitieren von der großen, aktiven Community. Patches und Sicherheits-Updates werden mit unglaublicher Geschwindigkeit bereitgestellt. Viele Community-Erweiterungen fließen in das Produkt ein. Dazu gehören auch neue oder die Erweiterung vorhandener Sicherheitsfunktionen.

Proprietäre Lösungen bergen immer die Gefahr, dass die Produktentwicklung eingestellt wird oder sich Rahmenbedingungen durch Merger und Akquisitionen ändern. Neue Funktionen in Legacy-Produkten sind in der Regel mit aufwändigen Upgrades und kostspieligen Lizenzerweiterungen verbunden. Anpassungen und Individualisierungen in geschlossenem Code sind wenn überhaupt extrem teuer und für KMU eigentlich ganz und gar unmöglich. Anders ist das bei Open-Source. Weil der Quellcode offen ist, kann jeder den Code reviewen, verbessern, erweitern und anpassen. Anpassungen an branchenspezifische Anforderungen sind zu vergleichsweise geringen Kosten und Aufwand möglich. Selbst wenn ein Partner oder sogar ein Hersteller wie iX ausfällt, lebt der Code in der Community weiter. Das schützt Investitionen langfristig.

Agilität, Vertrauen, Unabhängigkeit und nachhaltiges Wachstum sind fundamentale Bestandteile der DNA einer Open-Source-Ökonomie. Vor allem die Unabhängigkeit macht Open Source so attraktiv und ermöglicht Unternehmen die Konzentration auf ihr Kerngeschäft und damit den Erfolg ihrer Mitarbeiter und Kunden.

? Wie hilft hier Eure Truenas-Lösung?

Schultz: Einheitliche Speicherlösungen wie Truenas für Block-, File- und Object-Storage können sowohl als SAN als auch NAS genutzt werden. Damit lässt sich zunächst einmal die Komplexität in der Verwaltung reduzieren. Einfache, übersichtliche Bedienoberflächen und fertige Integrationen mit den in Unternehmen am häufigsten genutzten Diensten wie VMware oder die Unterstützung der am weitesten verbreiteten Firmenanwendungen wie Microsoft 365 erleichtern auch unerfahrenen oder Junior Mitarbeitern die Arbeit und helfen, Fehler zu vermeiden.

Truenas basiert zudem auf den Open-Source-Prinzipien. Es gibt eine große Community, die das Produkt ständig weiterentwickelt und Fehler beseitigt. Das ist einer der großen Vorteile von offenem Quellcode. Keine proprietäre Lösung schafft es, eventuelle Fehler oder Schwachstellen so schnell zu finden und vor allem auch zu bereinigen.

Der wohl wichtigste Beitrag von Lösungen wie Truenas sind die vielen integrierten Sicherheitsfunktionen wie die Verschlüsselung der Daten, Identity & Access Management, Protokollierung von Änderungen oder Snapshots für eine schnelle Wiederherstellung, falls doch mal was schief geht. Das TrueNAS Enterprise basiert auf dem leistungsstarken OpenZFS-Dateisystem und verfügt von Haus aus über umfangreiche Datenschutzfunktionen wie Copy-on-Write und Datenintegritätsprüfungen, die eine Beschädigung der Daten verhindern. Anhand Prüfsummen können sich die Daten bis zu einem gewissen Maß sogar selbst heilen. Das passiert automatisiert im Hintergrund. Hintergrundbereinigung, RAID-Schutz, unbegrenzte Snapshots und belastbare Replikationsmöglichkeiten sind bei Truenas ohne Zusatzkosten oder komplizierte Optionen bereits in jeder Lizenz enthalten. Die vollständige Redundanz aller aktiven Komponenten maximiert die Betriebszeit für unternehmenskritische Prozesse und Workloads.

Daten lassen sich von vielen Anwendungen nutzen, verwalten und teilen. Truenas unterstützt sowohl SMB-, NFS- als auch iSCSI-Protokolle. Proaktives Monitoring erfasst kleinste Unregelmäßigkeiten in Echtzeit und kann entsprechende Alarme ausgeben.

? Die Unveränderbarkeit der Daten ist eines der geforderten Kriterien, wie löst Ihr das?

Schultz: Truenas basiert auf dem ZFS-Dateisystem. Eine der wichtigsten Funktionen von ZFS ist die Prüfsummenbildung für Dateien und sogar den gesamten Dateibaum. Die Datenintegrität in Truenas wird durch die Verwendung Fletcher-basierter Prüfsummen und SHA-256-Hashes im gesamten Dateisystem sichergestellt. Die Fletcher-Prüfsumme verwendet zwei Prüfsummen, um Ein-Bit-Fehler zu ermitteln. Das hilft besonders bei der Erkennung von Bit Rot durch zum Beispiel den Zerfall einer elektromagnetischen Ladung im Speicher. Der SHA-Algorithmus wiederum gehört zu den zuverlässigsten und leistungsfähigsten Checksummen Eine Prüfsumme ist vergleichbar mit einem Fingerabdruck. Hashes sind effektiver und sicherer als herkömmliche Versionskontrolle.

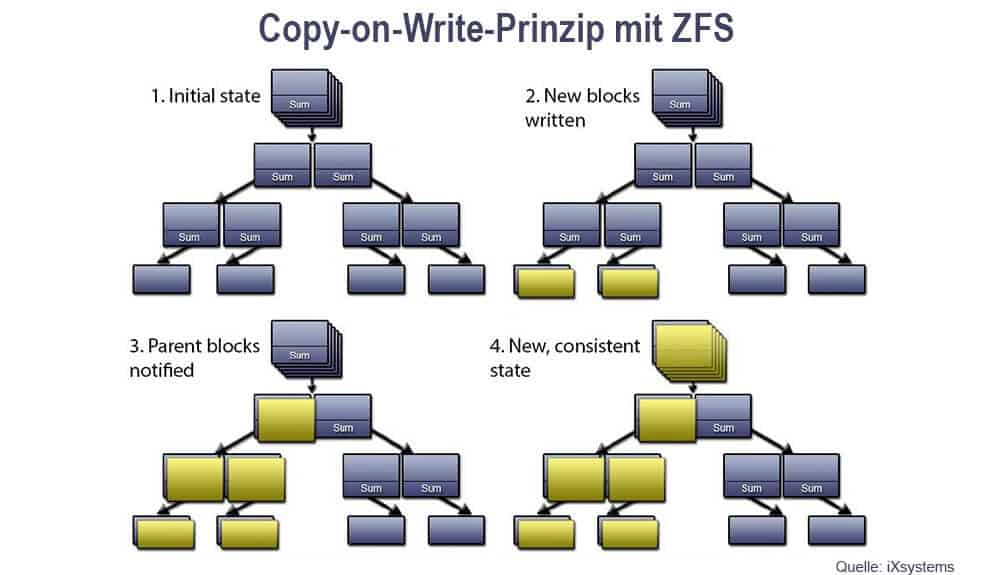

Durch die Prüfsummierung von Datenblöcken beim Schreiben und die Überprüfung der Prüfsummen beim Lesen erkennt Truenas beschädigte oder korrupte Daten. Truenas ist ein so genanntes Copy-on-Write-Dateisystem. Das bedeutet, dass die ursprünglichen Daten immer erhalten bleiben, wenn ein Datenblock geändert wird. Die geänderten Daten werden an einen neuen Ort geschrieben und bleiben so erhalten.

Weitere Redundanzstrategien wie RAID und read-only Snapshots helfen, die Integrität der Daten zu gewährleisten. Snapshots erfassen und repräsentieren Daten zu einem bestimmten Zeitpunkt. Mit RAIDZ werden Kopien der Originaldaten in Stripes auf mehreren physischen Festplatten (mindestens drei) verteilt und zusätzliche Redundanzinformation erzeugt. ZFS ist in Maßen auch fähig, sich selbst zu heilen, und kann auf Basis verschiedener Informationen (Prüfsummen, Paritäten) bei Bedarf das Original einer Datei rekonstruieren.

? Das heißt, Open-Source in mindestens gleichauf mit branchenbekannten Lösungen und dürfte in Zukunft noch weiter an Zuspruch gewinnen?

Schultz: Ganz genau. Ich kann nur dazu aufrufen, nutzt mehr Open-Source und vertraut unabhängigen Partnern. Technologie entwickelt sich so schnell weiter. Das ist selbst ohne Fachkräftemangel unmöglich für Unternehmen, deren Kerngeschäft nicht IT ist, da mitzuhalten. Tut es in eigenem Interesse, aber vor allem für die Mitarbeiter und Kunden.

Weitere Informationen: