Alptraum der KMUs: 25.000 Compliance-Vorschriften

Der Zugang zu wichtigen Daten und Dokument ist oft von Sicherheitslücken geprägt. Während Enterprise-Organisationen in der Regel eigenes Personal für Compliance und Security haben, ist dies in KMUs meist nicht der Fall. Gerade für dynamisch wachsende Firmen, wie sie meist im Mittelstand anzutreffen sind, sind die Zugangsprozesse vielfach nicht effizient und flexibel genug.

So einfach die Anforderung klingt – für KMUs (kleinere und mittelständische Unternehmen) ist sie extrem schwer umzusetzen. Das Speicherwachstum ist dank zunehmend unstrukturierter Daten sowie vermehrt digitalen Dokumenten alleine für sich schon schwer in den Griff zu bekommen. Und nun sollen sich KMUs auch noch um Compliance zu Datenzugriffsverwaltung kümmern.

Damit es für KMUs wenigstens etwas leichter wird, hat beispielsweise Quest Software in einem Whitepaper einen 6-Punkte-Katalog für eine bessere Zugriffsverwaltung zusammengestellt. Und Saperion hat ein Whitepaper verfasst, das Unternehmen Hilfestellung bei der Einhaltung von Regeln im Schriftverkehr bietet – und damit sie nicht in eine Compliance-Falle laufen. Nachfolgend Auszüge aus den Whitepapers.

Quest: Sechs Schritte für eine bessere Datenzugriffsverwaltung

1) Anwender und Ressourcen analysieren: An erster Stelle steht eine Bestandsaufnahme wichtiger Daten sowie entsprechender Zugangspunkte, die häufig auf verschiedenen Plattformen, etwa auf NAS-Geräten, Microsoft-Sharepoint, Active-Directory oder mobilen Geräten liegen. Ressourcen mit unstrukturierten oder verwaisten Daten sollten ebenfalls berücksichtigt werden.

2) Daten klassifizieren und Rechte zuweisen: Daten müssen je nach Vertraulichkeit, Übereinstimmung mit den rechtlichen Anforderungen und Richtlinien, Relevanz und Archivierungsanforderungen klassifiziert werden. Es ist sinnvoll, zudem die Dateneigentümer der jeweiligen Daten zu überprüfen, um die Einhaltung der Sicherheitsrichtlinien zu garantieren.

3) Dateneigentümer und Genehmiger festlegen: Die zuständigen Fachabteilungsleiter lassen sich je nach Rolle, Standort oder anderen Attributen festlegen. Um Compliance und Sicherheit zu gewährleisten, kann dabei eine Aufgabentrennung sinnvoll sein.

4) Zugänge prüfen: Regelmäßige, kontinuierliche Überprüfungen der Zugriffsrechte basierend auf den geschäftlichen Anforderungen gewährleisten Genauigkeit, Compliance und Sicherheit.

5) Automatisierte Zugangsanforderung und Problembehebung: Aus Sicherheitssicht sind automatisierte Workflow-Prozesse ideal. Diese sollten neue Zugriffsrechte basierend auf den bestehenden Rechten und der Rolle des Antragstellers gewähren. So lassen sich mögliche Risiken oder Sicherheitslücken verhindern.

6) Unautorisierte Änderungen verhindern: Das Sperren von Gruppen oder Zugangsrechten, die aus Sicherheitsgründen fest vergeben sind, gibt zusätzliche Sicherheit. Alle Änderungen sollten zudem in einem manipulationssicheren Speicherplatz archiviert werden, um forensische Analysen zu ermöglichen.

Generell ist Quest der Ansicht, dass eine automatisierte Datenzugriffskontrolle für unterschiedliche Plattformen Unternehmen dabei unterstützt, Compliance-Anforderungen zu erfüllen. Außerdem verhindert sie einen nicht-autorisierten Zugriff auf sensible Daten auf physischen oder virtuellen Fileservern, NAS-Geräten, Sharepoint-Seiten oder Windows-Fileservern. Dass es sich lohnt, hier etwas Zeit und Geld zu investieren, zeigt der »Verizon Business 2011 Data Breach Investigations Report«: Immerhin 86 Prozent der Sicherheitslücken waren schon vor dem eigentlichen Vorfall im Unternehmen bekannt!

Quest ist sich sicher, dass eine holistische Sichtbarkeit der unternehmensweiten Nutzerzugriffe der IT, den Business-Managern und den Dateneigentümern die notwendigen Einblicke gibt, um Regelungen durchzusetzen und Regularien einzuhalten – und das ohne negative Auswirkungen auf den Betriebsablauf.

Saperion: speichern, verwalten – und wann löschen?

Der 2009 in Kraft getretene »Deutsche Corporate Governance Kodex« hat den Compliance-Gedanken als Standard guter Unternehmensführung definiert: Die Geschäftsleitung hat für die Einhaltung der gesetzlichen Bestimmungen und der unternehmerischen Leitlinien zu sorgen. Ein Geschäftsleitungsorgan, das sich daran nicht hält, verstößt gegen seine Sorgfaltspflichten (§ 43 Abs. 1 GmbHG bzw. § 93 Abs. 1 S. 1 AktG) und handelt womöglich sogar ordnungswidrig (§ 130 OWiG).

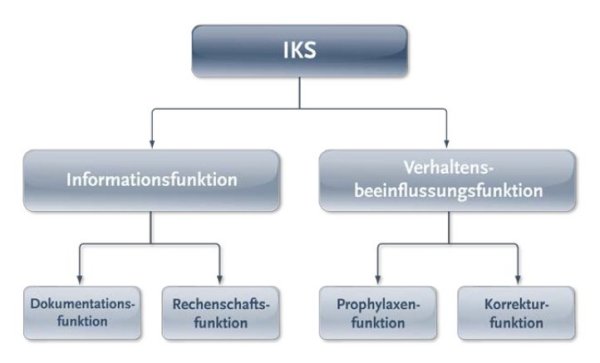

Hier empfiehlt sich nach Meinung von Saperion die Einführung eines Compliance-Management-Systems. Aber: Die Einführung ist vorrangig ein organisatorisches Unterfangen, das von der Geschäftsleitung verantwortet und getragen werden muss, das heißt es gehört zur Corporate-Governance. Allein schon weil die geschäftliche Verantwortung in den meisten Fällen nicht delegiert werden kann. Die Geschäftsleitung kann sich durch einen Compliance-Manager, bei großen Firmen durch einen Compliance-Officer unterstützen lassen. Aber welche KMU-Organisation kann sich das leisten?

Mit ECM-Software Regeln automatisch einhalten

Saperion verweist in diesem Zusammen nicht uneigennützig auf ihre ECM-Pakete (Enterprise Content Management). »Dieses Thema steht bei der Entwicklung unserer Software stets an erster Stelle: Bei allen Vorgängen, die mithilfe unserer Lösungen abgewickelt werden, ist die Einhaltung von Regeln automatisch sichergestellt«, betont Saperion-Manager Zorn. »Sei es, dass sämtliche geschäftsrelevanten, elektronischen Dokumente inklusive E-Mails ordnungsgemäß gespeichert sowie ihre Aufbewahrungsfristen berücksichtigt oder dass Datenschutzgesetze eingehalten werden. Die Transparenz ist durch die Protokollierung sämtlicher Vorgänge im System garantiert.«

Der ECM-Experte ist davon überzeugt, dass vor allem der laxe Umgang mit Dokumenten eine große Gefahrenquelle darstellt. Aus diesem Grund hat Saperion ein neues Whitepaper veröffentlicht, das interessierten Unternehmen Hilfestellung bei der Einhaltung von Regeln im Schriftverkehr bietet. Das Whitepaper ist kostenlos und ohne Registrierung downladbar.

- Saperion-Blog über Compliance

- Zehn Sicherheitstipps für Administratoren

- To-do-Liste von Varonis: So verwalten Sie unstrukturierte Daten

- Keine Scheu vor dem Löschen von Daten

- Barracuda Networks benennt populäre Fehleinschätzungen bei der E-Mail-Archivierung

- Mehr über Storage für den Mittelstand im speicherguide.de-Schwerpunkt