Intel bringt 32-nm-Prozessoren im Server-Bereich

Nach der Einführung der Nehalem-Mikroarchitektur beim Prozessor Xeon 5500 kommt nun mit der Reihe Xeon 5600 die Nachfolgegeneration auf den Markt. Diese Prozessoren verfügen über die gleiche Mikroarchitektur, werden aber im 32-Nanometer-Prozess gefertigt. Damit sind mehr Rechenkerne sowie funktionale Erweiterungen wie »Trusted Execution Technology« (TXT) machbar, die für die Virtualisierung Vorteile bringen.

Die »Xeon-5600«-Prozessoren sind die ersten Chips für Server, die Intel in der 32-Nanometer-Fertigung herstellt. Dabei kommen bis zu sechs Kerne pro Prozessor zum Einsatz. Der Chip-Gigant verspricht dabei einen um bis zu 60 Prozent höheren Rechendurchsatz als bei der in der 45-nm-Technologie gefertigten Vorgängergeneration Serie Xeon 5500.

Insgesamt umfasst die Serie 5600 fünf Modelle mit sechs Kernen, die mit Hilfe der Hyperthreading-Technik zwölf Threads parallel bearbeiten können. Die Taktraten starten bei 2,26 GHz (L5640), wobei je nach Modell zwei bis vier Turbostufen zur Verfügung stehen. Der maximale TDP (Thermal Design Point) bewegt sich zwischen 60 Watt (L5640) und 130 Watt (X5680). Die optimierte Quadcore-Version der Serie Xeon 5600 liefert eine Frequenz von 3,46 GHz mit einem TDP von 130 Watt, während die Sechskern-Version maximal 3,33 GHz erreicht, ebenfalls mit einer TDP von 130 Watt. Weitere Sechskern-Versionen arbeiten mit maximal 2,93 GHz bei einem TDP von 95 Watt, der Standard-Quadcore-Prozessor bietet 2,66 GHz bei 80 Watt. Low-Voltage-Versionen des Chips haben TDP-Werte zwischen 60 und 40 Watt und verfügen über sechs beziehungsweise vier Kerne. Der von allen Kernen gemeinsam genutzte Level-3-Cache beläuft sich bei allen Xeon-5600-CPUs auf 12 MByte.

Vertrauenswürdige Startumgebung

Die »Trusted Execution Technology« (TXT) liefert die für Virtualisierungsumgebungen notwendige Sicherheit sowie den Schutz für Anwendungen. In den Prozessor integrierte Funktionen bieten dabei Vorkehrungen gegen schädliche Software, damit sich wichtige Anwendungen und Daten in einer virtualisierten Umgebung sicher ausführen lassen. Dazu erzeugt TXT ein »Measured Launch Environment« (MLE). Es erlaubt einen genauen Vergleich aller kritischen Elemente, die in der Startumgebung – gegenüber einer als zuverlässig und vertrauenswürdig eingestuften Konfiguration – zum Einsatz kommen. Dazu legt TXT für jede Startkomponente einen verschlüsselten Identifier an. Diese Information wird dann verwendet, um die Ausführung von Code zu verhindern, der nicht mit dem zulässigen (vertrauenswürdigen) Code übereinstimmt.

Diese hardwarebasierte Methode bietet ein Fundament, auf dem dann entsprechende Vertrauenslösungen aufsetzen können und so einen Schutz gegenüber Angriffen in der Startphase bieten. Dazu stellt TXT vier wichtige Komponenten zur Verfügung. Unter der Bezeichnung »Verified Launch« rangiert eine hardwaregestützte Verkettung von Vertrauensbeziehungen, was den Start des MLE erlaubt und so zu einem definierten, vertrauenswürdigen Zustand kommt. Eventuelle Änderungen am MLE lassen sich dabei mit Hilfe von Signaturen oder über Hashwerte bestimmen. Der zweite Faktor ist die »Launch Control Policy« (LCP). Dabei handelt es sich um einen Richtlinienmechanismus, der Abfolgen von zugelassenem, ausführbarem Code durchsetzt.

Unter dem Begriff »Secret Protection« verbirgt sich noch eine Funktion, die verbliebene Daten bei einem unerwarteten Herunterfahren der MLE entfernt. Damit soll ein Modifizieren der MLE oder aber ein Herankommen an die MLE-Information unterbunden werden. Dadurch lassen sich auch Reset-Angriffe ausbremsen. Ein weiterer Aspekt ist die »Attestation«. Sie bietet die Möglichkeit, die Anmeldeinformationen von entfernten Systemen aus zu überwachen und so auch entsprechende Audits durchzuführen.

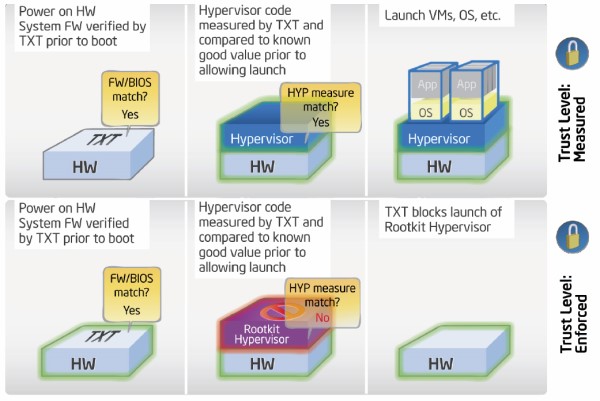

Im Rahmen von TXT gibt es zwei prinzipielle Fälle für den Startvorgang (siehe Abbildung 1). Im ersten Fall wird überprüft, ob alle nötigen Software-Komponenten – inklusive des Hypervisors – als korrekt erkannt werden. Danach erfolgt dann der Start der virtuellen Maschinen (VM) mit dem Hochfahren der Gastbetriebssysteme und Applikationen.

Im zweiten Fall bemerkt TXT bereits bei den ersten Aktionen des BIOS, dass zum Beispiel der Code des Hypervisors nicht so aussieht, wie er soll – sprich er wurde wahrscheinlich kompromittiert. Das kann zum Beispiel durch einen Rootkit-Hypervisor (wie »Blue Pill«) erfolgen. Diese Software versucht, sich unterhalb des eigentlichen Hypervisors zu installieren und so die komplette Kontrolle über das System zu bekommen. Doch TXT vergleicht die Hashwerte und erkennt daran, dass der Code nicht zulässig ist. Mit einer geeigneten »Launch Policy« ist TXT dann in der Lage, das Hochfahren des Systems zu unterbinden.

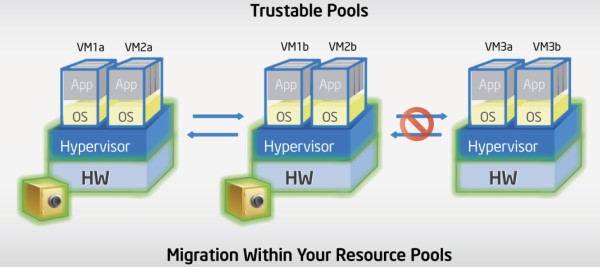

Eine sehr wichtige Konstellation kommt für TXT mit dem Verschieben von virtuellen Maschinen von einem Knoten zum anderen ins Spiel. Vor allem beim Cloud-Computing wird gefordert, dass die virtuellen Maschinen möglichst automatisch von einem System auf ein anderes umziehen können, ohne dass die Anwender beziehungsweise die Applikationen davon etwas mitbekommen. Wenn nun eine kompromittierte VM von einem physischen System auf ein anderes umzieht und somit unter Umständen auch das nächste System kompromittiert, kann das extrem negative Folgen haben.

Um diese Problematik anzugehen, besitzt TXT das Konzept der »Trusted Pools«. Mit diesem Modell wird eine Ansammlung von vertrauenswürdigen Systemen erstellt, bei denen ein jedes mit Hilfe von TXT sicherstellt, dass keine Malware aktiv ist, also die Integrität der Systeme gegeben ist. Danach wird eine Richtlinie angelegt, die die Migration von VMs nur auf die entsprechenden vertrauenswürdigen Plattformen zulässt. Damit können VMs, die auf nicht TXT-zertifizierten Umgebungen entstanden sind, nicht auf die vertrauenswürdigen physischen Systeme kommen. Das Prinzip dazu zeigt Abbildung 2.

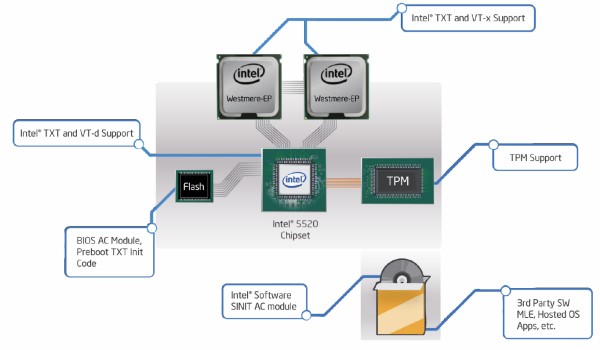

Um diese Funktionen nutzen zu können, müssen neben der Westmere-CPU noch die passenden Chipsätze (wie etwa Intel 5520) sowie die TPM-Unterstützung (Trusted Platform Module) zum Einsatz kommen. Abbildung 3 zeigt die nötigen Bestandteile.

Native Befehle beschleunigen AES

Um generell eine höhere Datenintegrität zu bieten, verwendet die Xeon 5600-Serie weitere optimierte Funktionen wie zum Beispiel AES-NI. Dabei handelt es sich um eine Reihe von Befehlen für den »Advanced Encryption Standard« (AES). Diese Befehle beschleunigen den AES-Durchsatz und führen so zu einer schnelleren Ver- und Entschlüsselung von Daten für ein breites Spektrum von Anwendungen. Dazu gehören Datenbank- oder Festplatten-Verschlüsselung sowie das Abwickeln sicherer Transaktionen über das Internet.

Server-Hersteller stürzen sich auf Westmere-CPU

Eine Vielzahl von Herstellern wird Server- und Workstation-Systeme auf Basis der Xeon-5600-Serie auf den Markt bringen. Dazu zählen Cisco, Dell, Fujitsu, HP, IBM und Oracle. Auch viele Software-Anbieter unterstützen die Plattformen mit Xeon 5600, darunter Citrix, IBM, Microsoft, Novell, Oracle, Red Hat, SAP und VMware.

Die ersten Tests zeigen das Potenzial der neuen CPU-Generation: Das System »Fujitsu Primergy RX300 S6« stellt mit der Xeon-5600-Reihe gleich drei neue Weltrekorde auf:

• Einen Weltkrekord bei Java-Performance: Ein SPECjbb2005 Wert von 928.393 bops entspricht einer Steigerung von bis zu 46 Prozent im Vergleich zur früheren Generation.

• Einen Rekord bei der ERP-Leistung: Ein SAP-SD 2-Tier ERP 6.0 Unicode-Wert von 4860 Benchmark-Nutzern; das sind bis zu 27 Prozent mehr im Vergleich zur früheren Generation. • Einen Rekord bei der Web-Serving-Leistung (SPECweb2005-Ergebnis von 104.422, das sind bis zu 25 Prozent mehr im Vergleich zur früheren Generation).

Der Server »Poweredge R710« von Dell liefert mit einer Punktzahl von 355 beim SPECint rate_base2006 einen neuen Weltrekord für Zweisockel-Server-Plattformen. Beim SPECfp _rate_base2006-Benchmark lautet das Ergebnis 248.

Der »UCS B250 M2«-Server von Cisco stellte mit zwei Xeon-X5680-Prozessoren einen Weltrekord für Virtualisierungsleistung auf mit einem Vmmark-Wert von 35,83 bei 26 Platten; das entspricht 42 Prozent mehr als bei der Vorgängergeneration. Die Plattform »UCS B200 M2« liefert ein Rekordergebnis beim SPEComp Mbase2001 und die »UCS C250 M2«-Plattform stellt beim SPECjAppServer2004-Benchmark einen Weltrekord auf.