Sysdig: Angreifer in der Cloud sind um »Lichtjahre schneller«

Cloud hat aus Sicht vieler Verantwortlicher immer noch den Vorteil, sicher zu sein. Das ist ein Trugschluss: Dem »Global Cloud Threat Report 2023« von Sysdig zufolge machen sich Angreifer genau die Vorteile zunutze, die Unternehmen in die Cloud locken und brauchen für einen erfolgreichen Angriff weniger als 10 Minuten.

Einer der Vorteile der Cloud sei neben Skalierbarkeit und nutzungsbasierender Abrechnung, dass sich der Cloud-Provider bereits um die Sicherheit kümmert oder zumindest um einen großen Teil davon. Diese Argumentation ist weit verbreitet. Für den Teil der Sicherheit, der dem Kunden obliegt, arbeiten die Unternehmen zudem bevorzugt mit dem Cloud-Provider zusammen. Schließlich ist es schon, alles aus einer Hand und einem Guss zu bekommen.

Dem vom Cloud-Security-Anbieter Sysdig jetzt vorgelegten »Global Cloud Threat Report 2023« zufolge ist die Sicherheit in der Cloud jedoch oft trügerisch. Angreifer benötigten etwa nur zehn Minuten bis zum Erfolg. Zum Vergleich: Bei fortschrittlichen Angriffen auf Firmennetzwerke verweilen Angreifer aktuell im Durchschnitt 16 Tage, bevor sie entdeckt werden und haben dann oft das Ziel ihrer Attacke noch nicht erreicht. In der Cloud reichen ihnen laut Sysdig bei gezielten Attacken dafür im Durchschnitt fünf Minuten.

Cloud macht auch Angreifer schneller

Dass Angreifer in der Cloud um »Lichtjahre schneller sind«, wie Sysdig es formuliert, liege auch daran, dass sie sich genau die Vorteile zunutze machen, die auch Unternehmen in die Cloud locken. »Die Realität ist, dass Angreifer gut darin sind, die Cloud auszunutzen«, sagt Michael Clark, Director of Threat Research bei Sysdig. »Sie sind nicht nur in der Lage, Skripte für die Aufklärung und die automatische Bereitstellung von Kryptowährungen und anderer Malware zu erstellen, sondern sie nutzen Tools, die die Macht der Cloud für gute Zwecke einsetzen, und verwandeln sie in Waffen. Ein Beispiel dafür ist der Missbrauch von Infrastructure-as-Code zur Umgehung von Schutzrichtlinien.«

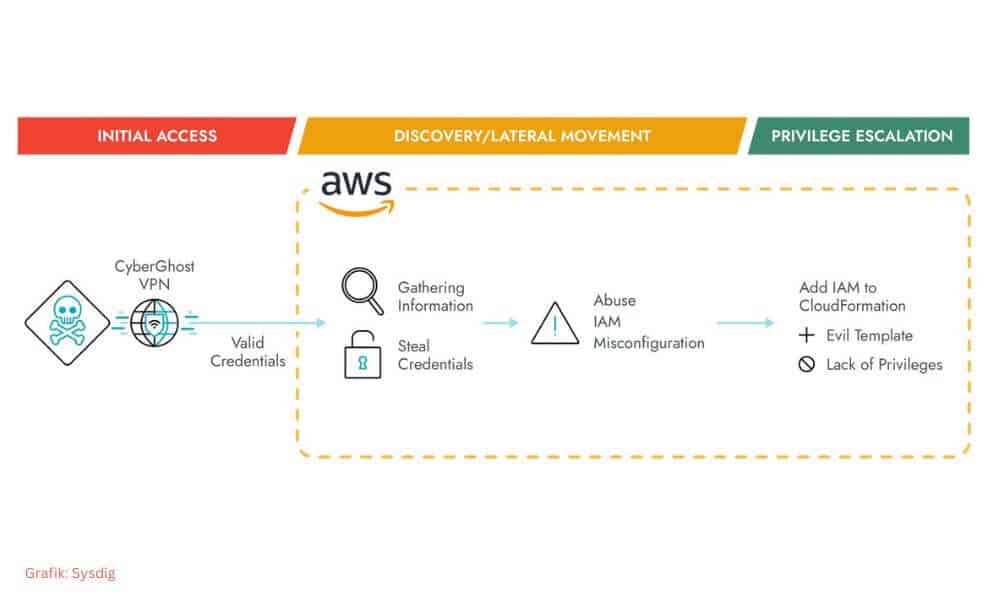

Da Identitäts- und Zugriffsmanagement (IAM) eine wichtige Sicherheitskontrolle in der Cloud ist, konzentrieren sich Angreifer darauf, die Techniken für den Zugang zu Anmeldeinformationen, die Eskalation von Berechtigungen und die das Ausweiten der Berechtigungen auf andere Nutzer und Dienste (lateral movement) weiterzuentwickeln. Sie scannen dazu - immer in der Hoffnung, eine nützliche Fehlkonfiguration zu finden Buckets ständig mit Tools wie Spiderfoot, Linode und S3 Browser oder versuchen es mit Brute-Force-Attacken auf S3-Bucket-Namen, die ein echtes Unternehmen verwenden könnte.

Dieses »Abklopfen« (Discovery) sei einer der am stärksten unterschätzten Schritte im Angriffsprozess, erklärt Sysdig. »Verteidiger neigen dazu, ihre Aufmerksamkeit auf andere Taktiken der Angreifer zu richten, beispielsweise Versuche, die Verteidigung zu umgehen, vergessen dabei jedoch, dass die meisten raffinierten Angriffe mit umfangreichen Entdeckungsaktivitäten beginnen«, heißt es im aktuellen Threat-Report von Sysdig. »Erkennungsaktivitäten in Cloud-Umgebungen sind hochgradig automatisiert und erfolgen fast unmittelbar nach der ersten Anmeldung. Betrachtet man die Cloud-Ereignisprotokolle vieler Angriffe, so liegen die meisten API-Aufrufe Millisekunden auseinander, was ein klarer Hinweis auf automatische Tools oder Skripte ist.«

APIs helfen auch den Angreifern

Angreifer hätten es insbesondere auf Code für Serverless-Funktionen und Infrastructure?as?code (IaC) sowie Software wie CloudFormation und Terraform abgesehen, weil die oft Zugangsberechtigungen, Secrets oder anderweitige, vertrauliche Informationen enthielten. Zudem würden die bei den Sicherheitsüberprüfungen noch oft übersehen, da sie vergleichsweise undurchsichtig und neu sind. »Verteidiger unterschätzen regelmäßig die Möglichkeiten des schreibgeschützten Zugriffs, aber oft brauchen Angreifer nicht mehr, warnt Sysdig.«

Mit den für die Untersuchung aufgestellten »Honeypots« hat Sysdig ebenfalls beobachtet, dass Angreifer sich bei AWS die Möglichkeiten von APIs wie »GenerateCredentialReport« und »GetCredentialReport« zunutze machen, um eine Liste aller Nutzer eines Acounts sowie deren Status, deren Passwörter, Access Keys und für MFA hinterlegten Geräte in Erfahrung zu bringen.

Vorsicht bei der Nutzung von Containern

Da Container immer beliebter werden, entwickeln sie sich zu einem idealen Transportmittel für Schad-Code. Im Wesentlichen ist ein Container ein Paket zur Bereitstellung einer Anwendung, in das alles integriert ist, was dafür benötigt wird. Bei dessen Sicherheitsaspekten konzentrieren sich viele Unternehmen noch auf die Schwachstellen innerhalb eines Containers. Sie versuchen, das Risiko zu reduzieren, indem sie sicherstellen, dass keine anfälligen Container bereitgestellt werden.

Einige Lösungen für das Schwachstellen-Management enthalten auch Antivirenfunktionen, die den Inhalt des Containers statisch scannen. »Diese statischen Methoden zur Schwachstellenverwaltung sind nur wichtige Bestandteile der Containersicherheit; sie reichen nicht aus, um die Sicherheit eines Containers zu gewährleisten«, warnt Sysdig. Zusätzlich sei die von Sysdig angebotene Analyse währen der Laufzeit der Anwendungen (»Runtime Analysis«) erforderlich. Ohne sie blieben mit Test zehn Prozent der Container mit gefährlichen Inhalten unentdeckt.

»Ein Laufzeit-Bedrohungserkennungs-Tool wie Falco überwacht das Verhalten des Containers und sucht nach bösartigen Aktivitäten. Malware wird häufig zur Laufzeit heruntergeladen oder stark verschleiert, etwa bei Kryptominern und Data-Stealern«, erklärt Sysdig. Falco wurde ursprünglich von Sysdig als Open Source entwickelt. 2018 hat das Unternehmen die Software dann der Cloud Native Computing Foundation (CNCF) übertragen.

Weiterführende Links: