5 Maßnahmen für eine sichere Geschäftskontinuität

Für ihre Geschäftskontinuität benötigen Unternehmen einen Plan, auch Mittelständler. Im Krisenfall sind schnelle und effektive Maßnahmen entscheidend, um schwerwiegende Geschäftsauswirkungen zu vermeiden. Dabei sind effiziente Backups und durchdachte Disaster-Recovery-Prozesse unerlässlich für die schnelle Wiederherstellung und Verfügbarkeit kritischer Daten.

Für ihre Geschäftskontinuität benötigen Unternehmen einen Plan, auch Mittelständler. Im Krisenfall sind schnelle und effektive Maßnahmen entscheidend, um schwerwiegende Geschäftsauswirkungen zu vermeiden. Dabei sind effiziente Backups und durchdachte Disaster-Recovery-Prozesse unerlässlich für die schnelle Wiederherstellung und Verfügbarkeit kritischer Daten.

Im Krisenfall zählt jede Minute. Je länger auf Daten nicht zugegriffen werden kann, desto drastischer sind die Auswirkungen für das Geschäft. In komplexen IT-Umgebungen sind geschäftskritische Daten oft über mehrere Instanzen, Cloud-Dienste und SaaS-Plattformen verteilt. Ein praxistauglicher Plan, funktionierende Backups und routinierte Disaster-Recovery-Prozesse helfen im Ernstfall, das Schlimmste zu verhindern. In diesem Artikel geben wir Tipps für ein erfolgreiches Business-Continuity-Programm und die schnelle Wiederverfügbarkeit von Daten im Katastrophenfall.

Fünf Maßnahmen für ein unterbrechungsfreies Geschäft ohne Datenverlust

Katastrophen sind unterschiedlicher Natur. Nicht immer sind es Ransomware-Angriffe, welche den Datenbestand eines Unternehmens gefährden. Viel häufiger führen Hardware-Ausfälle, Bedienfehler, Fehlkonfigurationen oder das versehentliche Löschen ganzer Datensätze zu einem Problem. Auch physische Ursachen wie Feuer, ein Rohrbruch oder eine Naturkatastrophe können zu Unterbrechungen und dem Verlust wertvoller Daten führen. Ein Geschäftskontinuitätsplan hilft, die Auswirkungen einzudämmen. Zwei Kennzahlen sind dabei relevant: RTO und RPO. RTO meint die Zeit bis zur Wiederherstellung eines Systems oder Datensatzes (Recovery Time Objective). Wie viele Daten verloren sind, besagt der RPO-Wert (Recovery Point Objective). Erstrebenswert ist in beiden Fällen eine Zahl möglichst nahe an Null. Weder möchte ein Unternehmen zu viele Daten noch zu viel Zeit bei der Wiederherstellung verlieren. Mit ein paar Maßnahmen werden Unternehmer ihrer Verantwortung gerecht und müssen keine Angst vor einer Katastrophe haben. Die wichtigsten Maßnahmen sind:

- Kontinuierliche Datensicherung

- Ausfallsicherheit

- SaaS & Cloud ins Backup einbeziehen

- Schutz vor Manipulation

- Testen! Testen! Testen!

Die kontinuierliche Sicherung von Daten ermöglicht eine Wiederherstellung zu jedem beliebigen Zeitpunkt. Das Backup sollte mehrstufig sein und der 3-2-1-Regel folgen. Dabei werden drei Kopien angefertigt, welche auf mindestens zwei unterschiedlichen Medien gespeichert werden. Eines der Medien sollte offline vorgehalten werden. Initial sollte immer ein Voll-Backup gemacht werden. Anschließend werden Daten inkrementell gesichert. Das heißt, nur die Veränderungen werden aufgezeichnet. Auf diese Weise werden wichtige Ressourcen wie Platz, Zeit und Bandbreite gespart. Offline-Speicherorte können ein Tresor (physischer Air-Gap) oder auch ein sicherer Cloud-Speicher (virtual Air-Gap) sein. Beim Tresor ist wichtig, dass er sich mindestens in einem anderen Brandabschnitt wie die Originaldaten befindet. Noch besser sind auf die sichere Aufbewahrung sensibler Daten spezialisierte Dienstleister. Unsere Empfehlung sind zusätzliche Snapshots für eine schnelle Wiederherstellung. Außerdem raten wir dazu, auch Abbilder (Images) von Servern und virtuellen Maschinen zu sichern. Auf diese Weise kann ein ganzer Standort innerhalb kürzester Zeit wiederhergestellt werden.

Die größte Katastrophe ist sicher, wenn ein ganzer Standort ausfällt. Aber auch kleine Vorfälle – wie der Ausfall von Speichermedien oder eines Netzteiles – können eine große Auswirkung haben. Kleineren Katastrophen wie dem Ausfall einer Platte oder eines Netzteiles kann einfach vorgebeugt werden. RAID-Konfigurationen auch innerhalb eines Systems verschmerzen den Ausfall einer oder sogar mehrerer HDDs oder SSDs. Wichtige Bauteile wie Controller oder Netzteile sollten immer redundant vorhanden sein und bei Ausfall einer Komponente die volle Last stemmen können. Kritische Geschäftsdaten sollten zudem geo-redundant, das heißt, an mindestens zwei unterschiedlichen Orten vorgehalten werden. Im Cloud-Zeitalter ist das auch kein Problem mehr. Es gibt ausreichend europäische und sogar deutsche Anbieter, welche auch für die Speicherung sensibler Daten kein Risiko darstellen. Mit den gesicherten Images von Servern und virtuellen Maschinen kann die Cloud auch als Disaster-Recovery-Standort fungieren. Selbst wenn man den primären Standort nicht als Spiegel an einem zweiten Standort oder in der Cloud betreibt, lassen sich Dienste innerhalb kürzester Zeit wiederherstellen, und die Arbeit kann fortgesetzt werden. Das verschafft Unternehmen ausreichend Zeit für die Wiederherstellung der primären Ressourcen und Dienste.

Immer öfter werden Daten bei Anbietern von Software as a Service (SaaS) gespeichert. Microsoft 365 oder CRM-Dienstleister wie HubSpot oder SalesForce sind die bekanntesten Dienste. Aber nicht nur SaaS-Daten können manipuliert werden oder verloren gehen. Das gleiche gilt auch für Daten in Cloud-Services. Was viele Unternehmen oft nicht wissen: SaaS- oder Cloud-Service-Provider garantieren zwar die Verfügbarkeit der Daten (Durability), nicht aber die Integrität. Auch Daten bei Service-Providern können das Ziel von Angriffen sein oder Opfer eines Bedienfehlers werden. Daher ist es wichtig, auch diese Daten in die Backup-Strategie einzubeziehen. Viele Backup-Lösungen eignen sich inzwischen für das Sichern von Cloud- und SaaS-Daten. Quelloffene Produkte verhindern ein sogenanntes Vendor- bzw. in diesem Fall Daten-Lock-in.

Daten sind vielfältigen Gefahren ausgesetzt: mutwillige oder versehentliche Manipulation bzw. Löschung, Schreibfehler aufgrund von Netzwerkproblemen oder defekter Hardware und Bitrot. Damit es bei einer Wiederherstellung im Störfall nicht zu bösen Überraschungen kommt, sollten sowohl die Übertragung als auch die Integrität der Daten lückenlos überwacht werden. Dabei helfen Prüfsummen (Checksums) und die Analyse der Datenströme. Auf diese Weise können Manipulationen bereits in einem sehr frühen Stadium erkannt und Maßnahmen ergriffen werden. Aber auch andere Maßnahmen helfen beim Schutz unternehmenskritischer Daten. So regelt ein Rollen- und Berechtigungskonzept, wer welchen Zugang zu und Zugriff auf Daten hat. Zentrale Verzeichnisdienste helfen bei der Durchsetzung dieser Regeln. Netzwerküberwachung hilft bei der Angriffserkennung; unberechtigte Zugriffe können rechtzeitig wirksam verhindert werden. Eine mehrstufige Sicherheitsarchitektur birgt zusätzliche Barrieren für Angreifer von außen wie von innen. Maßnahmen wie Allow-Listing und das Einschränken von Rechten auf bestimmte Ressourcen wie die Backup-Daten bieten zusätzliche Sicherheit.

Das Backup von Daten lässt sich leicht automatisieren. Dabei können sich jedoch mit der Zeit Fehler einschleichen. Umso wichtiger ist es, die Integrität der Backup-Daten regelmäßig zu überprüfen. Auch die Wiederherstellung sollte für den Ernstfall regelmäßig geprobt werden. Auf diese Weise zeigen sich auch Schwachstellen im Prozess – der Prozess kann insgesamt optimiert werden. Einige Lösungen bieten integrierte – simulierte – Wiederherstellungstests an. Wir empfehlen dennoch mindestens einmal im Jahr eine praktische Übung zur Wiederherstellung im Katastrophenfall durchzuführen. Anders als bei einer Simulation wird dabei auch geprobt, dass jeder Mitarbeiter weiß, was zu tun ist und ob die Zuständigkeiten klar definiert sind. Unser Pro-Tipp: Drucken Sie Notfallpläne und Notrufnummern auf Papier aus. Wenn die IT ausfällt, ist auch der Zugriff auf elektronische Dateien futsch.

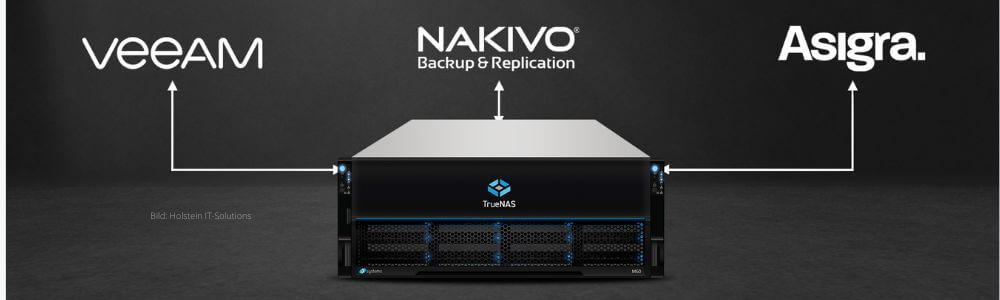

TrueNAS-Enterprise-Appliances sind hochverfügbare Komplettlösungen für Datensicherung und Disaster Recovery in Behörden, Unternehmen oder Schulen. (Bild: Holstein IT-Solutions/iX Systems)

TrueNAS-Enterprise-Appliances sind hochverfügbare Komplettlösungen für Datensicherung und Disaster Recovery in Behörden, Unternehmen oder Schulen. (Bild: Holstein IT-Solutions/iX Systems)

Fazit: Begegnen Sie Risiken mit einem konsequenten Plan

Die Datenmenge wächst rasant und der Schutz dieser Daten wird immer anspruchsvoller. Eine krisensichere IT-Landschaft und integre Daten sind jedoch kein Hexenwerk. Mit ein paar Maßnahmen ist Ihr Unternehmen vor dem Gröbsten geschützt. Wichtig sind drei Dinge:

- Kennen Sie Ihre Risiken.

- Machen Sie einen Plan.

- Setzen Sie den Plan konsequent um.

So bleiben wichtige Daten geschützt und Ihr Unternehmen geschäftsfähig. Fehlen Ihnen Wissen oder Ressourcen inhouse, bitten Sie einen Partner Ihres Vertrauens um Unterstützung. Systemhäuser wie Holstein IT-Solutions unterstützen kleine und große Unternehmen von der Konzeption über die Umsetzung bis hin zum Betrieb. Das Team von Holstein IT-Solutions liefert auch schlüsselfertige Komplettlösungen auf Basis von Open-Source und offenen Standards.

Dorfstraße 18a

24576 Hagen

Tel. 04822/30 35 210

E-Mail: truenas@holstein-it-solutions.de