IT-Infrastruktur für den Mittelstand: modern, offen, sicher

IT ist längst nicht mehr nur Mittel zum Zweck. Für moderne Unternehmen ist sie zum kritischen Werkzeug geworden. Schnelle Entwicklungszyklen von Technologie und zunehmend komplexere Anforderungen in vielen Bereichen stellen oft eine Herausforderung dar. Umso wichtiger ist eine widerstandsfähige, beherrsch- sowie bezahlbare IT-Infrastruktur.

IT ist längst nicht mehr nur Mittel zum Zweck. Für moderne Unternehmen ist sie zum kritischen Werkzeug geworden. Schnelle Entwicklungszyklen von Technologie und zunehmend komplexere Anforderungen in vielen Bereichen stellen oft eine Herausforderung dar. Umso wichtiger ist eine widerstandsfähige, beherrsch- sowie bezahlbare IT-Infrastruktur.

Neue Technologien wie Cloud-Computing, Software-as-a-Service (SaaS), Künstliche Intelligenz (KI), aber auch flexible Arbeitsplatzmodelle verändern die Anforderungen an die IT-Infrastruktur. Informationen sind nicht mehr nur im eigenen Rechenzentrum oder maximal auf ein paar Standorte verteilt. Immer mehr Anwendungen wie zum Beispiel Microsoft 365 werden als Cloud-Dienst oder SaaS angeboten. Analysen werden oft komplett auf Cloud-Computing-Instanzen durchgeführt. Die bieten nicht nur mehr Kapazität und Leistung. Für Unternehmen entfallen Anschaffungskosten für eigene Hardware und langfristige Lizenz- und Supportverträge. Cloud-Service-Provider wie AWS oder Azure bieten sogar die passenden Analysewerkzeuge gleich mit an.

Typisch für viele Unternehmen ist inzwischen ein Mix aus On-Premises betriebenen Diensten, SaaS und Cloud-Services. Für die IT-Infrastruktur bedeutet dies, dass sich unterschiedliche Bereiche wie Storage, Security und Netzwerk nicht mehr voneinander trennen lassen. Unternehmen müssen IT ganzheitlich betrachten und planen.

Mythos One size fits all

Ein sich hartnäckig haltender Mythos ist das Versprechen, es gäbe eine Lösung für alle und alles. Das ist weder zielführend noch ratsam. Erstens gleicht kein Unternehmen einem anderen. Zweitens verringert ein solcher Ansatz die Widerstandsfähigkeit der Infrastruktur drastisch. Befeuert wird der Mythos von den Herstellern mit dem Argument, Komplexität zu reduzieren. Das mag in einigen Fällen stimmen. Viel wahrscheinlicher ist aber das Gegenteil. Eine Versicherung hat andere Ansprüche an eine Speicherlösung als eine Marketingagentur. Während die einen viele kleine Datensätze speichern und verarbeiten müssen, brauchen die anderen Kapazität für große Objekte und Funktionen wie Filesharing. Jede Funktionalität eines Produktes, welche nicht benötigt wird, erhöht daher die Komplexität für ein Unternehmen und damit auch die Angriffsfläche. Zudem sind Monokulturen generell anfälliger für Angriffe.

Ein sich hartnäckig haltender Mythos ist das Versprechen, es gäbe eine Lösung für alle und alles. Das ist weder zielführend noch ratsam. Erstens gleicht kein Unternehmen einem anderen. Zweitens verringert ein solcher Ansatz die Widerstandsfähigkeit der Infrastruktur drastisch. Befeuert wird der Mythos von den Herstellern mit dem Argument, Komplexität zu reduzieren. Das mag in einigen Fällen stimmen. Viel wahrscheinlicher ist aber das Gegenteil. Eine Versicherung hat andere Ansprüche an eine Speicherlösung als eine Marketingagentur. Während die einen viele kleine Datensätze speichern und verarbeiten müssen, brauchen die anderen Kapazität für große Objekte und Funktionen wie Filesharing. Jede Funktionalität eines Produktes, welche nicht benötigt wird, erhöht daher die Komplexität für ein Unternehmen und damit auch die Angriffsfläche. Zudem sind Monokulturen generell anfälliger für Angriffe.

Jedes Unternehmen sollte sich im Vorfeld über seine Anforderungen, Aufgaben und Ziele im Klaren sein. Technologie- und Anbieter-Redundanz sowie eine hierarchisch aufgebaute Architektur sind die Grundlage für die Widerstandsfähigkeit einer Organisation. Eine wohl überlegte und gut geplante IT-Infrastruktur hat weitere Vorteile. Immer mehr Cyber-Versicherungen bestehen inzwischen auf einem Mindestmaß an Sicherheitsmaßnahmen, damit eine Police überhaupt abgeschlossen werden kann. Nützliche Hinweise für die Planung und den Aufbau einer sicheren IT-Infrastruktur liefert das IT-Grundschutz-Kompendium des Bundesamtes für Sicherheit in der Informationstechnik (BSI). Das Wichtigste haben wir im Folgenden zusammengefasst.

Schritt 1: Vorbereitung

Kaum ein Unternehmen fängt bei null an. Oft sind bereits Assets vorhanden. Das gilt es zu berücksichtigen. Daher ist eine Erfassung aller vorhandenen Assets unerlässlich. Dazu gehören beispielsweise auch Gebäude, gegebenenfalls Produktionsanlagen, Schnittstellen, personelle Ressourcen, Lieferanten und die im Unternehmen verarbeiteten Daten. All diese Informationen sollten in einer Liste erfasst (Inventarisierung) und klassifiziert werden. Die Klassifizierung kann anhand der Ansprüche an zuvor definierte Schutzziele wie Verfügbarkeit, Vertraulichkeit und Integrität erfolgen. Anschließend werden Wahrscheinlichkeit und Auswirkungen eines Ausfalles bewertet (Risikoanalyse). Objekte mit hohen Anforderungen an die Schutzziele sowie einer hohen Ausfallwahrscheinlichkeit mit extremen Auswirkungen auf das Geschäft benötigen besonderen Schutz.

Die Inventarisierung liefert zudem Anhaltspunkte für veraltete oder nicht mehr benötigte, unzulängliche sowie fehlende Ressourcen. Veraltete Soft- oder Hardware stellt ein hohes Sicherheitsrisiko dar, da oft keine Patches oder Sicherheits-Updates mehr dafür angeboten werden. Personelle Engpässe können zu erheblichen Verzögerungen bis hin zu Umsatzeinbußen führen. Unzuverlässige Lieferanten können den eigenen Ruf schädigen.

Schritt 2: Planung

Auf Basis der Risikoanalyse lässt sich nun eine Strategie entwickeln, Maßnahmen ableiten sowie die künftige IT-Infrastruktur modellieren. Eine Strategie für eine moderne, belastbare IT-Infrastruktur sollte unter anderem folgende Punkte berücksichtigen:

- Welche Art von Daten wird im Unternehmen verarbeitet?

- Wo überall werden Daten verarbeitet?

- Wer muss auf welche Informationen und Systeme zugreifen?

- Von wo aus wird auf welche Information oder Anwendung zugegriffen?

- Wie wirkt sich der Ausfall eines Lieferanten oder einer Komponente auf mein Sicherheitsniveau aus?

- Welche rechtlichen Anforderungen gibt es? Dazu zählen unter anderem gesetzliche Aufbewahrungsfristen oder besondere Anforderungen auf Basis DSGVO oder HIPAA.

Mit der Information, wer auf welche Daten und Systeme zugreifen muss, kann ein Rollen- und Berechtigungskonzept für die Vergabe von Zutritts-, Zugangs- und Zugriffsrechten entwickelt werden. Das Konzept ist die Grundlage für das Erstellen von Gruppenrichtlinien sowie die Planung geeigneter Maßnahmen zur Durchsetzung und Überwachung. Auch Schnittstellen, Systeme und Anwendungen gilt es bei der Vergabe von Berechtigungen zu berücksichtigen. Ein Netzplan hilft bei der Visualisierung der Maßnahmen.

Eine wichtige Rolle bei der Strategie spielt auch die Betrachtung der Abhängigkeiten von einzelnen Anbietern (Vendor- oder Data-Lock-in). Open-Source und offene Standards bieten langfristig Unabhängigkeit und mehr Agilität bei Veränderungen. Bei der Verwendung von Software auf Basis von Open-Source müssen zum Beispiel auch keine teuren Escrow-Vereinbarungen abgeschlossen werden. Die Auswahl geeigneter Hersteller kann auch von den gesetzlichen Anforderungen abhängen. Bei europäischen oder sogar deutschen Anbietern ist die Wahrscheinlichkeit hoch, dass die Vorgaben der DSGVO prinzipiell erfüllt werden.

Wichtige Kriterien bei der Planung der Infrastruktur und Auswahl geeigneter Lösungen sind:

- Hersteller-Redundanz

- Technologie-Redundanz

- Netzwerksegmentierung

- kontinuierliche Überwachung

- Unabhängigkeit

- Belastbarkeit

- Flexibilität

- Sicherheit

- Interoperabilität

- Ausfallsicherheit

Unternehmen verändern sich und damit auch die Anforderungen an die Infrastruktur. Systeme, die nicht skalieren, sind unrentabel. Ebenfalls könnten sich proprietäre Lösungen mittelfristig als Fehlkauf erweisen.

Pro-Tipp: Viele Hersteller bieten vor dem Kauf eines Produktes ein Proof-of-Concept (PoC). Organisationen, welche diesen Schritt nicht scheuen, stellen Funktionalität und Eignung einer evaluierten Lösung im Vorfeld sicher. Langfristig lassen sich so Kosten sparen und Fehlkäufe vermeiden.

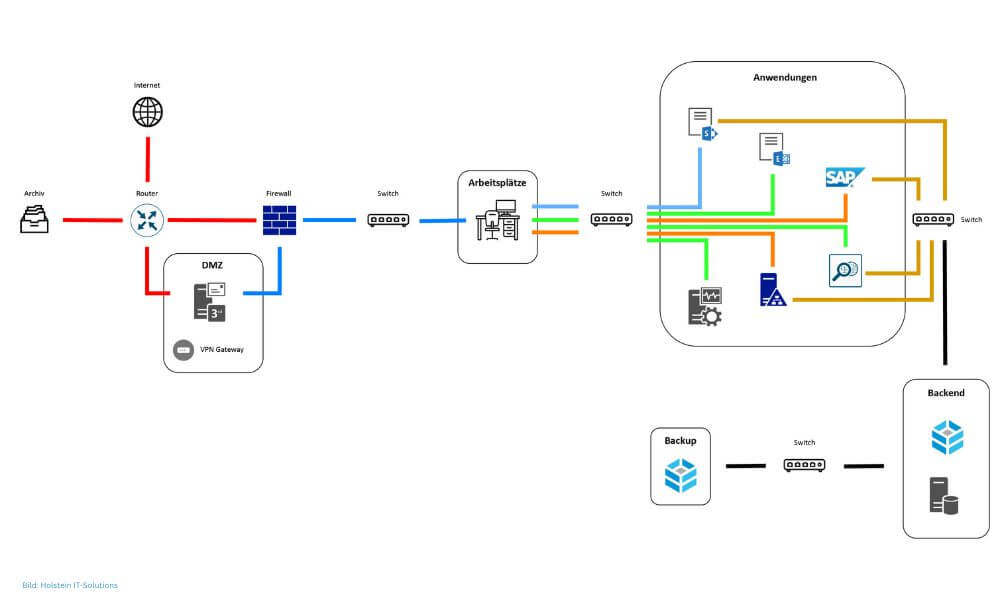

Schematische Darstellung einer sicheren IT-Infrastruktur. (Bild: Holstein IT-Solutions)

Schematische Darstellung einer sicheren IT-Infrastruktur. (Bild: Holstein IT-Solutions)

Schritt 3: Umsetzung

In jeder Organisation gibt es Übergänge zwischen Netzwerken mit unterschiedlichem Sicherheitsniveau, so genannte Perimeter. Cloud und Edge sorgen dafür, dass es nicht mehr nur einen solchen Perimeter gibt. Beispielsweise greifen Home-Offices über das öffentliche Internet auf Daten und Anwendungen ihrer Firma zu. Informationen werden zur Analyse an verschiedene Cloud-Dienste gesendet. Software wird als Service von entsprechenden Anbietern bezogen. Daten werden in einem Cloud-Speicher archiviert. Das BSI rät dazu, Übergänge vom Firmennetz in das öffentliche Internet dreistufig abzusichern (P-A-P-Architektur). P-A-P steht für Paketfilter (Application-Level Gateway).

Die erste Stufe ist in der Regel das Netzabschlussgerät des Telekommunikationsanbieters (Router). Als zweite Stufe kann eine moderne Firewall wie das NETGATE 8200 MAX PFSENSE+ Security-Gateway eingesetzt werden. Die dritte Stufe kann ein intelligenter Switch sein. Der Switch sollte so konfiguriert werden, dass er ausschließlich Daten der Firewall annimmt. Ein Switch muss mindestens folgende Funktionalitäten bieten: Netzwerk-Segmentierung, Netzwerk-Traffic-Management, Network-Access-Control (NAC), Verschlüsselung des Datenverkehrs und Möglichkeiten für Einblicke und Analysen, zur Automatisierung und Orchestrierung sowie der Umsetzung von Sicherheits- und Compliance-Richtlinien.

Der hierarchische Aufbau des Netzwerkes sorgt für zusätzliche Sicherheit. Der Einsatz zusätzlicher Sensoren überwacht im Netzwerk die Einhaltung der Gruppenrichtlinien und kann frühzeitig Angriffsmuster erkennen. Anbieter wie Arista bieten entsprechende Software, die auf einem Switch installiert werden kann. Damit müssen keine zusätzlichen Geräte angeschafft und gepflegt werden. Besonders kritische Infrastruktur-Komponenten sollten jedoch redundant ausgelegt werden.

IT-Systeme mit gleichem Schutzbedarf können in Zonen gruppiert werden. Folgende Zonen sind empfehlenswert: Demilitarisierte Zone (DMZ) für Dienste, die auch aus dem öffentlichen Internet erreichbar sein müssen (z. B. E-Mail-Gateway, VPN-Gateway), Zone für Benutzer-Arbeitsplätze, Zone für Anwendungen, Zone für Sicherheits- und Netzwerküberwachung (SOC/NOC), Zone für Datenbanken und Storage und Zone für Backup-Daten. Jeder Übergang von einer Zone in eine andere wird mit einem intelligenten Switch gesichert.

Netzwerk-Segmentierung (VLANs) sorgt dafür, dass ein Benutzer, ein Dienst oder eine Anwendung nur auf die Systeme und Daten zugreifen kann, für die es eine Berechtigung gibt. Für besonders schützenswerte Systeme und Dienste wie das Backup sollte eine eigene Zone und ein eigenes VLAN existieren. Die Speichersysteme für Primär- und Sekundär-Storage können vom gleichen Hersteller sein, sollten sich aber zumindest in der Technologie unterscheiden.

Als Primärspeicher eignen sich skalierbare Plattformen wie TrueNAS SCALE von iXsystems. Für das Backup (Sekundärspeicher) kann ein TrueNAS-Enterprise-System genutzt werden. Für beide gibt es zahlreiche Plugins für Unternehmensanwendungen, unter anderem die Collaboration-Plattformen ownCloud oder NextCloud, Asigra und Veeam für das Backup oder MINIO als Hochleistungs-Objektspeicher. Die Backup-Lösung sollte in der Lage sein, Cloud- und SaaS-Daten zu sichern und Daten sowohl in Bewegung als auch im Ruhezustand zu verschlüsseln.

Fazit

Eine moderne IT-Infrastruktur muss weder komplex noch teuer sein. Wichtig sind eine gründliche Vorbereitung und Planung. Wenige grundsätzliche Design-Prinzipien wie eine mehrstufige Sicherheitsarchitektur, der Einsatz von intelligenter Netzwerksicherheit (Network Detection & Response, NDR) sowie die kluge Auswahl geeigneter Produkte und Anbieter schützt vor Überraschungen sowohl bei der Beschaffung als auch im späteren Betrieb.

Mit der Virtualisierung von Anwendungen lassen sich weitere Aufwände sparen, zum Beispiel bei der Hardware-Beschaffung und -pflege. Ressourcen, die man nur sporadisch, beispielsweise für Tests oder Analysen benötigt, können in eine interne oder externe Cloud verlagert werden. Unabhängige Systemhäuser helfen mit Expertenwissen sowohl bei der Vorbereitung und Planung als auch bei der Umsetzung bis hin zur Auswahl geeigneter Lösungen.

Wenn wir Sie unterstützen oder mit Informationen versorgen können, schreiben Sie uns gerne.

Dorfstraße 18a

24576 Hagen

Tel. 04822/30 35 210

E-Mail: truenas@holstein-it-solutions.de