Backups alleine schützen nicht mehr vor Ransomware

Mindestens 10,1 Milliarden Euro konnten Kriminelle 2019 mittels Ransomware von Firmen erpressen, berichtet die European Union Agency for Cybersecurity (ENISA) in ihrem im Oktober 2020 vorgelegten Bericht »Threat Landscape 2020 – Ransomware« Das waren 3,3 Milliarden Euro mehr als 2018. Grund dafür ist nicht die stärkere Verbreitung von Ransomware, sondern dass Angreifer immer häufiger gezielt finanzkräftige Opfer auswählen: Im Vergleich zu 2018 wurde Ransomware laut ENISA-Bericht 2019 mehr 3,5-mal häufiger auf Rechnern in Unternehmen gefundenen.

Im Threat Report für das vierte Quartal 2020 des Security-Anbieters Eset geht die Gesamtzahl der entdeckten Ransomware im Vergleich zum Vorjahresquartal leicht zurück (minus 4 Prozent) – ein Trend, den das Unternehmen bereits das ganze Jahr 2020 beobachtete. Der überwiegende Großteil entfällt immer noch auf Ransomware-Familien, die massenhaft und eher wahllos mittels E-Mail-Versand verteilt werden. Lediglich bei einer begrenzten Anzahl handle es sich um gezielte Angriffe, aber die gewinnen laut Eset bei Cyberkriminellen an Beliebtheit. Die Entwicklung deutete sich bereits in dem Ende September 2020 vom Bundeskriminalamt vorgelegten »Bundeslagebild Cybercrime 2019« an.

Ransomware inzwischen die dominierende Malware-Art

Dem von IBM Ende Februar 2021 veröffentlichten »2021 X-Force Threat Intelligence Index«. entfielen im Vorjahr 23 Prozent aller Cyberattacken auf Ransomware – mehr als auf jede andere Angriffsart. Prominente Ransomware-Opfer im vierten Quartal 2020 waren unter anderem Honda, Mattel, bereits zum zweiten Mal der italienische Energiekonzern Enel, der US-Buchhändler Barnes & Noble, die Zeitarbeitsfirma Randstad, der Spieleentwickler Ubisoft, der US-Einzelhändler Kmart und kurz vor Jahres Ende 2020 noch der Haushaltsgerätehersteller Whirlpool.

Man sieht: Keine Branche ist vor den Angriffen sicher – auch wenn Einrichtungen des Gesundheitswesens in der Vergangenheit besonders oft betroffen waren. Laut ENISA stellten zwei Drittel von ihnen 2019 eine Ransomware-Attacke fest.

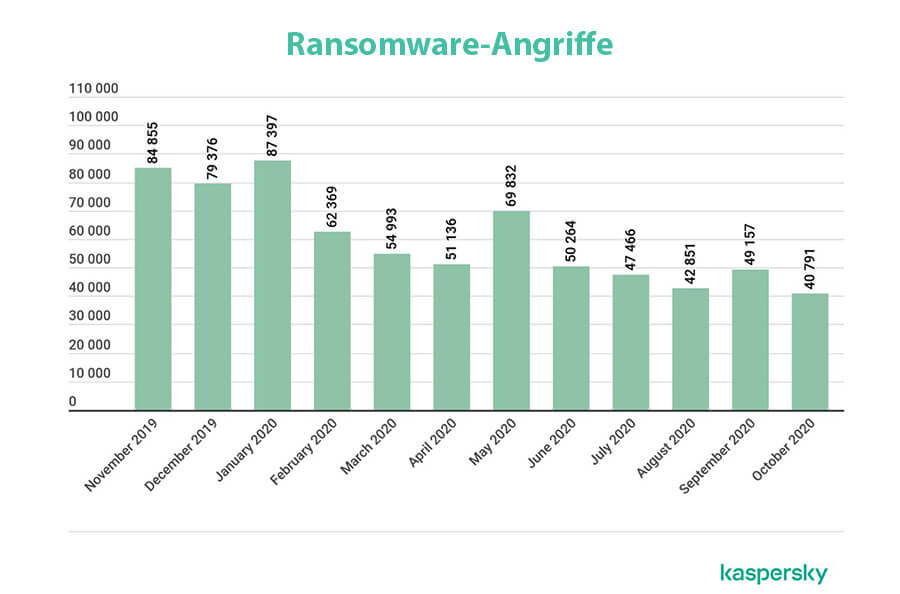

Von November 2019 bis Oktober 2020 dokumentierte Kaspersky 549.301 Ransomware-Angriffe, davon 123.630 auf Unternehmen (ohne KMU) und 15.940 Angriffe auf Nutzer in KMU (Grafik: Kaspersky Lab).

Von November 2019 bis Oktober 2020 dokumentierte Kaspersky 549.301 Ransomware-Angriffe, davon 123.630 auf Unternehmen (ohne KMU) und 15.940 Angriffe auf Nutzer in KMU (Grafik: Kaspersky Lab).

Lösegeldzahlungen sind an der Tagesordnung

Die langjährigen Mahnungen von Experten, bei Ransomware-Angriffen das geforderte Lösegeld keinesfalls zu zahlen, um die Kriminellen nicht noch zu ermutigen, ignorierten einer Studie der Cyber Edge Group zufolge 45 Prozent der Betroffenen Firmen. Rund die Hälfte davon bekam ihre Daten trotzdem nicht zurück.

Dem Mitte März von Palo Alto Networks veröffentlichten »Unit 42 Ransomware Threat Report« lässt sich entnehmen, dass sich der von Unternehmen durchschnittlich als Lösegeld für ihre Daten bezahlte Betrag nahezu verdoppelte: Er stieg von 115.123 US-Dollar 2019 auf 312.493 US-Dollar im Jahr 2020. Die höchste, 2020 bezahlte Summe, lag demnach bei zehn Millionen US-Dollar. Zum Vergleich: 2015 berichtete Symantec, dass eine durchschnittliche Ransomware-Forderung bei 294 US-Dollar lag.

Die höchste, 2020 bezahlte Summe lag demnach bei 10 Millionen US-Dollar. Das lässt auch die Gier bei den Kriminellen wachsen: Lag 2019 der höchste, geforderte Betrag noch bei 15 Millionen US-Dollar, waren es 2020, schon 30 Millionen. Und im März 2020 forderten die Angreifer vom Computerhersteller Acer bei einer Ransomware-Attacke bereits 50 Millionen US-Dollar. Zum Vergleich: Laut Symantecs Internet Security Threat Report lag eine Ransomware-Forderung 2015 noch bei durchschnittlich 294 US-Dollar, 2016 dann bei 1.077 US-Dollar.

Neue Methoden der Angreifer

Angreifer verlassen sich nicht mehr nur auf die Funktionsweise der Malware. Ende 2020 wurde bekannt, dass Firmen, die versuchten, infizierte Systeme zu bereinigen und aus Backups wiederherzustellen, Anrufe erhielten, in denen ihnen dringend geraten wurde, das zu unterlassen. Entweder hatten die Angreifer auch Zugriff auf das Firmennetzwerk und sahen, was dort vorging – oder sie blufften gut.

Eine zweite neue Entwicklung ist das sogenannte »Print Bombing«, angewandt zum Beispiel von der »Egregor« genannten Angreifer-Gruppe beim südamerikanischen Einzelhandelskonzern Cencosud. Dort gaben alle verfügbaren Drucker – auch die an den Kassen -die Lösegeldforderung aus. So blieb keiner der Angestellten darüber im Zweifel, was mit seinem Unternehmen gerade geschah. Die Hintermänner wurden im Februar 2020 offenbar in der Ukraine verhaftet – immerhin ein kleiner Erfolg gegen die Plage.

Generell beschränken sich die Angreifer nicht mehr auf das Verschlüsseln der Daten, sondern kopieren zumindest einen Teil der Daten zuvor auf ihre Server und drohen, sie zu veröffentlichen. Experten sprechen hier von »Double Extortion« beziehungsweise »Doxing«.

»2020 beobachteten wir eine zunehmende Zahl zielgerichteter Ransomware-Attacken in Verbindung mit Doxing – also dem Diebstahl der Daten des Opfers und der Drohung, diese zu veröffentlichen«, berichtet Igor Kabina, Senior Detection Engineer bei Eset. »Während Anfang des Jahres diese Methode nur eine Handvoll der Angreifer einsetzte, angefangen mit der Gruppe Maze, griffen in den folgenden Monaten schnell auch andere darauf zurück. Mit neuen Gruppen kamen zudem auch neue Taktiken wie DDoS-Attacken, Print Bombing und Drohanrufe hinzu, die alle dazu dienen, den Druck auf die Opfer zu erhöhen.«

BKA empfiehlt Offline-Backups

»Vor allem Betroffene, die keine regelmäßigen Backups erstellen, müssen bei einem Ransomware-Befall mit auch langfristig schädigenden Folgen für ihr Unternehmen rechnen«, warnt das Bundeskriminalamt. »Aber auch das Erstellen regelmäßiger Backups ist alleine keine Garantie, den Geschäftsbetrieb zeitnah wieder aufnehmen zu können. Fortschrittliche Ransomware-Varianten sind in der Lage, auch auf Backups zuzugreifen und diese ebenfalls zu verschlüsseln.« Das BKA empfiehlt daher, Offline-Backups anzulegen, die nicht jederzeit per Netzwerk oder File Shares erreicht und damit verschlüsselt oder überschrieben werden können.

Angebote für solche eine Sicherungsstrategie mit einem Medienbruch haben etwa Fast LTA oder Actidata. Alternativ bieten sich Lösungen wie Amazon S3 Object Lock oder Blocky for Veeam an, letzteres eine gemeinsame Entwicklung von Grau Data und Cristie Data. Sie sorgen dafür, dass Backups nicht überschrieben und damit auch nicht von Ransomware verschlüsselt werden können.

Erpressersoftware

Sie verschlüsselt die Festplatte nicht wirklich, sondern sperrt lediglich den Zugriff auf das System. Viele dieser Programme nutzen dazu Namen und Logos von Behörden wie BKA; BSI, FBI oder gleich mehreren, um ihrer Zahlungsaufforderung einen offiziellen Anstrich zu geben. Teilweise behaupten Sie, die Opfer hätten auf illegale Porno-Seiten zugegriffen oder Urheberrechtsverletzungen begangen. Für viele dieser Ransomware-Varianten stehen auf der Webseite der 2016 aus der Zusammenarbeit von Europol, der niederländischen Polizei sowie den Herstellern Intel Security (nun wieder McAfee) und Kaspersky Lab hervorgegagenen Initiative No More Ransom Entschlüsselungsmöglichkeiten bereit.

Krypto-Ransomware

Diese Art von Ransomware verschlüsselt Daten nicht nur auf infizierten Endgeräten, sondern meist auch auf weiteren, über das Netzwerk erreichbaren Systeme (Server, Netzlaufwerke, NAS-Systeme etc.). Auf NAS-Geräten ist »ECh0raix«, das durch Angriffe auf Geräte von Qnap bekannt wurde, nach wie vor die häufigste Ransomware-Variante. Sie verursacht einen hohen Schaden, da die eingesetzte Verschlüsselungen nicht in allen Fällen geknackt werden kann. Und wie aus einer Studie der Cyber Edge Group hervorgeht, führt die Zahlung des geforderten Lösegelds in vielen Fällen nicht zur Entschlüsselung des infizierten Systems. Es sind also nicht nur die Daten, sondern auch das Geld weg.

Wiper

Das ist die gemeinste Ransomware-Variante. Bei ihr ist überhaupt nicht vorgesehen, die Daten jemals wieder zu Entschlüsseln oder Wiederherstellen. Die Daten sind in jedem Fall unbrauchbar und irreversibel zerstört – selbst wenn die Angegriffenen das geforderte Lösegeld bezahlen.

- Schlag gegen Emotet verschafft Firmen nur eine Verschnaufpause

- IT-Sicherheit: Das ist 2021 zu erwarten

- IDC Cyber-Security 2020: IT-Sicherheit immer noch bedenklich

- Cybersicherheit: Die Einschläge kommen näher

- IT-Sicherheit: Cyberkriminelle sind KMUs weit voraus

- IT-Security benötigt Wissen, Strategie und Automatismen