Schutz vor Ransomware – die 10 Gebote der IT-Sicherheit

Der weltweite Gesamtschaden durch Cyberangriffe wird auf über 5,2 Milliarden Euro beziffert (Grafik: Statista).»Sie brauchen dringend zu antworten wegen wichtiges Geschäft!« Wer kennt sie nicht: E-Mails von Freunden mit lustigen Bildern oder die elektronische Rechnung per E-Mail. Doch ist der Absender wirklich ein Freund, nur weil er auch »Malwin« heißt wie Ihr bester Kumpel oder haben Sie wirklich kürzlich etwas bei »Amazone« bestellt?

Der weltweite Gesamtschaden durch Cyberangriffe wird auf über 5,2 Milliarden Euro beziffert (Grafik: Statista).»Sie brauchen dringend zu antworten wegen wichtiges Geschäft!« Wer kennt sie nicht: E-Mails von Freunden mit lustigen Bildern oder die elektronische Rechnung per E-Mail. Doch ist der Absender wirklich ein Freund, nur weil er auch »Malwin« heißt wie Ihr bester Kumpel oder haben Sie wirklich kürzlich etwas bei »Amazone« bestellt?

Malware ist nicht immer leicht zu enttarnen. Was im privaten Bereich sehr lästig ist, kann für ein Unternehmen geschäftskritisch sein. Denn hier geht es nicht nur um verlorene Erinnerungen oder den letzten Brief an Mutti.

Fear is Key

Malware hat viele Gesichter. So spielt beispielsweise Scareware nur mit Ängsten und richtet nicht wirklich Schaden an. Gefährlich ist die so genannte Encrypting Ransomware – Schad-Software, die Ihre Daten tatsächlich verschlüsselt. Nicht schlimm werden Sie sagen. Ich habe ja Backups. Ja. Haben Sie. Aber! Schauen wir doch einmal genauer hin, was Ransomware überhaupt ist und wie sie wirkt.

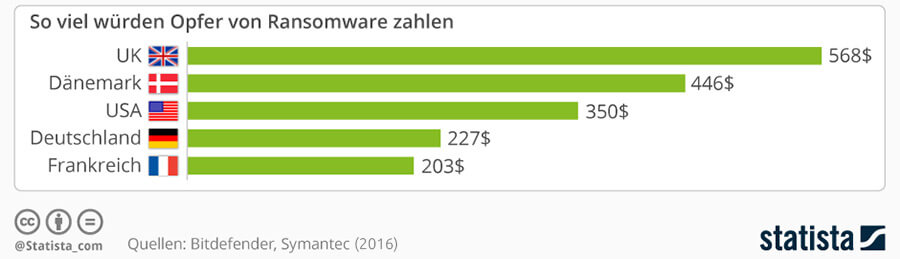

In den USA ist die Zahlungsbereitschaft höher, auch weil das FBI das zu geraten hat. Das BSI rät dagegen davon ab Lösegeld zu bezahlen… (Grafik: Statista).

In den USA ist die Zahlungsbereitschaft höher, auch weil das FBI das zu geraten hat. Das BSI rät dagegen davon ab Lösegeld zu bezahlen… (Grafik: Statista).

Acquired Immuno-Deficiency Syndrome (AIDS)

AIDS wurde in der Humanmedizin erstmals 1981 diagnostiziert. In der digitalen Welt kennt man es seit den späten Achtzigern. Und damit nicht genug: Der PC-Cyborg – die erste bekannte Ransomware – war auch gleich noch eine frühe Form eines Advanced-Persistent-Threat (APT).

Aber wir sind noch in den Anfängen des digitalen Zeitalters und auch wenn der PC-Cyborg 90 Boot-Vorgänge brauchte, um sich zu aktivieren: Er nutzte eine so einfache Verschlüsselung, dass jeder halbwegs versierte Computernutzer ohne fremde Hilfe wieder an seine Daten kam. Nach weiteren, eher halbherzigen Erpressungsversuchen mit verschlüsselten Daten, hatten eine Zeit lang vor allem Locker Konjunktur. Für erfahrene Anwender stellten sie aber immer noch keine ernste Bedrohung dar. Das änderte sich erst 2013, als CryptoLocker die Bühne betrat.

Cryptolocker nutzte erstmals eine für militärische Zwecke geeignete Verschlüsselung – und speicherte die für die Entschlüsselung notwendigen Schlüssel nicht mehr lokal, sondern erstmals remote auf einem Server im Netz. Das war so effektiv, dass diese Mechanismen bis heute angewendet werden. Prominente Vertreter der Neuzeit sind WannaCry und Petya aus 2017, Ryuk in 2018 oder Sodinokibi in 2019. Letzterer entdeckte zudem das volle Cloud-Potential für seine Zwecke, indem er seine Ziele über Managed-Service-Provider (MSP) suchen (und attackieren!) ließ.

Generell verzeichnete 2019 das Gesundheitswesen mit 72 Prozent Anteil an den gemeldeten Attacken den höchsten Zuwachs an Bedrohungen. Die Angriffe waren nahezu ausnahmslos finanziell motiviert (82 Prozent). Dagegen ist Espionage mit zwei Prozent fast zu vernachlässigen. Der Spitzenreiter mit 47 Prozent aller bekannten Vorfälle sind nach wie vor Botnetze. Ransomware folgt auf dem zweiten Rang mit 28 Prozent (Quelle: 2019 Data Breach Investigations Report von Verizon).

Der Sicherheits-Tacho der Telekom verzeichnet aktuell mehr als 86 Millionen Angriffsversuche pro Tag – knapp vier Millionen pro Stunde.

Immer mehr Angriffe auf KMUs: Who let the dogs out?!

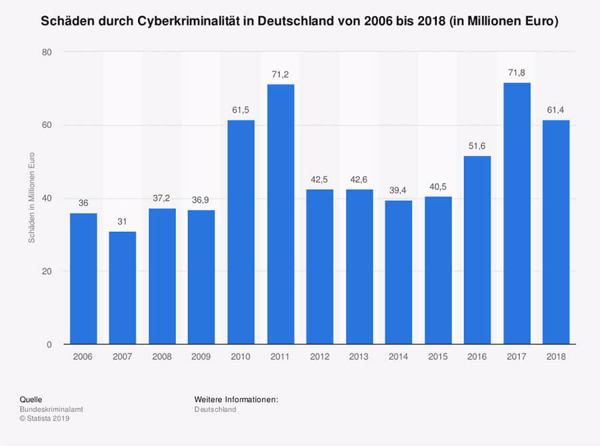

Schäden durch Cyberkriminalität in Deutschland von 2006 bis 2018 (Grafik: Statista)Waren in den Anfangszeiten noch eher einzelne Nutzer das Ziel, sind heute mehr und mehr Unternehmen betroffen. Geographisch führen Großbritannien, die USA und Kanada die Rangliste an. Besonders gefährdet sind kleine und mittelständische Unternehmen. Von 81 Prozent erkannten Angriffen wurden 35 Prozent erfolgreich Opfer dieser Angriffe. Zum Vergleich: Nur 1,8 Prozent der privaten Nutzer fielen auf die Nepper und Schlepper rein. Allerdings sind auch große Konzerne nicht immun: Bei stolzen 12,3 Prozent versagten sämtliche Schutzvorrichtungen und Awareness-Kampagnen (Quelle: malwarebytes.com).

Schäden durch Cyberkriminalität in Deutschland von 2006 bis 2018 (Grafik: Statista)Waren in den Anfangszeiten noch eher einzelne Nutzer das Ziel, sind heute mehr und mehr Unternehmen betroffen. Geographisch führen Großbritannien, die USA und Kanada die Rangliste an. Besonders gefährdet sind kleine und mittelständische Unternehmen. Von 81 Prozent erkannten Angriffen wurden 35 Prozent erfolgreich Opfer dieser Angriffe. Zum Vergleich: Nur 1,8 Prozent der privaten Nutzer fielen auf die Nepper und Schlepper rein. Allerdings sind auch große Konzerne nicht immun: Bei stolzen 12,3 Prozent versagten sämtliche Schutzvorrichtungen und Awareness-Kampagnen (Quelle: malwarebytes.com).

Angriffe auf Unternehmen nahmen im zweiten Halbjahr 2018 um 88 Prozent zu. Seit 2019 werden zunehmend Angriffe auf Behörden sowie Bildungseinrichtungen beobachtet. Emotet und TrickBot sind auch hier die ungeschlagenen »Stars«.

Sign of the times

Sich vor den digitalen Trojanern zu schützen, fällt zunehmend schwerer. Modulare Bibliotheken, polymorpher Code oder sich selbst immer wieder neu startende Registrierungsdatenbanken und Services ergänzen zunehmend intelligentere Botnet-Mechanismen. Schon lange verlassen sich diese nicht mehr nur auf so simple Tricks wie die kurze Lebenszeit von DNS-Einträgen und ständig wechselnde A-Records.

Die Chancen steigen also, zu den glücklichen Gewinnern einer umfassenden und hochwirksamen Verschlüsselung seiner Daten zu zählen. So wie die 400 Zahnärzte, die Sodinokibi zum Opfer fielen und nicht mehr an ihre Patientendaten kamen. Die hatten bestimmt auch ein Backup – nur war das leider dann auch digital geschreddert.

Mehrstufige Sicherheit: I will survive

Wir lernen: Schützen kann man sich nicht wirklich. Ein paar werden es immer bis hinter die erste Verteidigungslinie schaffen, manche davon werden auch die letzte Hürde nehmen. Was können Unternehmen also tun? Ihre Daten regelmäßig sichern, werden viele jetzt antworten. Ja, das hatten wir schon erwähnt. Das kann man machen – aber wenn die Daten erstmal verschlüsselt sind, werden die mit hoher Wahrscheinlichkeit auch genauso verschlüsselt ins Backup geschrieben. Woher soll schließlich der Archivar wissen, dass da jetzt was verkehrt dran ist? Je nach Intelligenz des Backup-Konzeptes sind die Daten komplett verloren, extrem aufwendig zu rekonstruieren oder mit viel Glück immerhin noch auf dem Stand von vor einer Woche. Bei KMU trifft in fast allen Fällen der Komplettverlust zu. Wir müssen also mehrstufig an die Sache rangehen.

Die 10 Gebote der IT-Sicherheit

- Wir verlassen uns nicht auf den Schutz am Perimeter – gemeinhin als Firewall bekannt.

- Wir verlassen uns nicht auf Signatur-basierten AV- und Spamschutz. Nur was bereits bekannt ist, hat eine Signatur. Wir erkennen das Problem mit Zero-Days?

- Wir machen regelmäßig Updates und spielen Patches ein. Regelmäßig bedeutet in diesem Zusammenhang nicht »einmal pro Jahr«, sondern sofort bei Erscheinen relevanter Updates und Patches.

- Wir achten auf verdächtiges Verhalten des Computers. Dazu zählt auch, wenn ein Dienst oder eine Anwendung völlig unmotiviert zweimal nach dem Passwort fragt – vor allem, wenn man sicher ist, mama123 richtig geschrieben zu haben.

- Wir klicken nicht jedes lustige Katzenfoto an oder folgen jedem Link, der es ins Posteingangskörbchen schafft.

- Wir segmentieren unser Netz.

- Wir klassifizieren Daten und schränken Zugriffe nach dem Need-to-Know-Prinzip ein.

- Wir verlassen uns nicht auf mittelalterliche Technologie wie z. B. einen Paketfilter. Es gibt auch auf Open-Source basierende echte NG-Firewalls.

- Wir etablieren zusätzliche Schutzmaßnahmen, um das Verschlüsseln von Backup-Daten zu verhindern. Hier ist zum Beispiel der Blocky-Ransomware-Schutz von GRAU DATA zu nennen: Das Tool wurde zunächst für Veeam entwickelt und wird unter anderem als Blocky for Veeam von Cristie Data vermarktet. Tandberg bietet es zudem zusammen mit seinen rdx-Lösungen als RansomBlock auch für andere Backup-Programme an.

- Wir gehen nie, wirklich nie, auf Forderungen von Erpressern ein und behalten unsere Bitcoins und Ethereums für uns.

Denn wie heißt schon eine alte Bauernregel? Wer einmal zahlt, dem tritt man immer wieder die Tür ein.

- Mehr zu Cybersicherheit auf speicherguide.de

- Cyberkriminelle nehmen IoT ins Visier

- Studie: Unternehmen kämpfen mit der Cloud-Sicherheit

- Mini-Serie IT-Security:

- 1. IT-Sicherheit: Cyberkriminelle sind KMUs weit voraus

- 2. IT-Security benötigt Wissen, Strategie und Automatismen

- 3. Cybersicherheit: Gefährdungen strategisch und proaktiv begegnen