Cybersicherheit: Gefährdungen strategisch und proaktiv begegnen

Sicherheitsvorfälle sind ein reales Szenario und laut IDC-Studie sind deutsche Unternehmen nur unzulänglich darauf vorbereitet. Hier muss dringend Wissen aufgebaut werden – speziell bei kleinen und mittleren Unternehmen (KMUs). Nur schnelle Analysen und Automatismen helfen, Angriffe schnell und effizient abzuwehren. Zu den Problemherden zählt aber auch der Fachkräftemangel. Mitarbeiter mit Security-Expertise sind seit Jahren kaum zu finden. Eine Lösung für die Personalnot ist kaum in Sicht. Zwar wird mehr ausgebildet, doch den »Neuen« fehlt es an Praxiswissen und oft genug sind Analytiker und Software-Entwickler zunächst mit der Fehlerbehebung in altem Code beschäftigt.

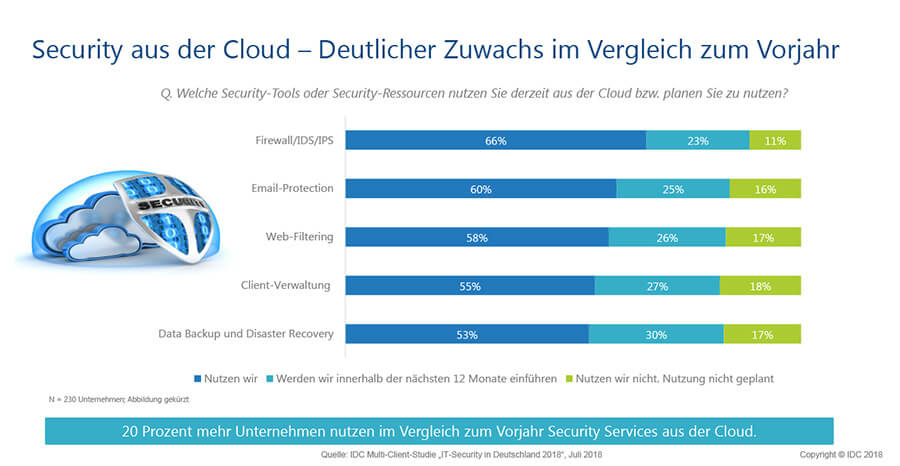

Firmen setzen auf IT-Security aus der Cloud (Quelle: IDC)Firmen bleibt oft nur die Lösung, sich externe Unterstützung zu suchen. Ein Baustein ist diesbezüglich Security aus der Cloud. »Im Vergleich zum Vorjahr nutzen 20 Prozent mehr Unternehmen Security-Services aus der Cloud«, bestätigt Mattias Zacher, Manager Research und Consulting bei IDC. Ganz vorne stehen dabei Firewalls und der E-Mail-Schutz, die laut IDC-Studie bei mehr als 60 Prozent zum Einsatz kommen. Über 50 Prozent der Befragten nutzen Tools und Ressourcen wie Web-Filtering, Client-Verwaltung sowie Backup und Disaster-Recovery.

Firmen setzen auf IT-Security aus der Cloud (Quelle: IDC)Firmen bleibt oft nur die Lösung, sich externe Unterstützung zu suchen. Ein Baustein ist diesbezüglich Security aus der Cloud. »Im Vergleich zum Vorjahr nutzen 20 Prozent mehr Unternehmen Security-Services aus der Cloud«, bestätigt Mattias Zacher, Manager Research und Consulting bei IDC. Ganz vorne stehen dabei Firewalls und der E-Mail-Schutz, die laut IDC-Studie bei mehr als 60 Prozent zum Einsatz kommen. Über 50 Prozent der Befragten nutzen Tools und Ressourcen wie Web-Filtering, Client-Verwaltung sowie Backup und Disaster-Recovery.

Strategische Investitionen in IT-Security

Die Studie zeigt aber auch, dass es deutschen Firmen vor allem an einer klaren Konzeption mangelt. Immerhin gaben 37 Prozent an, Investitionen sowohl taktisch als auch strategisch zu tätigen. Bei der Mehrheit ist das Handeln taktisch getrieben. Das heißt, es wird in Einzellösungen nach Erfordernis investiert und nicht auf Basis einer definierten Planung (strategisch).

Sergej Schlotthauer, Matrix42»Oft genug wird auf Medienberichte reagiert«, sagt Sergej Schlotthauer, Geschäftsführer bei EgoSecure und Vice President Security bei Matrix42. Wenn nichts passiert sei alles gut. Mehr passiere meist nicht. Der Rat sich heute für die Zukunft zu rüsten verhallt oft genug ungehört. Dabei sei es wichtig, dass die IT-Sicherheit dem Stand der Technik entspricht. Sicherheitskonzepte gehören regelmäßig auf den Prüfstand, ob sie jeweils noch den aktuellen Anforderungen genügen.

Sergej Schlotthauer, Matrix42»Oft genug wird auf Medienberichte reagiert«, sagt Sergej Schlotthauer, Geschäftsführer bei EgoSecure und Vice President Security bei Matrix42. Wenn nichts passiert sei alles gut. Mehr passiere meist nicht. Der Rat sich heute für die Zukunft zu rüsten verhallt oft genug ungehört. Dabei sei es wichtig, dass die IT-Sicherheit dem Stand der Technik entspricht. Sicherheitskonzepte gehören regelmäßig auf den Prüfstand, ob sie jeweils noch den aktuellen Anforderungen genügen.

Und die Anforderungen werden nicht geringer. Einer McAfee-Studie zufolge kosten Cyberangriffe die weltweite Wirtschaft jährlich 600 Milliarden US-Dollar. Im Jahr 2014 betrug der Verlust noch etwa 445 Milliarden US-Dollar. Milliarden! Cyberkriminelle adaptieren neue Technologien und treiben damit ihr »Geschäft« schnell voran. Ganz vorne stehen neue illegale Modelle wie Cybercrime-as-a-Service (CaaS).

»Ransomware-as-a-Service Cloud-Anbieter skalieren Cyberangriffe effizient auf Millionen von Systemen, gleichzeitig werden Angriffe weitestgehend automatisiert, sodass nur minimale menschliche Eingriffe erforderlich sind«, erklärt Steve Grobman, Chief Technology Officer bei McAfee. »Hierzu kommt noch die Verbreitung von Kryptowährungen, die eine schnelle Monetarisierung erleichtert und gleichzeitig das Risiko einer Festnahme minimiert. Der technologische Fortschritt hat Cyber-Kriminalität also ebenso transformiert wie andere Wirtschaftszweige auch.«

Mittlerweile verdienen Cyber-Kriminelle, die ihre Ransomware-Kits zum Verkauf anbieten, bis zu 100.000 US-Dollar im Jahr. Das traditionelle Hacking wird nicht weniger, aber Hacker-Profis bieten sich einige effiziente Möglichkeiten, Profit zu generieren. Die schwerwiegendsten Kosten von Cyber-Kriminalität entstehen allerdings durch den Diebstahl von geistigem Eigentum und vertraulichen Geschäftsinformationen. Dieser geht heutzutage weit über die traditionellen Ziele hinaus – bis hin zu Regierungsinstitutionen und militärischen Technologien.

Außerdem – worüber nicht gerne gesprochen wird – ausländische Regierungen und Geheimdienste* sind längst sehr aktiv im Bereich Cybercrime. Und dies nicht nur zu Abwehrzwecken…

Trend Micro: Strategische Planung & ineinandergreifende Sicherheitsmechanismen

Udo Schneider, Trend MicroUdo Schneider, Security Evangelist bei Trend Micro, erklärt, worauf Unternehmen langfristig achten sollten, um unnötige Gefährdungen zu vermeiden: »Die allgemeinen Voraussagen sprechen für den Bereich IT-Sicherheit von einer Ressourcen-Verknappung aufgrund wachsenden Aufgabenumfangs und auch weil sich die Aufgabenstellung von einer Aufräumtätigkeit hin zu einer Art Werkschutz wandelt. IT-Sicherheitspersonal soll künftig in der Lage sein, gefährliche Angreifer rechtzeitig zu erkennen und an der Ausführung ihrer Beutezüge zu hindern. Dies wird auch durch die Gesetzgebung entsprechend gefordert – beispielsweise im Bereich KRITIS, dem IT-Sicherheitsgesetz oder Datendiebstahl – Stichwort DSGVO. Hinzu kommt, dass der Bereich IT immer mehr Lebensbereiche erobert und es für Mitarbeiter zunehmend normal ist, ihn in allen Lebenslagen zu nutzen. Im Sinne einer Unternehmens-IT kommen so immer mehr unterschiedliche Aufgabenbereiche hinzu, für welche die IT-Sicherheit Konzepte und wirksame Maßnahmen entwickeln muss.

Udo Schneider, Trend MicroUdo Schneider, Security Evangelist bei Trend Micro, erklärt, worauf Unternehmen langfristig achten sollten, um unnötige Gefährdungen zu vermeiden: »Die allgemeinen Voraussagen sprechen für den Bereich IT-Sicherheit von einer Ressourcen-Verknappung aufgrund wachsenden Aufgabenumfangs und auch weil sich die Aufgabenstellung von einer Aufräumtätigkeit hin zu einer Art Werkschutz wandelt. IT-Sicherheitspersonal soll künftig in der Lage sein, gefährliche Angreifer rechtzeitig zu erkennen und an der Ausführung ihrer Beutezüge zu hindern. Dies wird auch durch die Gesetzgebung entsprechend gefordert – beispielsweise im Bereich KRITIS, dem IT-Sicherheitsgesetz oder Datendiebstahl – Stichwort DSGVO. Hinzu kommt, dass der Bereich IT immer mehr Lebensbereiche erobert und es für Mitarbeiter zunehmend normal ist, ihn in allen Lebenslagen zu nutzen. Im Sinne einer Unternehmens-IT kommen so immer mehr unterschiedliche Aufgabenbereiche hinzu, für welche die IT-Sicherheit Konzepte und wirksame Maßnahmen entwickeln muss.

Dazu benötigen sie eine strategische Planung sowie ineinandergreifende Sicherheitsmechanismen, welche die Aufwände minimieren. In einer Branche wie der IT, die immer schon agil und vorwärtsgerichtet war, kommt es darauf an, neue Trends nicht durch langsame und veraltete Sicherheitskonzepte aufhalten oder gar scheitern zu lassen. Stattdessen muss IT-Sicherheitsfachpersonal die nötigen Kompetenzen und Optionen haben, das Business durch entsprechende Flexibilität zu unterstützen, sodass neue Ideen schnell, aber vor allem auch sicher umgesetzt werden können.«

McAfee: Proaktive & Realtime-fähige Gefahrenabwehr

Hans-Peter Bauer, McAfee»Um der zunehmenden Komplexität Herr zu werden, gilt es den rein reaktiven Sicherheitsansatz abzuschütteln und stattdessen Automatisierung, Proaktivität und Realtime-Reaktionsfähigkeit in der Gefahrenabwehr zu implementieren«, fordert Hans-Peter Bauer, Vice President Central & Northern Europe bei McAfee. »Dies gelingt durch eine unternehmensweite Verteidigungsarchitektur für reale und virtuelle IT-Umgebungen, die sämtliche Komponenten erfasst. Der Aufbau einer Bedrohungsintelligenz und die Zusammenarbeit von Mensch und Maschine anhand von Machine-Learning ist nicht nur wichtig, um die Infrastruktur zu schützen, sondern auch um das fehlende Know-how kompensieren zu können, dass durch den Fachkräftemangel entsteht. So hat beispielsweise unser im April 2018 veröffentlichter Cloud-Security-Report gezeigt, dass 40 Prozent der befragten Unternehmen ihre Cloud-Adoption einbremsen müssen, da ihnen das nötige Sicherheitswissen fehlt. Somit kann fehlende Sicherheitskompetenz durchaus auch produktivitätshemmend sein.«

Hans-Peter Bauer, McAfee»Um der zunehmenden Komplexität Herr zu werden, gilt es den rein reaktiven Sicherheitsansatz abzuschütteln und stattdessen Automatisierung, Proaktivität und Realtime-Reaktionsfähigkeit in der Gefahrenabwehr zu implementieren«, fordert Hans-Peter Bauer, Vice President Central & Northern Europe bei McAfee. »Dies gelingt durch eine unternehmensweite Verteidigungsarchitektur für reale und virtuelle IT-Umgebungen, die sämtliche Komponenten erfasst. Der Aufbau einer Bedrohungsintelligenz und die Zusammenarbeit von Mensch und Maschine anhand von Machine-Learning ist nicht nur wichtig, um die Infrastruktur zu schützen, sondern auch um das fehlende Know-how kompensieren zu können, dass durch den Fachkräftemangel entsteht. So hat beispielsweise unser im April 2018 veröffentlichter Cloud-Security-Report gezeigt, dass 40 Prozent der befragten Unternehmen ihre Cloud-Adoption einbremsen müssen, da ihnen das nötige Sicherheitswissen fehlt. Somit kann fehlende Sicherheitskompetenz durchaus auch produktivitätshemmend sein.«

Cloud-Nutzung vergrößert das Sicherheitsrisiko

Laut McAfee-Studie (Navigating a Cloudy Sky: Practical Guidance and the State of Cloud Security) haben deutsche Unternehmen im Durchschnitt 28 Cloud-Services im Einsatz. 85 Prozent gaben an, Cloud-Computing genieße inzwischen ein höheres Vertrauen im Unternehmen als noch vor zwölf Monaten. Dieses spiegelt sich auch darin wieder, dass 75 Prozent der Unternehmen ihre sensiblen Daten bereits in der Public-Cloud lagern. Weltweit gehört Deutschland allerdings noch zu den skeptischsten Ländern. Nur Japan konnte mit 81 Prozent weniger Zweifel abbauen. Im Durchschnitt liegt der Vertrauensgewinn bei 91 Prozent. Das meistgenutzte Bereitstellungsmodell bleibt wie im letzten Jahr die Hybrid-Cloud mit 60 Prozent.

»Viele Firmen nutzen die Cloud ohne es zu wissen«, sagt McAfee Deutschland-Chef Bauer gegenüber speicherguide.de. In Audits werden pro Kunde oft 80 bis 100 Webservices identifiziert. Diese gelte es genau zu identifizieren, festzustellen, ob diese nötig sind, ob sie ein mögliches Sicherheitsrisiko darstellen und wer für den Einsatz die Verantwortung trägt. Vor allem auf diese Verantwortung sollte die IT-Abteilung bestehen, wenn Tools von anderen Abteilungen ohne Abstimmung eingeführt werden. Dies gilt auch, wenn die Geschäftsleitung einen Weg in die Cloud »befiehlt« und Sicherheitsbedenken zu ignorieren scheint. Die Cloud ist laut Bauer nicht aufzuhalten: »Wichtig ist, die Arbeitsplätze und die gesamte hybride Kette abzusichern.«

*Anmerkung der Redaktion:

Wir möchten an dieser Stelle auf unsere Buchbesprechung »Dark Web« hinweisen. Ein packender Techno-Thriller, der aber auch das Darknet sehr anschaulich erklärt und die beteiligten Organisationen und Geheimdienste darstellt. Der Kollege war sehr angetan. Ich habe es mittlerweile auch gelesen und kann es nur empfehlen.

- Mini-Serie IT-Security:

- 1. IT-Sicherheit: Cyberkriminelle sind KMUs weit voraus

- 2. IT-Security benötigt Wissen, Strategie und Automatismen

- Studie: Firmen weiterhin schlecht auf Cyberattacken vorbereitet

- Identitätsschutz: Passwort vs. Biometrie

- Threatmetrix-Report: Cyberangriffe steigen um 113 Prozent

- Ransomware bleibt Schlüsselbedrohung