Prognose: Die Top-10-Storage-Trends für 2016

Im großen Jahresausblick 2016 sinniert die Redaktion so, wie es für speicherguide.de typisch ist: mit Essays und Analysen, Porträts und investigativen Reportagen, opulenten Bildstrecken und Infografiken. Uppps – das war jetzt der Vorspann für einen anderen Beitrag. Trotzdem: Hier ein Ausblick auf Themen, die wir besserwisserisch zu den Top-10 des kommenden Jahres 2016 zählen.

Von Engelbert Hörmannsdorfer

»Phase Change Memory« kommt, und der »Data Protection Officer« (DPO) auch

► Phase Change Memory: Ein Alternative zu Flash, die auch die restliche Performance-Lücke zum DRAM-Speicher schließt, dürfte in der Halbleiter-Speichertechnologie »Phase Change Memory« (PCM) sein. Die Technologie ist im weitesten Sinne ein Mittelding aus Flash und DRAM. Es soll 10.000 Mal haltbarer als Flash bei den Schreibzugriffen sein, benötige weniger Overhead im Software-Stack, und soll relativ bald nach der Einführung zu vergleichbaren Preisen wie NAND-Flash zur Verfügung stehen. PCM-Chips sind bereits in einigen mobilen Consumer-Electronic-Geräten wie Smartphones eingebaut – die meisten Anwender wissen dies nur nicht. Übrigens eine frappierende Parallele: Flash wurde zuerst in Smartphones und USB-Sticks eingesetzt, und nachdem hier durch die anziehende Massenfertigung auch die Preise sanken und die Qualität stieg, wurde es rechenzentrumstauglich. Letztes Jahr gab es die eine oder andere Technologiedemonstration, beispielsweise von HGST. 2016 erwarten wir weitere Demos. Es würde uns nicht wundern, wenn in zwei bis drei Jahren erste PCM-Speicher im Rechenzentrum auftauchen.

► Der »Data Protection Officer« (DPO) kommt: Jetzt wird der ein oder andere geneigte Leser sagen: Den haben wir doch schon, das ist der Datenschutzbeauftragte. Na ja, stimmt, aber auch nicht so ganz. Der Datenschutzbeauftragte, wie die meisten ihn kennen, ist meist der, der sich um die Einhaltung des Bundesdatenschutzgesetzes und anderer Vorschriften rund um den Datenschutz kümmert. Die Aufgaben sind so oberflächlich, dass sie oft an Externe ausgelagert sind. Aber wer hält unternehmensintern die Fäden in der Hand, wenn es um IT-Security, Backup, Archivierung, Abwehr von Spionage-Angriffen, Hackereinbrüche, Virenabwehr, Abgreifen von Daten durch Mitarbeiter, Einhalten der Safe-Harbour-Regeln, Kontakthalten mit dem BSI im Schadensvorfall, Compliance, Datenpannen, Betriebsspionage, usw. geht? Der DPO ist also einer mit mehr Befugnis, Verantwortung und mehr Generalüberblick über alles, was mit Datensicherheit im Unternehmen zu tun hat.

Hyper-Konvergenz spürt enormen Rückwind

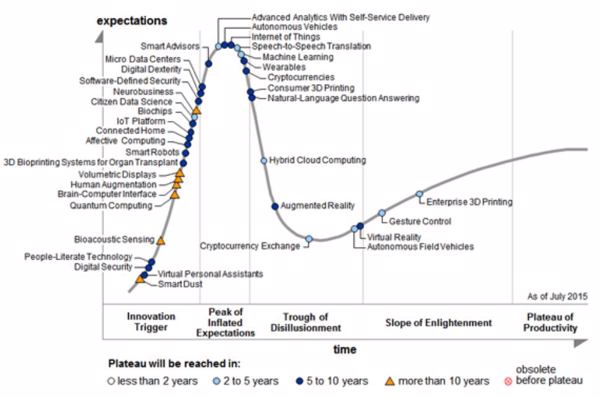

► Hyper-Konvergenz: von Null auf Hundert: … in zwei bis drei Jahren (hätte fettgedruckt noch stehen sollen, aber dann wär’s zu lang geworden). Die Idee von hyper-converged Systemen ist so einfach wie genial: Man nehme die klassischen Kernfunktionen eines Rechenzentrums – darunter etwa Speicher, Netzwerk, Server, Hypervisor und Backup –, und bündele diese in einer einzigen Plattform. In Form standardisierter, skalierbarer und vor allem hoch integrierter Appliances lässt sich die Power, die im Rechenzentrumsgefüge steckt, noch gezielter und effizienter zur Steuerung des virtualisierten Rechenzentrums nutzen. Die Unternehmen Nutanix, Atlantis Computing und SimpliVity sind da ganz vorne mit dran, und reüssieren gerade mit enormen Wachstumsraten. DataCore Software, deren »SANsymphony-V10« sich schon länger ebenfalls dafür eignet, verspürt ebenfalls Rückenwind. – Von Null auf Hundert? Eigentlich müsste es heißen: Vom Hype zu einem echten Markttrend.

► Mobile Endgeräte: Zum Sprechen – und zum Speichern. Ja, es wird bereits viel auf diesen neuartigen Alltagsbegleitern a la Smartphones und Tablets gespeichert. Aber der Trend, sie auch intensiver in den alltäglichen Arbeitsgebrauch in Unternehmensumgebungen einzusetzen, nimmt an Fahrt auf. Auch wenn sich das Datenschutzdilemma dadurch verschärft – die Unternehmen nehmen es zähneknirschend in Kauf. Sie werden, was Datenschutz und Compliance angeht, ständig dem Technologiewandel hinterherlaufen. Wie der Hase hinter dem Igel… Oder: »Integrations-Ninjas werden die Nase vorn haben«, süffisiert beispielsweise das Softwarehaus Axway.

Stellen Sie sich der Schatten-IT, und Cloud-Backup

► Schatten-IT wird zunehmen: Eigentlich begann sie in großem Stil vor rund 15 Jahren, als man in Unternehmen am PC auch private E-Mails wie bei GMX oder web.de abfragen und versenden konnte. Mit File-Sharing-Diensten wie Dropbox gings dann richtig los. Seither ist die Tube Zahnpasta ausgedrückt, und die Administratoren, CIOs, Security-Verantwortlichen und Compliance-Officer möchten sie wieder zurückdrücken. Das funktioniert nicht, leider. Also geht es nur noch darum: Wenn schon Schatten-IT, dann wenigstens in von den Unternehmen gelenkten Bahnen. Also beispielsweise mit offiziellen »Enterprise File Synchronization and Sharing«-Lösungen (EFSS) wie von Ctera, OpenText, Grau Data, OwnCloud, Varonis, Box, Alfresco, DriveOnWeb, Hornetsecurity oder SpaceNet. Und, lieber Administrator, Sie glauben, Sie haben File-Sharing-Dienste und sonstiges im Griff? Dann checken Sie doch mal, ob Ihre Entwicklungsabteilung Jira von Atlassian nutzt, und ob Ihr Unternehmen dafür bezahlt…

► Cloud-Backup: Wie? Das hatten wir doch schon mal? … wird jetzt der ein oder andere geneigte Leser denken. Richtig, das war schon mal ein Trendthema. Allerdings unter dem generellen Trend zur Cloud aufgehangen. Und spezialisierte Cloud-Backup-Anbieter waren – damals – die Lösung. Die gibt es auch heute noch. Aber die Lösungsvielfalt nimmt weiterhin zu. Denn nun gibt es zunehmend Backup-Lösungen, die eine Kopie in eine Private- oder Public-Cloud schicken. Wobei auch die Public-Cloud eine eigene Cloud-Insel außerhalb des eigenen Rechenzentrums sein kann. Eigentlich lässt sich nunmehr die klassische 3-2-1-Backup-Regel bestens und kostengünstig umsetzen: Stets drei Kopien haben, zwei davon Inhouse (auf zwei verschiedenen Medien, zum Beispiel auf einem Disk-Backup- und einem Tape-System), und eine außer Haus. Früher war »außer Haus« eine Replikationslösung in einem zweiten Rechenzentrum. Aber welches kleinere und mittelständische Unternehmen (KMU) leistete sich das schon. Mit Cloud-Backup geht das jetzt elegant. Selbst Ihr Systemhaus oder IT-Dienstleister um die Ecke kann einen Cloud-Backup-Server für Sie aufsetzen.

Die Digitale Transformation rollt, langsam, aber sicher

► Digitale Transformation: Maschinenhersteller, die nicht mehr Bohrmaschinen, sondern Löcher verkaufen. Lebensmittelproduzenten, die ihre Rohstoffe auf Basis digitaler Auswertungen kaufen. Storagesysteme-Hersteller, die zunehmend Speicherplatz aus der Cloud heraus verkaufen, und nicht mehr in Form von Festplatten-Arrays. Landwirte, die anhand der Milchqualität entscheiden, für welches Endprodukt sie die Milch der einzelnen Kühe verwenden. Unter dem Schlagwort »Digital Transformation« verändern sich entlang der gesamten Wertschöpfungskette die bisherigen Regeln unternehmerischen Handelns. Die betrieblichen Wertschöpfungsketten unterliegen zunehmend dem Einfluss disruptiver Technologien und verändern sich dadurch in einer unterschiedlichen Dynamik. Dabei hat Digitalisierung in ihrer technischen und prozessualen Dimension auch weitreichende Konsequenzen für die IT-Organisationen, da die Transformationsentwicklung ganz neue Herausforderungen an die IT-Infrastruktur erzeugt – und sogar das bisherige organisatorische Selbstverständnis der IT infrage gestellt wird.

Digitale Welt heißt: Digitale Bedrohung, wie Ransomware und Cyberwar

► Erpressersoftware – Ransomware: Das Gros der IT-Security-Spezialisten bzw. Antimalware-Akteure hat Ransomware zum Trend 2016 ausgerufen. Hierbei handelt es sich um Erpressersoftware, die – wenn sie einen PC oder Server befällt – die Daten verschlüsselt. Und anschließend nur durch Zahlung diverser Bitcoins den Schlüssel herausrückt. Die Ransomware-Schreiber werden leider immer besser, und rotzfrecher. Die neueste Generation, so erläuterte uns kürzlich Raimund Genes, CTO von Trend Micro, stiehlt noch vorher die Dateien, und analysiert sie, ob sich nicht was Kompromittierendes darunter befindet. Nach dem Motto: doppelt erpresst, zahlt besser. Also zum einen für die Freilassung der Daten, und zum anderen für das Nichtveröffentlichen zum Beispiel von privaten Sex-Videos. Und wie schützt man sich am besten vor Ransomware? Erstens: Aufpassen, dass man sie sich nicht einfängt. Und zweitens, wenn’s doch passiert ist: mit Backup, Backup und noch mal Backup. »Die Verschlüsselung zu knacken ist ziemlich aussichtslos«, bekundet Genes, »die Ransomware-Schreiber nutzen teilweise 1.024-bit-AES-Verschlüsselung, die es mittlerweile als Open-Source gibt.«

► Cyberwar 1.0 gestartet, 2.0 vor dem Start: Der Cyberwar war bereits in unserem letztjährigen Beitrag ein Top-Trend. Ohne Selbstbeweihräucherung: Er hat sich – leider – voll bewahrheitet. Die jüngsten Anschläge der Terrororganisation Islamischer Staat (IS) in Frankreich hat dazu geführt, dass die Hacktivisten-Gruppe Anonymous dem IS ganz offiziell den Cyber-Krieg erklärt hat. Natürlich hat der IS zurückerklärt, dass sie die Herren des Internet seien, und will jetzt seinerseits digital zurückhacken. Es ist die erste Kriegserklärung dieser Art. Momentan zwar noch von Randgruppen. Aber USA, Russland und China haben digital extrem aufgerüstet – jeder von ihnen könnte zu jeder Zeit ein Land digital angreifen und lahm legen. Die Folgen wären ein kompletter Infrastruktur-Zusammenbruch des angegriffenen Landes. Amit Yoran, President der EMC-Tochter RSA erwartet in seinem 2016er Ausblick konkret, dass »ein Angriff auf ein mit der Grundversorgung betrautes Unternehmen im Jahr 2016 sehr wahrscheinlich ist«.

- Prognose: Die Top-10-Storage-Trends für 2016

- »Phase Change Memory« kommt, und der »Data Protection Officer« (DPO) auch

- Hyper-Konvergenz spürt enormen Rückwind

- Stellen Sie sich der Schatten-IT, und Cloud-Backup

- Die Digitale Transformation rollt, langsam, aber sicher

- Digitale Welt heißt: Digitale Bedrohung, wie Ransomware und Cyberwar