»Duqu 2.0« griff sogar Anti-Malware-Spezialist Kaspersky Lab an

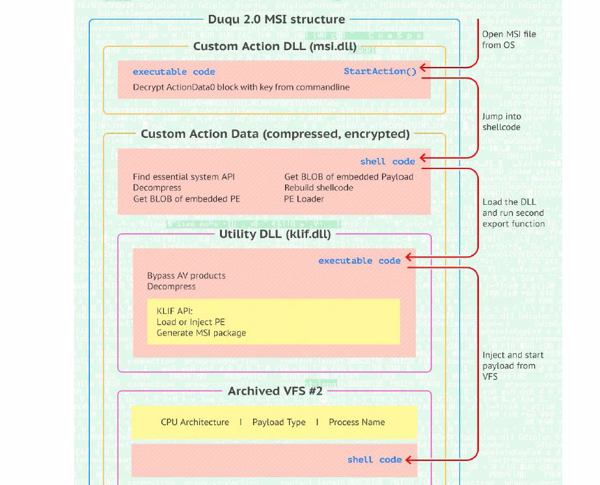

Kaspersky Lab geht davon aus, dass sich die Angreifer ziemlich sicher waren, dass es unmöglich sei, diese Cyberattacke aufzudecken. Der Angriff umfasste einige einzigartige und bisher unbekannte Merkmale, und hinterließ so gut wie keine Spuren. Der Angriff nutzte gleich drei Zero-Day-Sicherheitslücken.

So hinterhältig greift »Duqu 2.0« an

Der Ansatz und die Art und Weise des Vorgehens der Duqu-2.0-Guppe ist nach Einschätzung von Kaspersky eine Generation weiter als alles andere, was in der Welt der APTs (Advanced Persistent Threat – Cyberbedrohung) bisher entdeckt wurde. »Diese Malware-Plattform kann einem der am besten ausgebildeten, mysteriösesten und mächtigsten Akteure der APT-Welt zugeordnet werden«, lautet die hausinterne Einschätzung von Kaspersky Lab.

»Duqu 2.0«-Angriff auch auf politische Organisationen

Forensiker von Kaspersky Lab fanden heraus, dass Kaspersky Lab nicht das einzige Ziel. Andere Opfer wurden in westlichen Ländern sowie in Ländern des Nahen Ostens und Asiens gefunden. Besonders bemerkenswert war, dass einige der neuen Infektionen aus den Jahren 2014 und 2015 im Zusammenhang mit den Konferenzen und Veranstaltungsorten der Verhandlungen über ein Nuklearabkommen zwischen den 5+1-Staaten und dem Iran standen.

Es scheint laut Kaspersky Lab, der Akteur hinter Duqu 2.0 startete Attacken an den Konferenzorten, in denen die hochrangigen Gespräche stattgefunden haben. Neben den Atomverhandlungen waren auch die Veranstaltungen anlässlich des 70. Jahrestags der Befreiung des Konzentrationslagers Auschwitz-Birkenau das Ziel einer ähnlichen Attacke der Gruppe Duqu 2.0. Die Treffen im Rahmen dieser Veranstaltungen wurden von ausländischen Würdenträgern und Politikern besucht.

Sicherheitsaudit ergab: Duqu suchte nach Technologien; Vertriebs- und Marketing-Infos waren nicht interessant

Kaspersky Lab führte ein initiales Sicherheitsaudit sowie eine Analyse des Angriffs durch. Neben dem Diebstahl geistigen Eigentums wurden keine weiteren Indikatoren einer maliziösen Aktivität entdeckt. Wie die Analyse verdeutlichte, war das Ausspionieren der Technologien von Kaspersky Lab, fortlaufender forensischer Untersuchungen sowie interner Prozesse das Hauptziel der Angreifer. Kaspersky Lab ist zuversichtlich, dass seine Kunden und Partner ungefährdet sind, und dass der Angriff keinen Einfluss auf die Produkte, Technologien und Services des Unternehmens hat.

Kaspersky Lab geht mit hoher Gewissheit davon aus, dass das vorrangige Angriffsziel darin bestand, Informationen über neueste Technologien des Unternehmens zu erlangen. Die Angreifer waren besonders an Details bestimmter Produktinnovationen wie »Kaspersky Secure Operating System«, »Kaspersky Fraud Prevention«, »Kaspersky Security Network« sowie Anti-APT-Lösungen und -Services interessiert. Abteilungen außerhalb der Forschungs- und Entwicklungsabteilung wie Vertrieb, Marketing, Unternehmenskommunikation oder Rechtsabteilung standen nicht im Interesse der Angreifer.

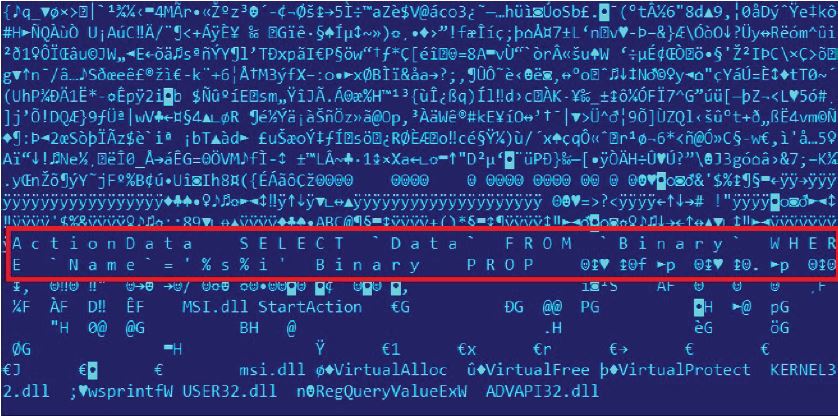

Malware residiert nur im Arbeitsspeicher des Kernels

Kaspersky Lab hat seinen Produkten Routinen zur Erkennung und Bekämpfung von Duqu 2.0 hinzugefügt. Die Lösungen erkennen Duqu 2.0 als HEUR:Trojan.Win32.Duqu2.gen.

- Erste Analyse rund um »Duqu 2.0« von Kaspersky Lab

- Allgemeine Ratschläge von Kaspersky Lab zur Verhinderung von APTs

- Kaspersky Lab

- Cyberspionage-Kampagne »Grabit« fokussiert vor allem auf Mittelstand

- Kaspersky optimiert »Small Office Security« für kleinere Firmen

- Fieser NSA-Schnüffelcode in Festplatten fast aller Hersteller

- Kaspersky deckt Cybergang Carbanak auf: So lief der größte Bankraub der Geschichte

- Kaspersky deckt auf: Cyberspionage-Virus »Regin« möglicherweise schlimmer als Stuxnet und Duqu

- »Duqu 2.0« griff sogar Anti-Malware-Spezialist Kaspersky Lab an

- So hinterhältig greift »Duqu 2.0« an

- »Duqu 2.0«-Angriff auch auf politische Organisationen

- Sicherheitsaudit ergab: Duqu suchte nach Technologien; Vertriebs- und Marketing-Infos waren nicht interessant

- Malware residiert nur im Arbeitsspeicher des Kernels