Ransomware: WannaCry-Nachfolger EternalRocks infiziert erste PCs

»Es ist wichtig zu wissen, dass der Domain-Name, der als sogenannter ‚Kill Switch’ für WannaCry fungiert haben soll, möglicherweise gar kein Kill-Switch war, sondern vielmehr eine Technik, um Sandboxing-Malware-Tests auszutricksen«, erklärt Gérard Bauer, Vice President EMEA bei Vectra Networks. »Dadurch, dass die von WannCry gesuchte Domain aktiviert wurde, erhielt die Ransomware die Information, dass sie in einer Sandbox ausgeführt wird. Um nicht analysiert werden zu können, hat sich die Ransomware dann umgehend selbst deaktiviert. Der vermeintliche Kill-Switch bzw. die Anti-Sandbox-Funktion konnten wir in EternalRocks nicht finden. Die neue Version der Malware kann also nicht so einfach deaktiviert werden.«

EternalRocks verwendet SMB-File-Sharing-Protokoll

Wenn der Eindringling unentdeckt bleibt, dann kann sich EternalRocks laut Vectra Networks rasch innerhalb privater Netzwerke und auch über das Internet verbreiten. Der Wurm verwende das SMB-File-Sharing-Protokoll und infiziere schnell ungepatchte Systeme, ohne dass die Nutzer dazu extra betrügerische Links in Phishing-E-Mails oder ähnliches anklicken müssen.

»Uns macht vor allem Sorgen, dass sich die Malware im Vergleich zu WannaCry bisher eher passiv verhält«, sagt Bauer. »Es wurde bislang keine Verbindung zum Herunterladen von Schadcode hergestellt. Allerdings sorgt der Wurm dafür, dass auf den betroffenen Systemen zusätzliche Einfallstore für weitere Malware und zukünftige Attacken entstehen. Aktuell mag die Malware sich zwar weitestgehend ruhig verhalten, aber ich gehe davon aus, dass der wahre Umfang des Schadens erst später sichtbar wird.«

EternalRocks agiert nicht wie klassische Malware

Da EternalRocks nicht sofort wie klassische Malware agiere, täusche der Wurm einige der klassischen SIEM-Tools (Security Information and Event Management), die auf periodischer Analyse der Log-Daten basieren. »Auch Signatur-basierte Malware-Erkennungstools (IDS) übersehen den Eindringling«, betont Bauer. »Sehr gut geschützt sind aktuell jedoch Nutzer, die auf Sicherheitslösungen setzten, bei denen das Netzwerk in Echtzeit automatisch auf Verhaltensweisen untersucht wird, die auf einen Angreifer schließen lassen. Sie haben viele Möglichkeiten, EternalRocks sowohl bereits während dessen Installation sowie im frühen Stadium seiner Aktivitäten zu enttarnen.«

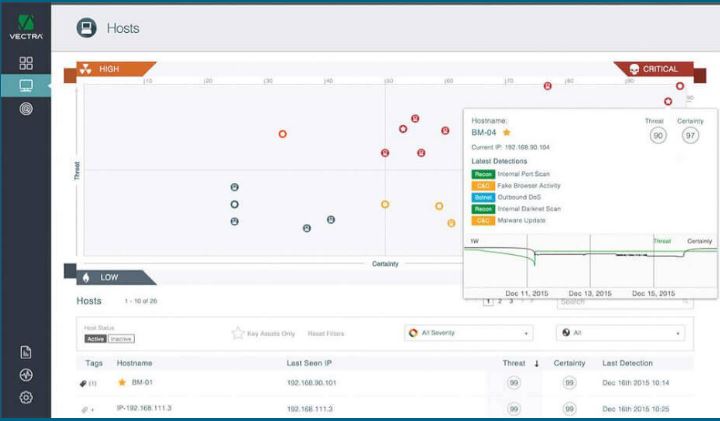

Solche Lösungen für die Echtzeit-Erkennung von laufenden Cyber-Angriffen hat natürlich Vectra Networks im Programm. Die automatisierte Threat-Management-Lösung des Unternehmens kontrolliert permanent den internen Netzwerkverkehr, um Cyber-Angriffe zu erkennen, während sie noch stattfinden. Die Lösung korreliert dann die Bedrohungen mit den Hosts, die angegriffen werden, und stellt einen Kontext bereit, was die Angreifer konkret ausführen. Unternehmen sind somit schneller in der Lage, Schaden zu verhindern oder zu begrenzen. 2015 wurde Vectra von Gartner als »Cool Vendor in Security Intelligence« ausgezeichnet.

Halten Sie Ihre Software aktuell – und machen Sie Backup, Backup, Backup

Was ist darüber hinaus zu tun gegen Ransomware wie WannaCry und EternalRocks? Dass unbedingt die jeweiligen Updates für Anti-Virus- und Anti-Ransomware-Software eingespielt werden müssen, sollte nicht erwähnt werden müssen, sondern selbstverständlich sein. Auch eine funktionierende Backup-Strategie ist ebenfalls unabdingbar.

Besonders hilfreich gegen Ransomware sind sogenannte »kalte Backups«, also Backup-Daten, die nicht ständig im Online-Zugriff sind. Wie beispielsweise auf abschaltbaren Archiv-Festplatten, Tapes oder Optical-Disk-Jukeboxen. Oder Daten, die für Archiv-Zwecke auf WORM-Medien lagern.

Es ist jedoch zu beachten, dass die Empfehlung, die Ports zu blockieren, nur vor dem SMB-Wurm schützen. Sollten Sie den Schadcode via E-Mail, einem böswilligen Torrent oder andere Angriffsvektoren außerhalb des SMB-Protokolls erhalten haben, so gilt zumindest die Aufforderung von Microsoft: unbedingt Patches einspielen!

- Vectra Networks

- White-Paper von speicherguide.de über Phishing-E-Mails: »16 Tipps, dem E-Mail-Betrug zu entgehen«

- Nach dem Yahoo-Datenklau – ist vor der Phishing-E-Mail-Welle

- Buchbesprechung: »Dark Web« legt das Darknet schonungslos offen

- Buchbesprechung: »Hacken für Dummies« hilft beim Selbstschutz

- Mehr über Cybersicherheit im speicherguide.de-Schwerpunkt