Trend Micro: Ransomware wird für Unternehmen noch Megaproblem

Denn Locky & Co fordern von betroffenen Anwendern Bitcoins im Wert von meist 300 bis 500 Euro. Doch die Aussender dieser Verschlüssungs-Trojaner wissen ja nicht, ob sich auf einem befallenen PC lediglich private Daten oder geschäftskritische Daten befinden, für die Betroffenen evtl. sogar mehr bezahlen würden. »Es wurden eben auch Firmen-PCs befallen, obwohl es nicht die Absicht dieser Ransomware war«, erklärt Werner.

Neueste Ransomware zielt konkret auf Unternehmen ab

Richard Werner, Business Consultant, Trend Micro (Bild: speicherguide.de)Doch zuletzt sind erste Schädlinge aufgetaucht, die offensichtlich ganz gezielt für Unternehmen geschrieben wurden. Trend Micro nennt diese Kategorie Crypto-Ransomware, und verweist nennt in diesem Zusammenhang den kürzlich aufgetauchten Trojaner »Mircop«. Dieser fordert von seinen Opfern kein »Lösegeld«, sondern eine »Rückzahlung«, so als ob sie zuerst bestohlen worden wären. Außergewöhnlich ist ferner die Höhe der geforderten Geldsumme: 48,48 Bitcoins (was knapp 29.000 US-Dollar entspricht). Dies und das Fehlen eines explizit genannten Zahlungsempfängers deuten darauf hin, dass es sich hier um einen gezielten Angriff mit Erpressersoftware handeln könnte – ein absolutes Novum.

Richard Werner, Business Consultant, Trend Micro (Bild: speicherguide.de)Doch zuletzt sind erste Schädlinge aufgetaucht, die offensichtlich ganz gezielt für Unternehmen geschrieben wurden. Trend Micro nennt diese Kategorie Crypto-Ransomware, und verweist nennt in diesem Zusammenhang den kürzlich aufgetauchten Trojaner »Mircop«. Dieser fordert von seinen Opfern kein »Lösegeld«, sondern eine »Rückzahlung«, so als ob sie zuerst bestohlen worden wären. Außergewöhnlich ist ferner die Höhe der geforderten Geldsumme: 48,48 Bitcoins (was knapp 29.000 US-Dollar entspricht). Dies und das Fehlen eines explizit genannten Zahlungsempfängers deuten darauf hin, dass es sich hier um einen gezielten Angriff mit Erpressersoftware handeln könnte – ein absolutes Novum.

Der Verbreitungsweg (Spam-Nachrichten) und Wirkungsweise (Dateiverschlüsselung) ist indes klassisch für Erpressersoftware: Im Anhang der Spam-E-Mail findet sich ein Makro-aktiviertes Dokument, angeblich ein thailändisches Zollformular für Im- und Export. Wer auf den Trick hereinfällt, das Dokument öffnet und die Makros aktiviert, wird auf eine infizierte Webseite geleitet. Von dort wird die eigentliche Schadsoftware heruntergeladen und ausgeführt.

»Es gibt einige Indizien, die darauf hindeuten, dass Mircop ganz bestimmte Opfer im Visier hat«, vermutet Sicherheitsexperte Udo Schneider, Pressesprecher bei Trend Micro. »Einerseits gibt es keine echten Zahlungsanweisungen – man geht also davon aus, dass das Opfer schon wissen wird, wohin es die Bitcoins transferieren soll. Andererseits kam es zu keinem Spam-Ausbruch im Zusammenhang mit der Erpressersoftware und deren Downloader. Ferner wurden weltweit bislang weniger als zwanzig Rechner infiziert, wie meine Kollegen ermittelt haben.«

Das bedeutet eben auch: Es war ein ganz zielgerichteter Angriff, möglicherweise auf nur ein Unternehmen, und die anderen befallenen PCs waren sowas wie Kollateralschaden.

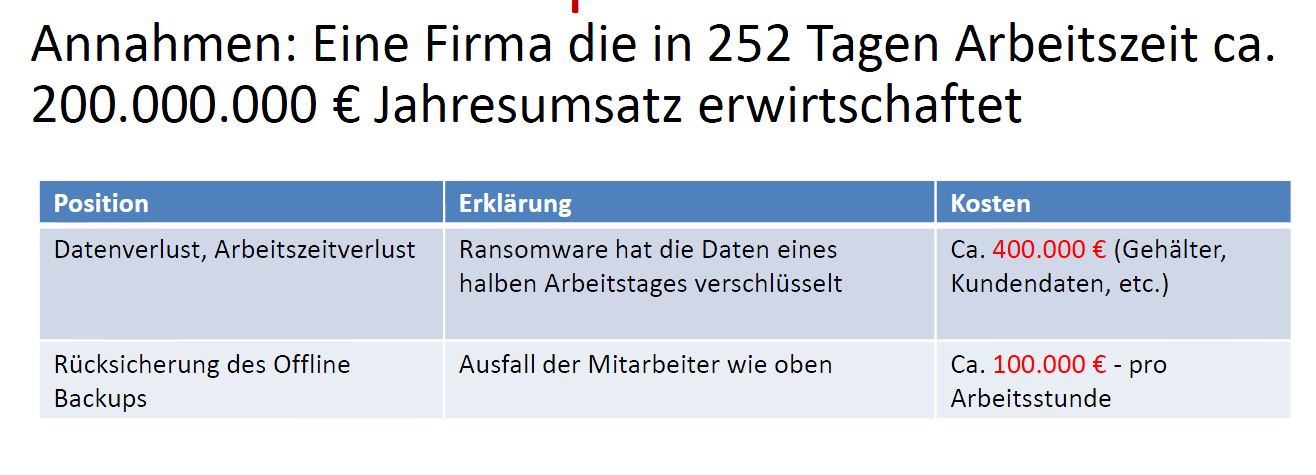

Backup hilft – aber ist zeitaufwändig

Trend Micro macht dazu eine Beispielrechnung auf. Eine Firma, die einen Jahresumsatz von ca. 200 Millionen Euro erwirtschaftet, kann zwar auf ein aktuelles Backup zurückgreifen – aber das Zurückspielen und der Arbeitszeitverlust (eines angenommenen halben Arbeitstages) summieren sich damit auf rund 500.000 Euro. Da ist es möglicherweise eben günstiger, die 29.000 US-Dollar zu bezahlen, die im obigen Beispiel Mircop verlangte.

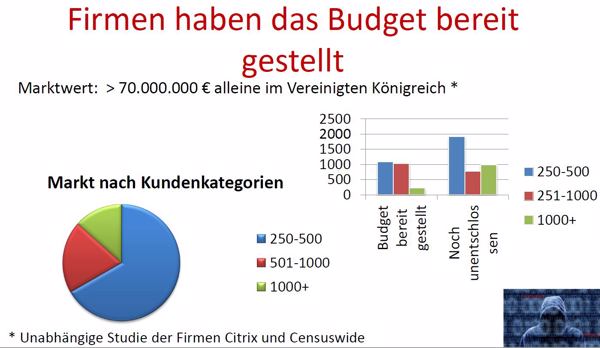

Erste Unternehmen in UK machen Budget-Rückstellungen

Abwehrmittel ist trotz allem ein ständig hochaktuelles Backup. Und Unternehmen sollten den Rückspielfall des Backups öfters als bisher testen, damit alle Beteiligten fit für diese Aktion sind. Auch die Backup- und Datensicherungsstrategien sollten Administratoren und CIOs evtl. kritisch prüfen, ob sie noch auf dem neuesten und modernsten Stand sind. Und Mitarbeiter in Schulungen dafür sensibilisieren, dass sie Fake-E-Mails besser erkennen.

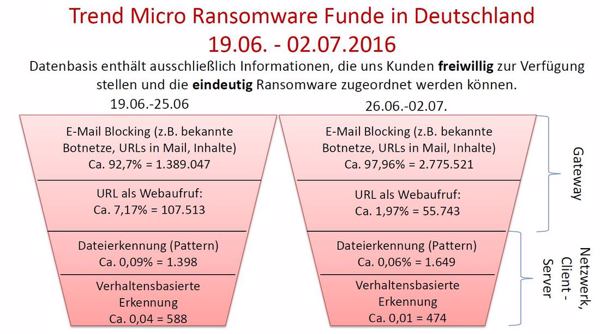

Denn über 99 Prozent der in Unternehmen eingeschleusten Ransomware-Schädlingen befinden sich nach wie vor in E-Mail-Anhängen (infizierte DOCs, PDFs, ZIPs, Excel-Sheets etc) bzw. in E-Mails mit integrierten Links nach dem Motto: Hier ist was Interessantes, klick doch mal drauf…..

- Trend Micro

- Prognose von Trend Micro: 2016 wird das Jahr der Cyber-Erpressung

- Trend Micro mutmaßt: Cyberkriminelle wollen mit dem Internet der Dinge in Unternehmensnetzwerke eindringen

- Mehr über Backup & Recovery, Ransomware und Cloud-Backup im speicherguide.de-Special 01-2016: Backup für den Mittelstand

- Ransomware: Erpresser-Trojaner greifen um sich – was zu tun ist

- Kein Backup: NASCAR-Rennsportteam zahlte zähneknirschend den Teslacrypt-Erpressern

- Kostenloser Download: Ransomware-Themenpapier vom BSI

- Trend Micro: Ransomware wird für Unternehmen noch Megaproblem

- Neueste Ransomware zielt konkret auf Unternehmen ab

- Backup hilft – aber ist zeitaufwändig

- Erste Unternehmen in UK machen Budget-Rückstellungen