Ransomware: Erpresser-Trojaner greifen um sich – was zu tun ist

Der Erpresser-Trojaner »Locky« hat gerade traurige Hochkonjunktur. Doch auch die Ransomware »Cryptowall« und »Tesla Crypt« erlangen mit ihrer massiven Verbreitung bereits mediale Berühmtheit. Ikarus Security Software gibt Tipps für Endanwender. SEP hat Ratschläge für Unternehmen parat. Gemeinsam ist allen: Ein gutes Backup hilft schon mal sehr viel.

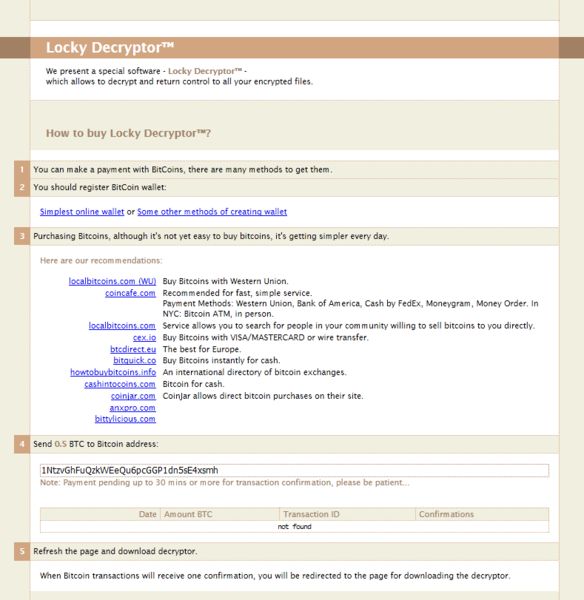

Bitte 0,5 Bitcoins zahlen: Wenn Sie diesen Bildschirm sehen, dann haben Sie sich »Locky« eingefangen (Bild: Ikarus Security Software)Die Erpresser-Trojaner, in der Fachsprache Ransomware genannt, sind los. Seit November des Vorjahres registrieren die Spezialisten bei Ikarus Security Software einen massiven Anstieg an Lösegeld-basierten Angriffen: Die Erpresser-Trojaner »Locky«, »Cryptowall« und »Tesla Crypt« haben mit ihrer massiven Verbreitung bereits mediale Berühmtheit erlangt. Geschickt nutzen die Angreifer vielfältige Möglichkeiten, ihre Erst-Infektoren ans Ziel zu bringen.

Bitte 0,5 Bitcoins zahlen: Wenn Sie diesen Bildschirm sehen, dann haben Sie sich »Locky« eingefangen (Bild: Ikarus Security Software)Die Erpresser-Trojaner, in der Fachsprache Ransomware genannt, sind los. Seit November des Vorjahres registrieren die Spezialisten bei Ikarus Security Software einen massiven Anstieg an Lösegeld-basierten Angriffen: Die Erpresser-Trojaner »Locky«, »Cryptowall« und »Tesla Crypt« haben mit ihrer massiven Verbreitung bereits mediale Berühmtheit erlangt. Geschickt nutzen die Angreifer vielfältige Möglichkeiten, ihre Erst-Infektoren ans Ziel zu bringen.

Vor allem E-Mails sind ein effizienter und beliebter Verbreitungsvektor. Geschickt getarnt variieren die Inhalte der Virenmails von Fall zu Fall. Office-Dokumente werden gern genutzt, da sie oft gutgläubig geöffnet werden. Aber auch PDF, EXE und JS (JavaScript) werden versandt, um neue Systeme zu infizieren: Die Krypto-Ransomware verschlüsselt die Daten am Rechner oder im Netzwerk und fordert zur Freigabe vom User ein Lösegeld. Die Zielgruppe ist breit gestreut und reicht von Privatpersonen bis Unternehmen. Erfolg verspricht jeder, der kein (aktuelles bzw. funktionelles) Backup hat.

Obwohl es Ransomware schon seit den 1990ern gibt, ist eine Entschlüsselung befallener Systeme oft nur unter massivem Aufwand oder gar nicht möglich: Erlaubte bis Cryptowall 3.0 ein Bug in der Schadsoftware das Auslesen des verwendeten Schlüssels, werden mittlerweile sowohl symmetrische als auch asymmetrische Schlüssel verwendet. Pro neuer Angriffswelle wird nach Erkenntnissen von Ikarus außerdem ein neuer Viren-Code verwendet, was die lokal eingesetzten Anti-Viren-Systeme meist erfolgreich außer Kraft setzt. Am schnellsten reagieren noch zentrale Mail-Security-Services, die solche Outbreaks generisch erkennen, ohne den neuen Virus vorab zu Gesicht bekommen zu haben.

Auch das Zahlungssystem hat sich dem Fortschritt angepasst und erschwert die Strafverfolgung. Die Kriminellen nutzen Bitcoins und erzwingen beim Opfer die Verwendung eines TOR-Browsers. Der Großteil der Kryptoware enthält eine »Testversion«, mit der man wenige Files kostenlos entschlüsseln kann – damit die User für die Rückgabe der restlichen Daten bezahlen.

Ikarus-Tipps gegen Erpresser-Software

Ebenso holen die Angreifer bei den Betriebssystemen auf: Die Ikarus-Scan-Engine entdeckte bereits 2014 die erste Ransomware für Android, die Daten, Apps und andere Funktionen sperrte. Auch andere Systeme werden stärker in den Focus der Angreifer rücken – die fortschreitende Digitalisierung unserer Umwelt bietet reichlich Angriffspunkte.

Den wirksamsten Schutz bieten hier wie auch am PC regelmäßige Updates aller Systeme und Anwendungen sowie eine gesunde Skepsis gegenüber unbekannten Quellen und Absendern:

► Halten Sie Betriebssysteme, Webbrowser, Java auf dem neusten Stand.

► Installieren und aktualisieren Sie Anti-Viren-Software, Spam-Filter, Firewall und IPS.

► Hindern Sie die Verzeichnisse AppData und Startup am Ausführen von unbekannten Executables.

► Deaktivieren Sie Makros.

► Richten Sie Backups ein, und überprüfen Sie diese regelmäßig auf ihre Funktionalität.

Viel zu wenig Virenscanner erkennt die Ransomware

Das oberbayerische Backup-Softwarehaus SEP sorgt sich vor allem um die IT-Abteilungen: »Das ist eine neue Qualität der Angriffe«, konstatiert SEP-Vorstand Georg Moosreiner gegenüber speicherguide.de. Und, was ihn besonders verwundert: »Selbst über eine Woche nach Bekanntwerden hatten laut Googles Virenwarndienst »VirusTotal« nur drei von 54 Virenscanner diesen neue Trojaner erkannt.

Dabei treibt der »Locky«-Trojaner schon seit Wochen sein Unwesen und verschlüsselte im Hintergrund unbemerkt Daten. Bereits zur Jahreswende prognostizierte der Antiviren-Experte Trend Micro, dass 2016 wohl das Jahr der Cyber-Erpressung wird. Und im Herbst warnten die Datenretter von Kroll Ontrack, dass wohl Unternehmen zunehmend zum Ransomware-Angriffsziel werden. Vor rund einem Jahr passierte es sogar einer US-Polizeistation; hierbei wurden von »Cryptolocker« alle Daten inklusive Backup-Daten verschlüsselt. (In diesem Fall waren allerdings die Backup-Daten alles andere als aktuell.) In den USA haben sich schon erste betroffene Krankenhäuser auf die Zahlung eingelassen, um auf wichtige Patientendaten wieder zugreifen zu können.

Das muss nicht sein. SEP, deutscher Hersteller von plattformunabhängigen Hybrid-Backup- und Disaster-Recovery-Lösungen, gilt als Experte auf diesem Gebiet. Das Unternehmen hat Ratschläge zusammengestellt, wie Unternehmen den Erpressungen durch eine Datensicherungsstrategie vorbeugen können. Dadurch können nach einer Trojaner-Infektion Daten sicher zurückgeholt und der laufende Betrieb zügig wiederhergestellt werden.

SEP-Tipps: So lässt sich die Totalverschlüsselung der (Backup-)Daten verhindern

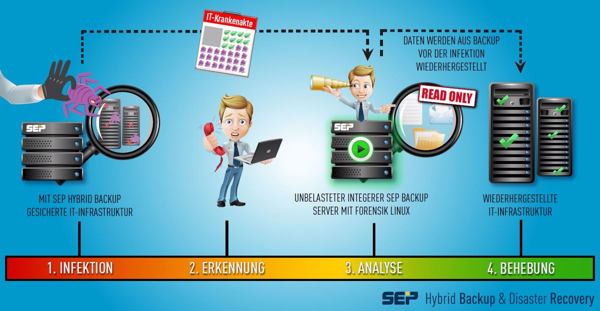

Schematisierte Vorgehensweise, wie aus einem Backup nach einem Virenbefall das IT-System wieder zum Laufen gebracht werden kann (Bild: SEP)Neben den klassisch einzuhaltenden Backup-Szenarien, also wöchentliche Komplettsicherung aller Daten (Full-Backup) und täglichen Sicherung der zwischenzeitlich geänderten Daten (Inkrementelles Backup) sind weitere Maßnahmen nötig:

Schematisierte Vorgehensweise, wie aus einem Backup nach einem Virenbefall das IT-System wieder zum Laufen gebracht werden kann (Bild: SEP)Neben den klassisch einzuhaltenden Backup-Szenarien, also wöchentliche Komplettsicherung aller Daten (Full-Backup) und täglichen Sicherung der zwischenzeitlich geänderten Daten (Inkrementelles Backup) sind weitere Maßnahmen nötig:

► Die Backup-Daten müssen mittels Medienbruch auf einem separaten Bandlaufwerk (Tape) und wenn möglich, an einem anderen Ort aufbewahrt werden.

► Der Aufbewahrungszeitraum sollte angesichts der unentdeckten Ausbreitungsdauer verlängert werden.

► Die eingesetzte Backup-Software muss die Verwaltung von Ladern und Wechseldatenträgern beherrschen.

Schritte nach dem Angriff Ist, wie im aktuellen Fall, ein Angriff passiert und möglicherweise infizierte Daten in den Sicherungsdatensatz gelangt, besteht sofortiger Handlungsbedarf.

► Zunächst muss der Zeitpunkt des Angriffs eingegrenzt werden.

► Dann setzt die Datenwiederherstellung an. Die Lösung von SEP ist in der Lage, einzelne Backups eines beliebigen Sicherungszeitpunktes auf einem abgeschotteten System wiederherzustellen.

► Im sogenannten Read-Only-Modus können auf bereinigten Backup-Festplatten die Daten von Wechselmedien, wie beispielsweise Bandlaufwerken, eingelesen und analysiert werden, ob darin doch noch ein Befall zu verzeichnen ist.

► Wenn der Verschlüsselungsbefehl der Cyberkriminellen noch nicht zur Ausführung gekommen ist, lassen sich so zumindest die Daten lesen. »SEP sesam« unterstützt dabei Forensik-Linux-Distributionen wie beispielsweise »Kali«, die speziell für die Analyse nach einem Cyber-Angriff entwickelt wurden. So ist es möglich, dass jedes Backup, egal von welcher Quelle, auf einem Linux- oder Windows-Backup-Server oder auch Remote-Device-Server geöffnet werden kann und überprüfbar ist.

► Die Schadsoftware hat während der Forensik-Analyse keine Möglichkeit, das integrere System zu infizieren.

► Ist der letzte sichere Datensatz gefunden, werden die Systeme damit sauber wiederhergestellt und der Betrieb der IT-Systeme kann wieder normal anlaufen.

► Vorher müssen die Abwehrmechanismen nochmals überprüft werden, um einen neuerlichen Angriff auszuschließen.

- SEP

- Testversion von »Ikarus mail.security«

- Ransomware – Erpressersoftware: Einer der Top-10-Trends von speicherguide.de für das Jahr 2016

- SEP zeigt auf »CeBIT 2016« Beta von Backup-Version »SEP sesam 4.4.3«

- Backup-Lösung »SEP sesam 4.2.2« erhält verbesserte Deduplizierung

- SEP und Thomas-Krenn schnüren SAP-HANA-Backup-Appliance

- Mehr über Storage-Security im speicherguide.de-Schwerpunkt

- Ransomware: Erpresser-Trojaner greifen um sich – was zu tun ist

- Ikarus-Tipps gegen Erpresser-Software

- Viel zu wenig Virenscanner erkennt die Ransomware

- SEP-Tipps: So lässt sich die Totalverschlüsselung der (Backup-)Daten verhindern