Hackers-Challenge: beim realen Hacken live dabei sein

Live-Hacking ist seit Jahren auf jeder einschlägigen Fachmesse fester Bestandteil des Konferenzprogramms oder einzelner Aussteller-Präsentationen. Mit der »Hackers Challenge«, die kürzlich in München stattfand, gingen die Veranstalter Radware und Cisco andere Wege: Besucher konnten live erleben, wie Hacking-Angriffe in der Realität ablaufen – und wie Abwehrsysteme funktionieren.

Hackers-Challenge: den Hackern wurde intensiv über die Schulter geschaut (Bild: speicherguide.de)Ziel der von Radware und Cisco organisierten »Hackers Challenge« war es, über die üblichen und vorgefertigten 30-Minuten-Live-Hacks hinauszugehen, seit Jahren auf jeder einschlägigen Fachmesse fester Bestandteil des Konferenzprogramms oder einzelner Aussteller-Präsentationen sind. Auf der kürzlich in München stattgefundenen Veranstaltung wurden White-Hat-Hacker eingeladen, eine verwundbare Web-Applikation zu knacken. Beispielsweise per DDoS-Attacke lahmzulegen.

Hackers-Challenge: den Hackern wurde intensiv über die Schulter geschaut (Bild: speicherguide.de)Ziel der von Radware und Cisco organisierten »Hackers Challenge« war es, über die üblichen und vorgefertigten 30-Minuten-Live-Hacks hinauszugehen, seit Jahren auf jeder einschlägigen Fachmesse fester Bestandteil des Konferenzprogramms oder einzelner Aussteller-Präsentationen sind. Auf der kürzlich in München stattgefundenen Veranstaltung wurden White-Hat-Hacker eingeladen, eine verwundbare Web-Applikation zu knacken. Beispielsweise per DDoS-Attacke lahmzulegen.

Zehn White-Hat-Hacker wurden eingeladen. Sie konnten in vier verschiedenen Teams in mehreren Phasen auf die Systeme losgehen und verschiedene Aufgaben erfüllen. Für erfolgreiche Angriffe gab es Punkte. Blockten dagegen die Abwehrsysteme die Attacken, gingen die Hacker leer aus.

Besucher der Veranstaltung waren vor allem Sicherheitsverantwortliche in Unternehmen, die sich eingehend über die Vorgehensweise von Hackern und potentielle Angriffsvektoren informieren möchten. Wie versuchten die Hacker, die Schutzmaßnahmen auszuhebeln, um Daten zu stehlen oder Websites zu knacken? Im Mittelpunkt standen dabei nicht wie sonst meist bekannte Sicherheitslücken von Betriebssystemen oder Applikationen, sondern die Fantasie und die Techniken, mit denen Hacker Schwachstellen in der Sicherheitsarchitektur von Unternehmensnetzen erforschen und ausnutzen.

Von wegen Darknet: So greifen Hacker mit ganz normalen Tools an

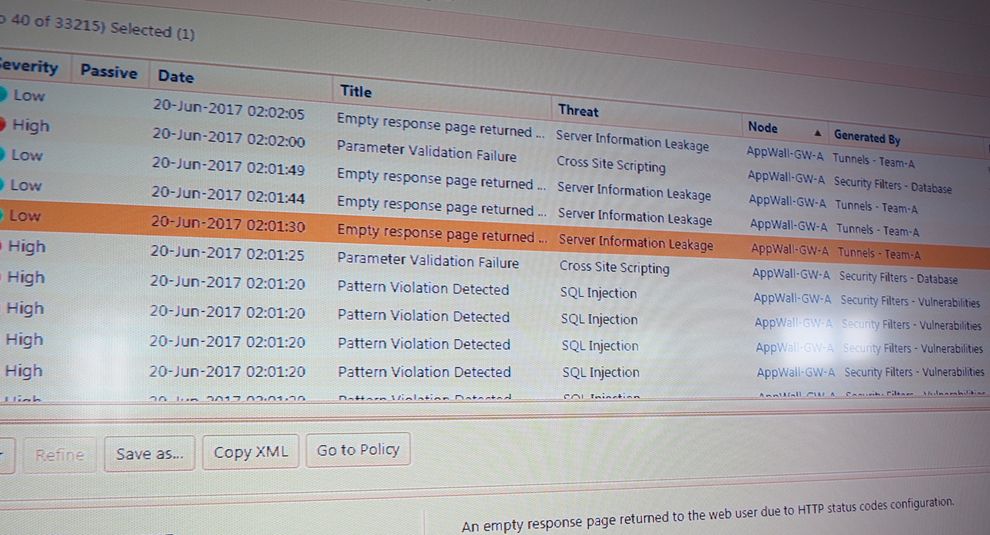

Monitoring-System auf der Hackers-Challenge für Besucher: die Spalte »Threat« zeigt an, wie gerade angegriffen wird (Bild: speicherguide.de)speicherguide.de sprach mit Hackern, und sie versicherten uns, dass sie nur mit Tools arbeiteten, die frei zugänglich im Internet verfügbar sein. Keiner hätte Tools aus dem Darknet verwendet. Ein Sicherheitsverantwortlicher eines Unternehmens erklärte, alle verwendeten Tools seien ihm bekannt, da wäre nichts Neues dabei gewesen. Interessant war indes für ihn, welche Tools für welches Angriffsszenario verwendet wurden: »Da habe ich wirklich was gelernt, wie Hacker ticken.«

Monitoring-System auf der Hackers-Challenge für Besucher: die Spalte »Threat« zeigt an, wie gerade angegriffen wird (Bild: speicherguide.de)speicherguide.de sprach mit Hackern, und sie versicherten uns, dass sie nur mit Tools arbeiteten, die frei zugänglich im Internet verfügbar sein. Keiner hätte Tools aus dem Darknet verwendet. Ein Sicherheitsverantwortlicher eines Unternehmens erklärte, alle verwendeten Tools seien ihm bekannt, da wäre nichts Neues dabei gewesen. Interessant war indes für ihn, welche Tools für welches Angriffsszenario verwendet wurden: »Da habe ich wirklich was gelernt, wie Hacker ticken.«

Das war auch einer der Hauptgründe der Veranstaltung: Security-Verantwortliche sollten einen tiefen Einblick in die Vorgehensweise von Angreifern erhalten. Dabei erklärten Radware-Experten vor Ort in den Pausen der verschiedenen Angriffsphasen, welche Angriffsversuche jetzt gerade unternommen wurden, und kommentierten sie. Kein Angriff war gestellt oder abgesprochen. Die Hacker konnten im Rahmen eines vorgegebenen Szenarios völlig frei agieren und auch mit ihrem eigenen Equipment arbeiten – lediglich die erforderliche Netzwerkinfrastruktur wurde gestellt.

Natürlich wollten auch Radware und Cisco bei den Besuchern rüberbringen, wie ihre Sicherheits-Applikationen gegen Angriffe halfen. Anfangs waren die Security-Tools zu hoch eingestellt, die Monitoring-Systeme meldeten kaum erfolgreiche Einbrüche. In späteren Phasen wurden die Security-Levels etwas zurückgeschraubt – und die Monitoring-Systeme hatten allerhand anzuzeigen.

Schnell rein, schnell raus: Warum reale Hacker-Angriffe wochenlang vorbereitet werden

Die Sieger der Hackers-Challenge: Matthias und Manuel gelang der Durchbruch mit einer erfolgreichen Quellcode-Analyse in den letzten zehn Minuten (Bild: speicherguide.de)Die Hacker räumten freilich ein, dass reale Angriffe selten so abliefen wie bei der Hackers-Challenge. Für einen realen Einbruch in reale Unternehmensnetzwerke würden man sich tage- oder gar wochenlang vorbereiten, Scripte vorab schreiben, um dann beim eigentlichen Angriff schnellstmöglich die größte Wirkung zu erzielen. Denn wenn ein Angreifer einmal entdeckt ist, dann zeigen die Abwehrsysteme üblicherweise, zu was sie an Abwehrmaßnahmen fähig sind.

Die Sieger der Hackers-Challenge: Matthias und Manuel gelang der Durchbruch mit einer erfolgreichen Quellcode-Analyse in den letzten zehn Minuten (Bild: speicherguide.de)Die Hacker räumten freilich ein, dass reale Angriffe selten so abliefen wie bei der Hackers-Challenge. Für einen realen Einbruch in reale Unternehmensnetzwerke würden man sich tage- oder gar wochenlang vorbereiten, Scripte vorab schreiben, um dann beim eigentlichen Angriff schnellstmöglich die größte Wirkung zu erzielen. Denn wenn ein Angreifer einmal entdeckt ist, dann zeigen die Abwehrsysteme üblicherweise, zu was sie an Abwehrmaßnahmen fähig sind.

Vorbereitete Scripte – das war bei der Hackers-Challenge natürlich nicht möglich. Aus Gründen der gleichen Startbedingungen wusste nämlich keiner der Hacker vorab, um welches System es sich handelte, in das eingebrochen werden sollte. Insofern wurde mit vielen händischen Mitteln gearbeitet.

Nichtsdestoweniger: Die Veranstaltung war interessant, und überraschend kurzweilig. Zwar konnten Besucher nicht jede Attacke und jede Vorgehensweise der Hacker sehen und nachvollziehen, doch im Debriefung der Radware-Moderatoren wurde anschaulich erklärt, was ablief, warum diese oder jene Attacke vom Sicherheitssystem abgefangen wurde – oder warum auch nicht.

Gespräch mit Roy Zisapel, President & CEO von Radware

Roy Zisapel (li.), President & CEO von Radware, im Gespräch mit speicherguide.de-Mitarbeiter Engelbert Hörmannsdorfer (Bild: Prolog-PR)Obwohl die Hackers-Challenge schon länger vorbereitet wurde – durch die wenige Wochen zuvor erfolgte Attacke der Ransomware WannaCry bekam die Veranstaltung noch ein aktuelles i-Tüpfelchen. »WannaCry ist eigentlich ein Weckruf für die Industrie«, betont Roy Zisapel, President & CEO von Radware, im Hintergrundgespräch mit speicherguide.de am Rande der Veranstaltung. »Denn die Auswirkungen und die Schäden für die Unternehmen können dramatisch höher sein als nur die verschlüsselten Dateien.«

Roy Zisapel (li.), President & CEO von Radware, im Gespräch mit speicherguide.de-Mitarbeiter Engelbert Hörmannsdorfer (Bild: Prolog-PR)Obwohl die Hackers-Challenge schon länger vorbereitet wurde – durch die wenige Wochen zuvor erfolgte Attacke der Ransomware WannaCry bekam die Veranstaltung noch ein aktuelles i-Tüpfelchen. »WannaCry ist eigentlich ein Weckruf für die Industrie«, betont Roy Zisapel, President & CEO von Radware, im Hintergrundgespräch mit speicherguide.de am Rande der Veranstaltung. »Denn die Auswirkungen und die Schäden für die Unternehmen können dramatisch höher sein als nur die verschlüsselten Dateien.«

Gefordert seien neue moderne »Advanced Thread Protection«-Lösungen (ATP), um das Verhalten von Hackern oder eingeschleusten Verschlüsselungs-Trojanern zeitnah zu erkennen. »Tools, die auf Signaturen basieren, sind nicht mehr zeitgemäß«, betont Zisapel. »Denn Hacker benutzen ständig neue und unbekannte Tools.«

Da beispielsweise WannaCry über bekannte Windows-Schwachstellen und ungepatchte Systeme eindrang, empfiehlt Zisapel natürlich auch das Patchen: »Patchen ist gut – aber halt nur reaktiv. Patchen für wirklich geschäftskritische Systeme ist einfach zu wenig.«

Vor allem müssten moderne ATP-Lösungen über Automationsmechanismen verfügen, um in Eigenregie Abwehrbarrieren gegen erkannte Eindringlinge aufzubauen. »Wenn ein ‚Intrusion Detection System’ meldet, dass es einen Eindringling gibt, und der Administrator oder das Security-Operation-Center (SOC) braucht eine Stunde, um ihn rauszuwerfen, dann kann schon alles zu spät sein«, betont Zisapel. Mittlerweile gebe es Automations-Tools, die dagegen bereits in Sekunden reagierten. »Auf der Hackers-Challenge sieht man ja, wie schnell Hacker agieren können, wenn sie mal in einem System drin sind.«

Viele Unternehmen sind mittlerweile dazu übergegangen, intern im Netzwerk alles zu verschlüsseln. Das heißt, sollte einem Hacker ein Einbruch gelingen, würde er nur verschlüsselte Daten vorfinden, die für ihn dann – hoffentlich – unbrauchbar wären. Doch kurioserweise scheint diese Vorgehensweise den Hackern in die Hände zu spielen. »Hacker verschlüsseln ihre Attacken selber, und die Spuren, die sie evtl. hinterlassen, sind demzufolge auch verschlüsselt – sie fallen in so einem System kaum noch auf«, erläutert Zisapel.

Generell empfiehlt der Radware-CEO Unternehmen, bei Security an eine integrierte Architektur zu denken. Also nicht die Firewall von diesem Anbieter, das Intrusion-Detection-System von jenem Anbieter, und den Antiviren-Filter von einem weiteren Anbieter: »Hier harmonisiert oftmals nicht alles, und es ergeben sich wieder Lücken, die die Hacker ausnutzen.«

Die Radware-Lösungen scheinen jedenfalls etwas an sich zu haben. Die »Cisco Firepower«-Lösungen basieren auf Radware. Ebenso die »DDoS Protector«-Appliances von Check Point.

- Radware

- Buchbesprechung: »Hacken für Dummies« hilft beim Selbstschutz

- White-Paper von speicherguide.de über Phishing-E-Mails: »16 Tipps, dem E-Mail-Betrug zu entgehen«

- Ist Petya/NotPetya gar ein Wiper, der Daten absichtlich zerstört?

- Buchbesprechung: »Dark Web« legt das Darknet schonungslos offen

- Hacker zeigen uns den Weg zum unsicheren Internet der Dinge (IoT)

- Mehr über Backup/Recovery, unternehmensweiten Datenschutz, Datenschutz-Grundverordnung (DSGVO) und das IT-Sicherheitsgesetz (IT-SiG) im speicherguide.de-Special 02-2017: Data-Protection

- Ransomware: WannaCry-Nachfolger EternalRocks infiziert erste PCs

- Voraussagen 2015: Radware erwartet längere Cyber-Attacken

- Hackers-Challenge: beim realen Hacken live dabei sein

- Von wegen Darknet: So greifen Hacker mit ganz normalen Tools an

- Schnell rein, schnell raus: Warum reale Hacker-Angriffe wochenlang vorbereitet werden

- Gespräch mit Roy Zisapel, President & CEO von Radware