NSA-Hackersoftware-Skandal: Verschlüsselung ist jetzt ein Muss

Die letzte Woche im Darknet veröffentlichten Hackertools, die wohl der NSA zuzuschreiben sind, sind nicht nur der Supergau für den US-Geheimdienst, sondern auch für Industrieunternehmen. Jeder halbwegs intelligente Hacker kann jetzt praktisch überall einbrechen. Kurzfazit: Wer sein geistiges Eigentum wirklich schützen will, für den hilft jetzt nur noch Verschlüsselung.

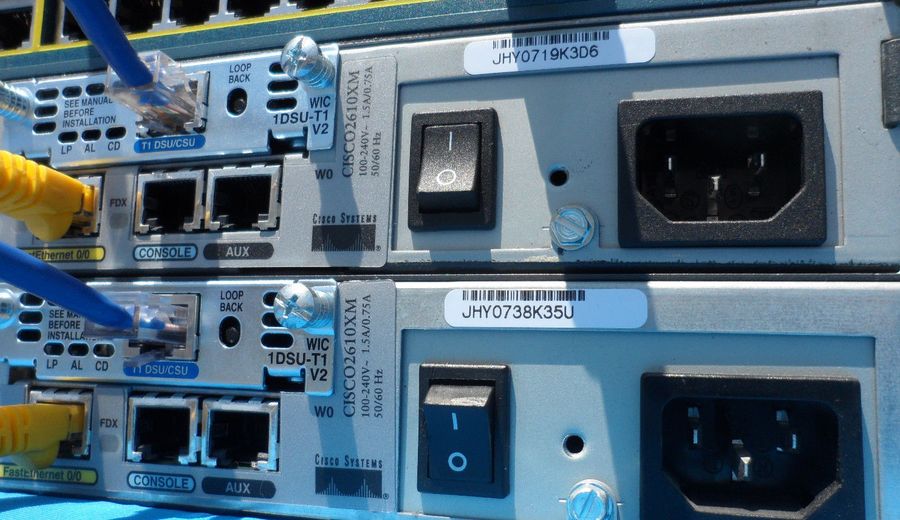

Lange unentdeckte Schwachstellen: Cisco-Netzwerk EquipmentWas sich letzte Woche im Darknet für Industrieunternehmen abspielte – und wohl demnächst noch abspielen wird – ist eigentlich der Supergau für Industrieunternehmen: Hacker haben digitale Werkzeuge des US-Geheimdienstes NSA gestohlen, und bieten diese nun im Internet auf dem Schwarzmarkt an. Dass die Hackertools der NSA zuzuschreiben sind, wurde von zwei ehemaligen Mitgliedern der NSA-Elitehackertruppe »TAO« (Tailored Access Operations) gegenüber der »Washington Post« bestätigt.

Lange unentdeckte Schwachstellen: Cisco-Netzwerk EquipmentWas sich letzte Woche im Darknet für Industrieunternehmen abspielte – und wohl demnächst noch abspielen wird – ist eigentlich der Supergau für Industrieunternehmen: Hacker haben digitale Werkzeuge des US-Geheimdienstes NSA gestohlen, und bieten diese nun im Internet auf dem Schwarzmarkt an. Dass die Hackertools der NSA zuzuschreiben sind, wurde von zwei ehemaligen Mitgliedern der NSA-Elitehackertruppe »TAO« (Tailored Access Operations) gegenüber der »Washington Post« bestätigt.

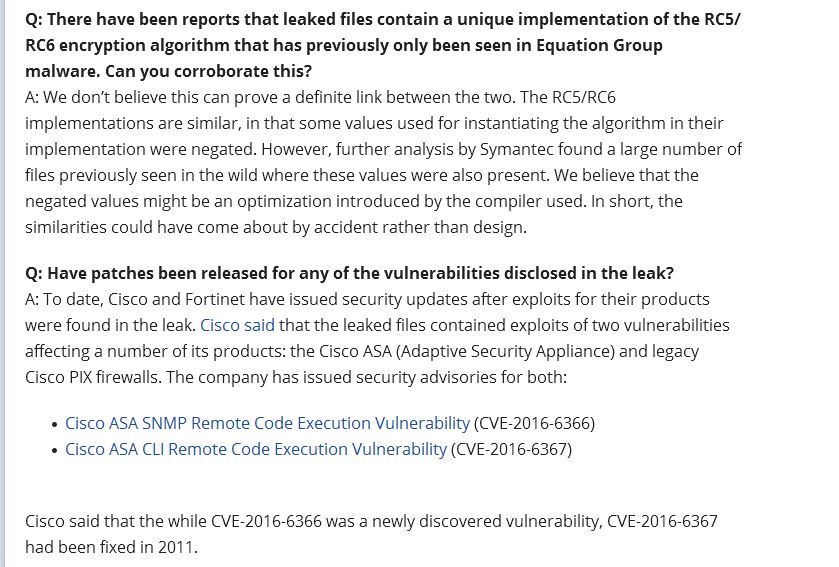

Fakt ist: Die Tools sind extrem effektiv, und anscheinend sehr einfach anzuwenden. Vor allem die beiden betroffenen Netzwerkausrüster Cisco und Fortinet haben Sicherheitswarnungen veröffentlicht. Sie bestätigen: Die von Hackern publizierten Sicherheitslücken sind gefährlich. Einige konnten seit Jahren ausgenutzt werden. Sie weisen ihre Kunden mittlerweile in sogenannten »Security Advisorys« auf Sicherheitslücken in ihren Produkten hin.

»Shadow Brokers« versteigern Hacker-Tools im Darknet

Michael Mertens, CEO, Cryptotec»Das geistige Eigentum von Unternehmen ist internationalen Hackern nun nahezu schutzlos ausgesetzt, denn dieses befindet sich heute nicht mehr in den Köpfen der Mitarbeiter, sondern in der IT«, urteilt Michael Mertens, CEO und Experte für IT-Sicherheit, Kryptographie und Blockchain beim Verschlüsselungsspezialisten CryptoTec. »Sensible Unternehmensdaten liegen auf Dateiservern, die häufig nur durch eine Firewall geschützt sind. Die NSA, hat digitale Werkzeuge entwickeln lassen, um diese Firewalls sowie VPN-Schnittstellen unbemerkt zu überwinden und steckt jährlich rund 30 Milliarden US-Dollar Etat in die Entwicklung der Angrifftools.«

Michael Mertens, CEO, Cryptotec»Das geistige Eigentum von Unternehmen ist internationalen Hackern nun nahezu schutzlos ausgesetzt, denn dieses befindet sich heute nicht mehr in den Köpfen der Mitarbeiter, sondern in der IT«, urteilt Michael Mertens, CEO und Experte für IT-Sicherheit, Kryptographie und Blockchain beim Verschlüsselungsspezialisten CryptoTec. »Sensible Unternehmensdaten liegen auf Dateiservern, die häufig nur durch eine Firewall geschützt sind. Die NSA, hat digitale Werkzeuge entwickeln lassen, um diese Firewalls sowie VPN-Schnittstellen unbemerkt zu überwinden und steckt jährlich rund 30 Milliarden US-Dollar Etat in die Entwicklung der Angrifftools.«

Die Hackerorganisation mit dem Namen »Shadow Brokers« (deutsch »Schatten-Makler«) versteigern derzeit die gehackten Tools und veröffentlichten als Kostprobe einen kleinen Teil der angebotenen Hackerwerkzeuge mit den Namen »Epicbanana« und »Buzzdirection«. Für die Industrie ist der Hack verheerend. Denn diese Werkzeuge sind schwer zu bauen, aber leicht zu starten. »Die digitalen Werkzeuge können mit Basis-Know-how bedient und – besonders schwerwiegend – beliebig oft ‚gezündet’ werden«, erläutert Mertens. »So wird ohne Expertentum geräuschlos in Unternehmensnetzwerke eingedrungen und das geistige Eigentum von Mittelstand und Konzernen in wenigen Minuten unbemerkt gestohlen.«

Perverse, aber leider auch logische Folge: Programme, die einmal in Kreisen der organisierten Kriminalität kursieren, sind nicht mehr löschbar. Mertens: »Die Folge wird eine Inflation der Preise der Hackertools sein, denn auch im Darknet gilt: Je größer das Angebot – was bedeutet, dass mehr Personen Zugang zu diesen Tools haben –, desto günstiger der Preis.«

Symantec: Blogpost und Q&A-Liste zum Shadow-Brokers-Fall

Die USA hat ihre Schutzmechanismen bei der Industrie und kritischen Infrastrukturen bereits aufgerüstet. »Es werden pro Jahr ca. 14 Milliarden US-Dollar in den Cyber-Schutz von Militäranlagen und Kraftwerken gesteckt«, rechnet Sicherheitsexperte Mertens vor. »So geht ein großer Posten des Cyber-Budgets an das Verteidigungsministerium. Army, Navy und Air Force bekommen ca. fünf Milliarden US-Dollar, um Cyber-Truppen aufzustellen. Ein Teil des Budgets geht an Hersteller von Sicherheitskomponenten der Hard- oder Software, die Industrie-Schaltanlagen schützen.«

Deutschland und Europa stehen hier eher nackt da. Der Schutz der Industrie wird den Unternehmen selbst überlassen. Systeme müssen nun doppelt gehärtet werden. Durch die Nichtigkeit der Schutzwirkung von Firewalls müssen Daten so gespeichert werden, dass sie verschlüsselt vorliegen«, empfiehlt Mertens dringendst, »und nur berechtigte Systemteilnehmer Zugang erlangen, denn gerade im Zuge von Industrie 4.0 wurde das Fertigungs-Know-how digitalisiert. Wird es in Deutschland gestohlen, geht es unbemerkt ins Ausland, zum Beispiel nach China. Dort können beispielsweise Maschinen mit dem gestohlenen Datenmaterial gefüttert und Produkte in Markenqualität hergestellt werden.

Jetzt hilft nur noch Verschlüsselung

Kryptografie bietet Schutz. Dies bestätigten sogar früher bereits nach den Leaks von Edward Snowden auch die Chefs der US Geheimdienste NSA und CIA. Denn diese müssen es wissen, bauen sie doch seit Jahren Tools, um Firewalls und VPNs zu umgehen.

Dabei ist handeln einfacher als vielleicht gedacht. »Häufig sitzen die IT-Experten in Unternehmen lediglich zu spät mit am Tisch«, meint Mertens. Er verweist in diesem Zusammenhang beispielsweise auf deutsche Lösungen aus seinem Haus Cryptotec: hier gebe es hocheffiziente Sicherheitslösungen mit Blockchain, Verschlüsselung und automatisierten digitalen Unterschriften. Alles zusammen biete die Möglichkeiten, sich vollständig gegen Angriffe von Außen und Innen zu schützen. »Bislang stammten die meisten Angriffe auf Unternehmen von internen Mitarbeitern«, erläutert Mertens. »Durch die Veröffentlichung der Hacker-Tools der NSA könnte sich dieses Verhältnis nun umkehren.«

Neben dem reinen Datendiebstahl bieten die Hackertools nach Mertens’ Erkenntnis nun auch die Möglichkeit der Datenmanipulation und Datensabotage. So sind mögliche Szenarien die Zerstörung von Industrieanlagen, die Manipulation von Auto-Bremsen, die Kompromittierung medizinischer Geräte, oder sogar ein Blackout in Form eines totalen Stromausfalls wie in der Ukraine nach einem Hackerangriff im Dezember 2015.

Zur Verantwortung bei Datenhacks wird meist die Geschäftsführung gezogen. Ein prominentes Beispiel ist der Sony-Hack, bei dem die Co-Vorsitzende Amy Pascal entlassen wurde. Auch in Deutschland wäre dies gemäß rechtlicher Grundlagen gegenüber der Geschäftsführung bei Datenhacks möglich. Fest zementiertes Gesetz wird es mit der europäischen Datenschutz-Grundverordnung (DSGVO), die kürzlich verabschiedet wurde. »Strafrechtliche Konsequenzen folgen«, erklärt Mertens, »wenn zum Beispiel Kunden- oder Patientendaten durch unzureichende Schutzmaßnahmen abhanden kommen.«

- Eugene Kaspersky rät beim Thema Sicherheit: Traue keinem

- Nach dem NSA-Schock: Cloud-Strategien werden weltweit überdacht

- Studie: Deutsche springen wie wild auf Verschlüsselung

- Gastkommentar von Steve Durbin von ISF: Bitte keine wilde Regulierung wegen NSA!

- NSA-Hacker platzieren Schadcode in Festplatten-Firmware

- Mehr über Cybersicherheit im speicherguide.de-Schwerpunkt

- NSA-Hackersoftware-Skandal: Verschlüsselung ist jetzt ein Muss

- »Shadow Brokers« versteigern Hacker-Tools im Darknet

- Symantec: Blogpost und Q&A-Liste zum Shadow-Brokers-Fall

- Jetzt hilft nur noch Verschlüsselung