NSA-Hacker platzieren Schadcode in Festplatten-Firmware

Neben perfider Spionage-Hardware versuchen die ANT-Entwickler oft, ihren Schadcode im sogenannten BIOS zu platzieren, einer Software, die direkt auf der Hauptplatine eines Rechners sitzt und beim Einschalten als erstes geladen wird. Selbst wenn die Festplatte gelöscht und ein neues Betriebssystem aufgespielt wird, funktionieren die ANT-Schadprogramme weiterhin und können dafür sorgen, dass später erneut Späh- und Schnüffelsoftware nachgeladen wird.

NSA-Spionagesoftware auf Festplatten von WD, Seagate und Samsung

Neben dem BIOS von Rechnern und Servern attackierten die staatlichen NSA-Hacker nach Erkenntnissen von »Spiegel Online« auch die Firmware von Festplatten, also die Software, die die Hardware erst zum Laufen bringt. Im Angebot eines NSA-internen Katalogs, in dem Ausrüstung der TAO-Abteilung ANT feilgeboten wird, ist etwa ein Spähprogramm, das sich so unbemerkt auf Festplatten von Western Digital, Seagate und Samsung einnisten kann. Auf »Spiegel«-Nachfrage gibt Western Digital an, nichts von dieser Einnistung durch die Regierung zu wissen, geschweige denn, ihr dabei geholfen zu haben. Von anderen Firmen liegen bislang keine Stellungnahmen vor.

Mit NSA-Schadsoftware wird aber nicht nur Festplatten-Firmware korrumpiert, sondern laut Spiegel auch gegen internationale Telekommunikationsunternehmen eingesetzt, etwa den halbstaatlichen belgischen Konzern Belgacom und Mobilfunk-Abrechnungshäuser wie Mach. In einem NSA-internen Dokument aus dem Jahr 2004 verlautete es über eine Spähsoftware namens »Validator«, sie richte »eine einzigartige Hintertür auf den Personalcomputern von Zielpersonen von nationalem Interesse« ein, und zwar »einschließlich terroristischer Zielpersonen, aber nicht beschränkt auf diese«.

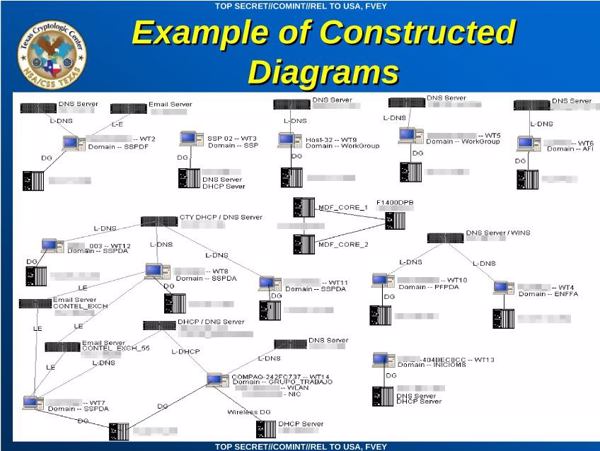

NSA-»Implantate« auf Rechner, Server, Router und Hardware-Firewalls

Es gebe »Implantate«, wie die NSA das nennt, für Rechner, Server, Router und Hardware-Firewalls, Spezialausrüstung zum heimlichen Mitlesen auf dem Monitor einer Zielperson und Wanzen, die zwar lauschen, aber nicht funken – ihre Signale werden mit Radarwellen ausgelesen. Viele sind laut Spiegel dafür gemacht, die technische Infrastruktur von Telekommunikationskonzernen zu unterwandern, um sie unbemerkt für NSA-Zwecke zu missbrauchen, oder um Unternehmensnetze anzuzapfen.

Betroffen seien auch Produkte namhafter US-Hersteller sowie Router und Hardware-Firewalls für den professionellen Gebrauch, die etwa von Internet- und Mobilfunkbetreibern eingesetzt werden. ANT scheint laut diesem Katalog Schadsoftware- und Hardware-Einbauten für Rechner von Cisco, Dell, Juniper, Hewlett-Packard (HP) und dem chinesischen Konzern Huawei im Angebot.

- Bitkom-Umfrage: Spionageaktivitäten lassen Nachfrage nach Verschlüsselung steigen

- Verschlüsselung mit »CryptBox 2014« ist noch einfacher

- So denkt Doc. tec. Storage über Verschlüsselung im Prism-Zeitalter

- Die Meinung von Doc. tec. Storage über praktikablere Verschlüsselungslösungen

- E-Mail-Provider Lavabit schmeißt wegen Prism hin

- Leitfaden von DsiN e.V. über E-Mail-Verschlüsselung

- ITIF-Studie: Prism kostet US-Cloud-Anbieter 35 Mrd. US-Dollar

- Mehr Nachfrage nach Winzip in Deutschland wegen »Prism«

- speicherguide.de-Blog über eine etwas andere Ansicht von NSA und Prism