Gestern gab es erneut eine Ransomware-Welle, die in der Ukraine und Russland begann, sich dann aber auf den Rest der Welt ausbreitete. Wer das Lösegeld bezahlen will – es hilft nichts mehr: Die E-Mail-Kontaktadresse des Erpresser wurde deaktiviert – vom deutsche E-Mail-Provider Posteo.net.

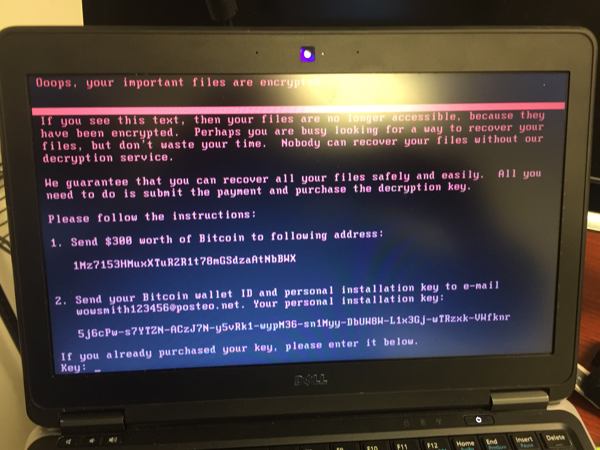

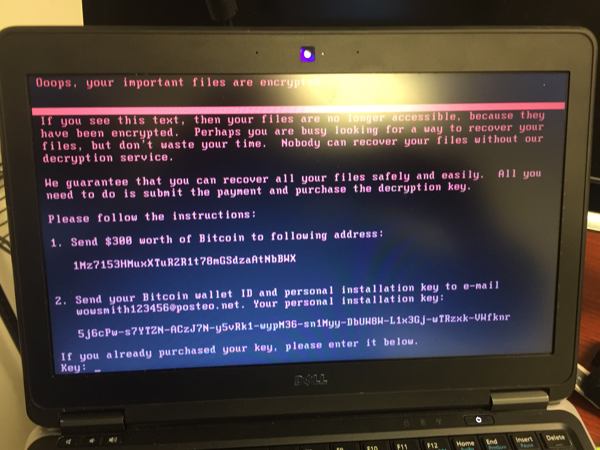

Hinweisbildschirm, dass die Ransomware »Petya« (oder auch »NotPetya«) zugeschlagen hat (Bild: Barkly)Der Erpresser hinter der neuesten Ransomware-Attacke nutzte die E-Mail-Adresse »wowsmith123456@posteo.net«. Posteo.net ist ein deutscher E-Mail-Provider. »Wir dulden keinen Missbrauch unserer Plattform«, schreibt Posteo in einem Blog. »Das umgehende Sperren missbräuchlich genutzter Postfächer ist ein übliches Vorgehen von Providern in solchen Fällen.«

Hinweisbildschirm, dass die Ransomware »Petya« (oder auch »NotPetya«) zugeschlagen hat (Bild: Barkly)Der Erpresser hinter der neuesten Ransomware-Attacke nutzte die E-Mail-Adresse »wowsmith123456@posteo.net«. Posteo.net ist ein deutscher E-Mail-Provider. »Wir dulden keinen Missbrauch unserer Plattform«, schreibt Posteo in einem Blog. »Das umgehende Sperren missbräuchlich genutzter Postfächer ist ein übliches Vorgehen von Providern in solchen Fällen.«

Das bedeutet: Opfer dieser Ransomware-Attacke, die das Lösegeld bezahlen wollen, kommen nun endgültig – selbst bei Zahlung – nicht mehr an ihre Daten heran. Denn die Kontakt-E-Mail ist in zweierlei Hinsicht wichtig: Zum einen übermittelt das zahlungswillige Opfer dorthin den Code der Bitcoin-Anweisung, und zum anderen versendet der Erpresser an die Opfer-Absenderadresse den Freischalt-Code, um die verschlüsselten Daten wieder zu entsperren.

Anzeige

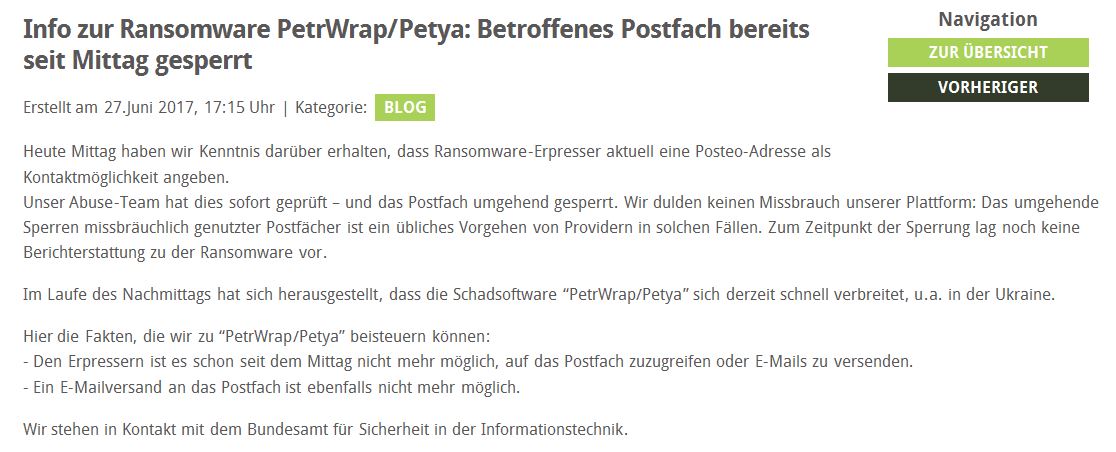

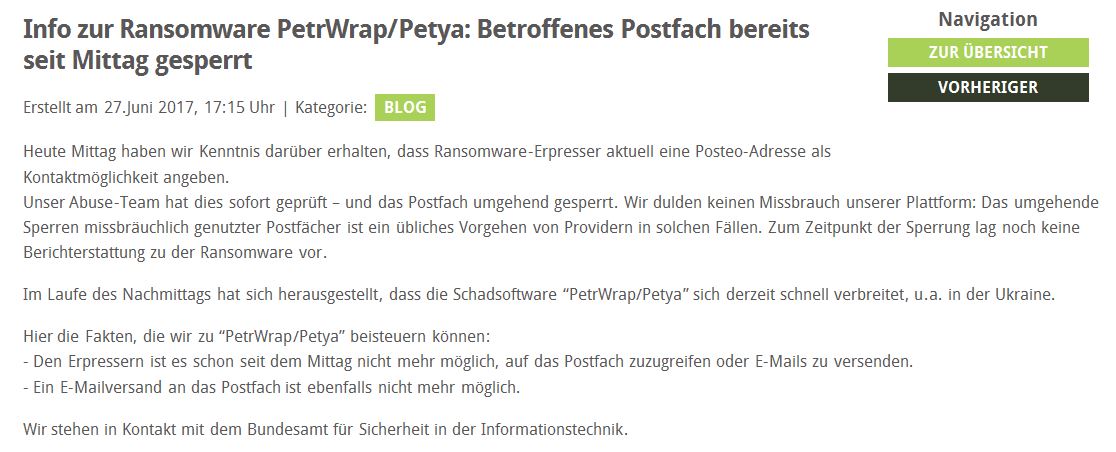

Blog von Posteo.net, dass die E-Mail des Erpressers deaktiviert wurde (Bild: Posteo.net)Betroffen des jüngsten Ransomware-Ausbruchs waren aber unter anderem der Lebensmittel-Riese Mondelez, der russische Ölkonzern Rosneft und die dänische Reederei Maersk. Die ukrainische Zentralbank warnte am Dienstag in Kiew vor einer Attacke mit einem »unbekannten Virus«. Auch der Internetauftritt der Regierung war betroffen. Und Strahlenmessgeräte im Atomreaktor Tschernobyl funktionierten nicht mehr.

Blog von Posteo.net, dass die E-Mail des Erpressers deaktiviert wurde (Bild: Posteo.net)Betroffen des jüngsten Ransomware-Ausbruchs waren aber unter anderem der Lebensmittel-Riese Mondelez, der russische Ölkonzern Rosneft und die dänische Reederei Maersk. Die ukrainische Zentralbank warnte am Dienstag in Kiew vor einer Attacke mit einem »unbekannten Virus«. Auch der Internetauftritt der Regierung war betroffen. Und Strahlenmessgeräte im Atomreaktor Tschernobyl funktionierten nicht mehr.

Ersten Erkenntnissen zufolge handelte es sich um eine Version der bereits seit vergangenem Jahr bekannten Erpressungs-Software »Petya«, der Computer verschlüsselt und Lösegeld verlangt. Petya gehört zur »GoldenEye«-Ransomware-Familie. Das ganze Vorgehen ist dem WannaCry-Ausbruch vor ca. sechs Wochen nachempfunden. Verlangt werden vom Erpresser Bitcoins im Gegenwert von 300 US-Dollar.

Einen Patch, um die Sicherheitslücke zu schließen, gibt es von Microsoft seit über drei Monaten (Bild: Microsoft)Auch Petya nutzt in dieser Version eine Sicherheitslücke in Windows-Betriebssystemen. Diese ist allerdings längst bekannt, und Microsoft hat schon vor Monaten einen Patch dafür bereitgestellt. Aber offensichtlich gibt es noch hunderttausende Systeme auf dem Globus verteilt, die noch nicht gepacht worden sind.

Einen Patch, um die Sicherheitslücke zu schließen, gibt es von Microsoft seit über drei Monaten (Bild: Microsoft)Auch Petya nutzt in dieser Version eine Sicherheitslücke in Windows-Betriebssystemen. Diese ist allerdings längst bekannt, und Microsoft hat schon vor Monaten einen Patch dafür bereitgestellt. Aber offensichtlich gibt es noch hunderttausende Systeme auf dem Globus verteilt, die noch nicht gepacht worden sind.

Während die Backup-Branche gegen Ransomware die Philosophie »Backup, Backup und noch mal Backup« postuliert, hilft gegen Angriffe wie WannaCry oder jetzt gegen Petya laut Thomas Tschiersich, Internal Security & Cyber Defense bei T-Systems, vor allem eines: »Patchen, patchen, patchen, und noch mal patchen, patchen, patchen.« Den früheren Administratorenspruch »never touch a running system« möchte er nicht mehr hören.

»Nach ersten Erkenntnissen des BSI handelt es sich um eine Angriffswelle mit der Schadsoftware Petya, die unter anderem die gleiche Schwachstelle ausnutzt, die sich auch die Ransomware WannaCry zu Nutzen gemacht hatte«, erklärt Arne Schönbohm, Präsident des Bundesamt für Sicherheit in der Informationstechnik (BSI). »Das Patchen dieser Schwachstelle mit dem seit Monaten verfügbaren Microsoft-Patch hätte in vielen Fällen eine Infektion verhindert. In internen Netzen benutzt Petya zusätzlich ein gängiges Administrationswerkzeug zur Weiterverbreitung und kann damit auch Systeme befallen, die auf aktuellem Patch-Stand sind. Angesichts der akuten Bedrohungslage rufen wir die Wirtschaft erneut dazu auf, die Risiken der Digitalisierung ernst zu nehmen und notwendige Investitionen in die IT-Sicherheit nicht aufzuschieben.«

Allerdings ist Petya in dieser aktuellen Version etwas fieser als seine Vorgänger und WannaCry: Es werden nicht nur die Files auf einem Computersystem verschlüsselt, sondern auch das gesamte System, heißt es in einem Blog des Security-Spezialisten Barkly: Verschlüsselt wird auch die ‚Master File Table’ (MFT) der Festplatten.« Es erscheint auf dem Bildschirm nur noch der Hinweis, was zu tun ist: Geld überweisen, Bestätigung der Überweisung per E-Mail senden, etc. Aktuelle Files aus einem hoffentlich aktuellen Backup zurückzuspielen, hilft also in diesem Fall nichts mehr. Hier hilft nur eines: Festplatten putzen, und komplettes System-Image zurückspielen – sofern ein aktuelles Backup vorhanden ist.

»Im Gegensatz zu den meisten Ransomwares, hat die neue GoldenEye-Variante zwei Schichten der Verschlüsselung: eine, welche die Zieldateien auf dem Computer individuell verschlüsselt und eine andere, die NTFS-Strukturen verschlüsselt«, erläutert Bogdan Botezatu, Leitender Analyst für digitale Bedrohungen beim Security-Spezialisten Bitdefender. »Dieser Ansatz verhindert, dass Opfer ihre Computer in einer Live-Betriebssystemumgebung booten und gespeicherte Informationen oder Samples zurückgewinnen können. Darüber hinaus hat die Ransomware eine spezielle Routine, die den Computer nach Abschluss der Verschlüsselung abstürzen lässt. Dies löst einen Neustart aus, der den Computer unbrauchbar macht, bis 300 US-Dollar Lösegeld bezahlt sind.«

Und die Sicherheitsexperten von Varonis haben laut ihrem Blog noch eine weitere Gemeinheit entdeckt: Nachdem ein Computersystem mit dem Vrschlüsselungs-Trojaner infiziert wurde, wartet er eineinhalb Stunden, bevor er mit seinem schädlichen Werk beginnt. In diesem Zeitraum versucht er sich in dem dazugehörigen Computernetzwerk lediglich klammheimlich weiterzuverbreiten, sodass der Schaden wirklich maximal ist.

Übrigens: Viele Mal-Analysten sind sich zwar einig, dass es eine neue Petya-Variante ist. Nicht so dagegen der Antiviren-Spezialist, Kaspersky Lab, der in seinem Blog schreibt: »Unsere vorläufigen Ergebnisse legen nahe, dass es sich hierbei nicht um eine Variante der Petya-Ransomware handelt, wie derzeit öffentlich berichtet wird, sondern um eine neue Ransomware, die bisher noch nicht aufgetaucht ist. Daher nennen wir den Schädling ‚NotPetya’«. Kaspersky Lab erkennt in ihrer Software die Bedrohung unter der Bezeichnung »UDS:DangeroundObject.Multi.Generic«.

Da aber die Mailadresse gesperrt wurde, die für den Angriffe genutzt wurde, muss auch Kaspersky Lab konstatieren: »Somit gibt es für die Opfer vorerst keine Möglichkeit die Cyberkriminellen zu kontaktieren. Wir empfehlen ohnehin, das Lösegeld nicht zu zahlen.« Übrigens: Bis zum Schließen der E-Mail wurden nach Recherchen von Kaspersky Lab umgerechnet nur knapp 6.000 US-Dollar bezahlt. Der Schaden für die Industrie: unschätzbar, vermutlich im dreistelligen Millionen-Bereich.

.

Weitere Inhalte dieses Artikels

- Ransomware-Attacke mit »Petya«-Virus: Zahlen hilft nicht mehr

- Erpresser verlangt Bitcoins im Gegenwert von 300 US-Dollar

- Backup und Backup – und Patchen und Patchen

- Neue Ransomware ist eine Stufe fieser als WannaCry

- Ist es überhaupt eine Petya-Variante?

Hinweisbildschirm, dass die Ransomware »Petya« (oder auch »NotPetya«) zugeschlagen hat (Bild: Barkly)Der Erpresser hinter der neuesten Ransomware-Attacke nutzte die E-Mail-Adresse »wowsmith123456@posteo.net«. Posteo.net ist ein deutscher E-Mail-Provider. »Wir dulden keinen Missbrauch unserer Plattform«, schreibt Posteo in einem Blog. »Das umgehende Sperren missbräuchlich genutzter Postfächer ist ein übliches Vorgehen von Providern in solchen Fällen.«

Hinweisbildschirm, dass die Ransomware »Petya« (oder auch »NotPetya«) zugeschlagen hat (Bild: Barkly)Der Erpresser hinter der neuesten Ransomware-Attacke nutzte die E-Mail-Adresse »wowsmith123456@posteo.net«. Posteo.net ist ein deutscher E-Mail-Provider. »Wir dulden keinen Missbrauch unserer Plattform«, schreibt Posteo in einem Blog. »Das umgehende Sperren missbräuchlich genutzter Postfächer ist ein übliches Vorgehen von Providern in solchen Fällen.«