Sophos erkennt neuen Trend: Ransomware goes JavaScript

Die Ransomware-Schadsoftware ist aktiver denn je. Und sie hat sogar noch dazu gelernt: Ging es früher um das einmalige Verschlüsseln der Daten und die Zahlung von Lösegeld, kann man sich inzwischen dauerhaft mit dem Schädling infizieren. Sophos beschreibt, wie der Ransomware-Befall stattfinden kann, gibt konkrete Beispiele wie das kriminelle Prozedere aussieht, und empfiehlt Maßnahmen zum Schutz.

Ransomware, wie jede Art von Malware, kann auf viele verschiedene Arten in eine Organisation eindringen: als E-Mail-Anhang, über infizierte Websites oder USB-Geräte, durch Exploit-Kits und gelegentlich sogar als Teil eines sich selbst verbreitenden Netzwerk-Wurms. E-Mail-Anhänge scheinen für die Internetbetrüger am besten zu funktionieren. Die Mails werden glaubhaft gestaltet und dann mit angeblichen Rechnungen, Gerichtsunterlagen oder sonstigen Dokumenten versehen, die Verbraucher erschrecken oder neugierig machen. Vor allem aber bergen sie eine Handlungsaufforderung in sich.

2015 wurde Ransomware über Makros verbreitet

Der Wirtschaftshacker: Er hat keine Ehre wie vielleicht ein Hacktivist, ihm geht es nur ums Geld (Bild: Sophos)Noch in 2015 wurden laut Sophos die meiste Ransomware über Makros verbreitet. Dabei handelt es sich um Skript-Programme, die in Dokumente eingebettet werden können und deren Inhalte sich in Echtzeit anpassen. Sie sind in vielen Unternehmen Teil des Workflows, etwa in der Buchhaltung. Das Problem mit Makros aber ist, dass sie nicht nur auf die Anpassung und Modifizierung des Dokuments beschränkt sind, in dem sie sich befinden. Vielmehr können sie vollständige, eigenständige Programme sein. Sie können nicht nur Dokumente auf lokalen Laufwerken lesen und schreiben, sondern auch Dateien aus dem Internet (nach-)laden und aktivieren.

Der Wirtschaftshacker: Er hat keine Ehre wie vielleicht ein Hacktivist, ihm geht es nur ums Geld (Bild: Sophos)Noch in 2015 wurden laut Sophos die meiste Ransomware über Makros verbreitet. Dabei handelt es sich um Skript-Programme, die in Dokumente eingebettet werden können und deren Inhalte sich in Echtzeit anpassen. Sie sind in vielen Unternehmen Teil des Workflows, etwa in der Buchhaltung. Das Problem mit Makros aber ist, dass sie nicht nur auf die Anpassung und Modifizierung des Dokuments beschränkt sind, in dem sie sich befinden. Vielmehr können sie vollständige, eigenständige Programme sein. Sie können nicht nur Dokumente auf lokalen Laufwerken lesen und schreiben, sondern auch Dateien aus dem Internet (nach-)laden und aktivieren.

Mit anderen Worten: Sobald Nutzer die Autorisierung geben, ein Makro auszuführen, können sie damit auch unabsichtlich die Genehmigung zum Download einer anderen Software geben, die dann ohne weitere Warnungen Malware mit sich führen kann. Glücklicherweise sind Makros standardmäßig deaktiviert, so dass Kriminelle die User zuerst überzeugen müssen, sie zu aktivieren, etwa wie bei dem Verschlüsselungs-Trojaner Locky.

2016 rüsteten die Ransomware-Schreiber auf JavaScript auf

Anfang 2016 begannen viele Internetkriminelle ihre Strategie zur Malwareverbreitung zu modifizieren. Die Gefährlichkeit von Makros hatte sich herumgesprochen und neue Vertriebswege mussten her. Derzeit beobachten die Sophos Labs, dass die Verbreitung über JavaScript-Anhänge erfolgt.

Eine gute Idee aus Sicher der fiesen Ransomware-Schreiberlinge, denn Windows zeigt Dateierweiterungen nicht standardmäßig an. Eine Datei namens »Rechnung.txt.js« taucht lediglich als »Rechnung.txt« auf. Und Windows verwendet mehrdeutige Bilder für .js-Dateien. Scripts erscheinen mit einem Symbol, das wie eine Pergamentrolle aussieht. Dadurch wirken sie auf den ersten Blick wie Dokumente.

»Eigentlich sollte es völlig ungefährlich sein, ein Dokument zu öffnen. Deshalb tun die Verbraucher es auch einfach immer wieder«, sagt Paul Ducklin, Sicherheitsexperte bei Sophos. »Woher soll man sonst wissen, ob man ein Dokument getrost ignorieren kann? Aber da immer mehr Menschen bei unerwarteten Dokumenten misstrauisch wurden, sind die Cyberkriminellen nun auf JavaScript-Dateien umgestiegen.«

Doch warum sollte ein Verbraucher ein JavaScript-Dokument öffnen? »Das merkt er nicht«, erklärt Ducklin. »Windows zeigt die .JS-Endung gar nicht an und nutzt ein Icon, das wie eine Papierrolle aussieht – genau wie die guten alten Dokumente. Der Verbraucher glaubt, auf ein .txt-Dokument zu klicken – und wähnt sich in Sicherheit.« Normalerweise verbindet sich das bösartige JavaScript mit einem Download-Server, lädt sich die Ransomware in Form eines Windows-Programms (einer .exe-Datei) nach und startet es, um die Infektion zu vervollständigen.

Besonderheit der neuen JS/Ransom-DDL

Zurück zu dem eingangs erwähnten neu entdeckten JS/Ransom-DDL. Diese Malware lädt laut Sophos die Malware nicht herunter, vielmehr ist es die Ransomware selbst. Dies ist möglich, weil JavaScript eine Allzweck-Programmiersprache ist. Sie kann für alles eingesetzt werden, von einem kleinen Skript bis hin zu einer ausgewachsenen Anwendung. Und jetzt eben auch als reine Malware/Ransomware.

Unter Windows läuft JavaScript außerhalb des Browsers in »Windows Script Host« (WSH). Dies beschränkt oder »Sandboxed« den Script-Code nicht, so dass die Anwendung alles auslösen kann. Die Gauner verwendeten dabei nach Erkenntnissen von Sophos frei verfügbaren Verschlüsselungs-Quellcode in der Malware. Dies machee die Implementierung wesentlich einfacher, weil die Programmierung bereits erfolgt ist.

Weitere Software ist nun nicht mehr nötig. Sobald die JS/Ransom-DDL-Malware-Datei im Netzwerk ist, beginnt sie mit der Verschlüsselung der Daten, und ein Popup übermittelt die Lösegeldforderung. Üblicherweise erscheint dann ein Lockvogel-Dokument: »Dieses Dokument wurde in einer neueren Version von MS Word erstellt und kann nicht mit Ihrer Version von WordPad geöffnet werden. Kontaktieren Sie den Ersteller der Datei, oder öffnen Sie die Datei mit MS Word 2013. Einige Teile dieser Inhalte können nicht richtig angezeigt werden.«

Die Köder-Datei enthält eine gefälschte Fehlermeldung um den User zu überzeugen, dass die Datei wirklich ein Dokument war, um die Aufmerksamkeit abzulenken und mit der Verschlüsselung fortzufahren.

Zahltag: so läuft das kriminelle Prozedere ab

Ransomware ist nicht vollständig in sich geschlossen. Bevor sie funktioniert, muss Kontakt mit einem Server der Betrüger aufgenommen werden, um einen Verschlüsselungs-Key zu erwerben. Der Server antwortet mit einem einzigartigen Key und einem zufällig erstellten AES-Key, so dass die Opfer die Dekodierungsschlüssel nicht miteinander teilen können.

Sind die Daten gesperrt, muss die eindeutige Kennung eingegeben werden, um dann mit dem passenden AES-Key die Daten zu entschlüsseln. Der AES-Key, der durch das JavaScript heruntergeladen wurde, bleibt nur im Speicher. Ist die Verschlüsselung abgeschlossen ist und das JavaScript-Programm beendet, haben die Kriminellen die einzige verbleibende Kopie des Schlüssels.

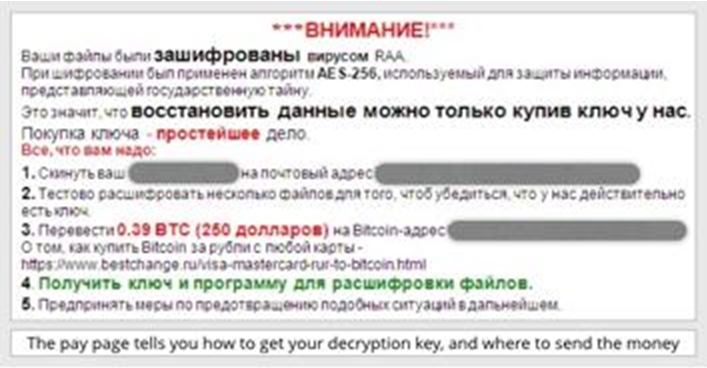

Anschließend informiert eine Readme-Seite, wie es weiter geht: »*** ACHTUNG *** Ihre Dateien wurden von der RAA Malware mit dem AES-256-Algorithmus verschlüsselt. Dieser wird auch verwendet, zum Staatsgeheimnisse zu schützen. Eine Datenwiederherstellung ist nur möglich, wenn Sie den Schlüssel von uns kaufen. Den Schlüssel zu kaufen, ist die einfachste Lösung. Sie brauchen kein Russisch zu können um zu verstehen, dass der Preis 0,39 Bitcoins, also etwa $ 250 beträgt.«

Die Gauner bieten oftmals sogar an, einige Daten zu entschlüsseln, so dass die User die Gewissheit haben, dass es auch funktioniert. Wie die Testfiles mit einem verschlüsselten Rechner übertragen werden sollen, steht da allerdings nicht.

Doch jetzt wird auch das Passwort einkassiert

Die meisten Ransomware-Angriffe der letzten Jahre haben damit begonnen, Daten zu verschlüsseln und endeten, sobald die Zahlung erfolgte, mit der Entschlüsselung. Die kriminelle Komponente bestand aus der Zahlung des Lösegelds, danach war alles wieder beim Alten.

Aktuell hinterlassen die Cyberkriminellen jedoch eine weitere Form der Malware auf dem Computer: einen Password-Stealer. Sophos blockiert ihn unter dem Namen als »Troj/Fareit-AWR. Ohne entsprechende Software entwenden die Kriminellen nach erfolgter Zahlung noch die Online-Zugangsdaten der Opfer, um sie für kriminelle Zwecke zu missbrauchen. Auch diese Malware wird nicht heruntergeladen, sie ist ein Teil der base64-Programmierung und damit bereits auf dem Rechner vorhanden.

Der Programmcode, der die Fareit-Datei auf die Festplatte legt und launcht, ist absichtlich durch eine AES-Verschlüsselung geschützt. Der Key befindet sich innerhalb der Malware. Die Fareit-Malware befindet sich unter »Meine Dokumente« und trägt den Namen st.exe.

Ransomware – das können Sie vorbeugend tun

► Führen Sie ständig ein aktuelles Backup durch, nach Möglichkeit mitmodernsten Backup-Lösungen.

► Konfigurieren Sie Windows so, dass Dateierweiterungen angezeigt werden. Dies gibt Ihnen eine bessere Chance, verschleierte Dateien zu erkennen.

► Überlegen Sie, ob Sie JavaScript-Dateien in Windows auch mit Notepad, nicht mit WSH anzeigen. Notepad zeigt .js-Dateien harmlos als Text an, anstatt sie als Programme auszuführen.

► Installieren Sie, falls noch nicht geschehen, eine Schutzsoftware.

► Erwägen Sie den Einsatz eines Recovery-Tools wie »Hitman Pro Alert« von Sophos. Dies kann erkennen, wenn Malware (auch JS/Ransom-DDL) seine Arbeit beginnt. Es beendet den Prozess und setzt nicht autorisierte Änderungen zurück.

Aber bedenken Sie: Auch wenn Sie für die Entschlüsselung Ihres Computers bezahlt haben, sollten Sie sich nicht in Sicherheit wiegen. Wahrscheinlicher ist es, dass die Ganoven, da sie nun schon einmal Zutritt zu Ihren Daten hatten, diesen auch künftig nicht ungenutzt lassen.

- Sophos

- Sophos ist bei Mobile-Device-Management gut unterwegs

- Ransomware: Erpresser-Trojaner greifen um sich – was zu tun ist

- Kostenloser Download: Ransomware-Themenpapier vom BSI

- Zu viele Fake-E-Mails mit Ransomware & Viren landen bei Ihnen? Big Data könnte helfen

- Kein Backup: NASCAR-Rennsportteam zahlte zähneknirschend den Teslacrypt-Erpressern

- Rotzfrech: Erpressersoftware »Jigsaw« bietet Chat-Support an

- Sophos sichert Cloud-Storage mit »SafeGuard Enterprise«

- Mehr über Cybersicherheit im speicherguide.de-Schwerpunkt

- Sophos erkennt neuen Trend: Ransomware goes JavaScript

- 2015 wurde Ransomware über Makros verbreitet

- 2016 rüsteten die Ransomware-Schreiber auf JavaScript auf

- Besonderheit der neuen JS/Ransom-DDL

- Zahltag: so läuft das kriminelle Prozedere ab

- Doch jetzt wird auch das Passwort einkassiert

- Ransomware – das können Sie vorbeugend tun