Petya/Petrwrap/ExPetr-Ransomware: eingeschleust von MeDoc-Update

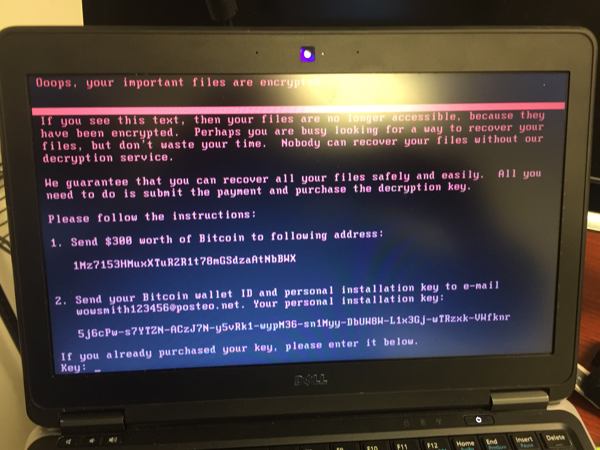

Hinweisbildschirm, dass die Ransomware »Petya« (oder auch »NotPetya« oder »ExPetr« oder »Petrwrap«) zugeschlagen hat (Bild: Barkly)Mittlerweile sind sich Sicherheitsanalytiker einig: Die in der Ukraine weit verbreitete Buchhaltungssoftware namens »MeDoc« hat den jüngsten Ransomware-Ausbruch verursacht. Es war ein ganz normales Update, das allerdings verseucht war, und so den Virus einschleuste. Verbreitet hat er sich dann über bekannte Schwachstellen, die auch schon WannaCry nutzte.

Hinweisbildschirm, dass die Ransomware »Petya« (oder auch »NotPetya« oder »ExPetr« oder »Petrwrap«) zugeschlagen hat (Bild: Barkly)Mittlerweile sind sich Sicherheitsanalytiker einig: Die in der Ukraine weit verbreitete Buchhaltungssoftware namens »MeDoc« hat den jüngsten Ransomware-Ausbruch verursacht. Es war ein ganz normales Update, das allerdings verseucht war, und so den Virus einschleuste. Verbreitet hat er sich dann über bekannte Schwachstellen, die auch schon WannaCry nutzte.

Deswegen der Ausbruch zunächst in der Ukraine und in kleinerem Maße auch in Russland, wo ukrainische Software oftmals eingesetzt wird. Das BSI hält diese These nach einer ersten Einschätzung für plausibel. Dabei zeigt sich, dass die Ransomware Funktionen enthält, um sich unter Ausnutzung verschiedener Schwachstellen innerhalb eines Netzwerkes rasant weiterverbreiten zu können.

»Die aktuelle Cyber-Angriffswelle zeigt zum wiederholten Male deutlich, wie anfällig auch kritische Geschäftsprozesse in Unternehmen und Institutionen in einer digitalisierten Welt sein können«, erklärt BSI-Präsident Arne Schönbohm. »Man wird die Kompromittierung eines einzelnen Computers nicht immer verhindern können, aber sie darf nicht zum Ausfall eines ganzen Netzwerks führen! Angesichts der akuten Bedrohungslage rufen wir erneut dazu auf, Informationssicherheit zur Chefsache zu machen. Cyber-Sicherheit ist die Voraussetzung für eine erfolgreiche Digitalisierung.«

Empfehlungen des BSI zum Schutz vor der aktuellen Cyber-Angriffswelle

► De-Aktivierung der Auto-Update-Funktion der Software MeDoc oder Sperrung der Domain upd.me-doc.com.ua (92.60.184.55).

► Aufgrund der Ausnutzung der gängigen Administratorenwerkzeuge psexec und wmic sollten die Administratorenrechte überprüft werden: a) Lokale Administratoren sollten sich nicht über das interne Netz einloggen können. b) Lokale Administratoren dürfen auf unterschiedlichen Rechnern nicht das gleiche Passwort haben. c) Idealerweise sollte der lokale Administrator deaktiviert sein.

► Netzwerke müssen segmentiert werden.

► Einspielen des Microsoft-Patches MS17-010.

► Aktualisierung der eingesetzten Antiviren-Programme.

► Mit bereits bestehenden Backups können Daten ersetzt werden.

War es Petya? Oder doch ein ganz neuer Virus?

Nicht alle Sicherheitsanbieter sind mittlerweile der Ansicht, dass es sich bei dem aktuell kursierenden Schädling um eine neue Petya-Variante handelt. Überwiegend wird er als neue »Goldeneye«-Version geführt, andernorts als »Loki Bot«. Falls es eine neue Petya-Version ist, wird sie in verschiedenen Quellen auch als »Petrwrap« betitelt.

Bei Kaspersky ist man der Meinung, es handele sich um einen völlig neuen Ransomware-Typ. Zunächst hatte man ihn deshalb als »NotPetya« getauft. Mittlerweile hat Kaspersky die Benennung in »ExPetr« geändert.

Klassische Datenrettung als Chance bei Petya / NotPetya / ExPetr / Petrwrap?

Wie auch immer die Ransomware heißt: Sie ist etwas fieser als WannaCry, weil sie auch die »Master File Table« (MFT) der Festplatten verschlüsselt. Dadurch wird der Zugriff auf die Dateien unmöglich gemacht, egal, ob verschlüsselt oder nicht.

Doch genau hierin könnte eine Chance zum Recovern der Dateien liegen. Der Datenretter Kroll Ontrack verweist darauf, dass Datenrettungsunternehmen eigentlich gute Chancen sehen, Dateien zu retten, wenn lediglich die MFT fehlt oder beschädigt ist – oder wie im Fall von Petya/NotPetya/ExPetr/Petrwrap verschlüsselt ist. »Wenn diese Ransomware allerdings immer noch nur das MFT verschlüsselt, könnte es möglich sein, scheinbar verlorene Daten wiederherzustellen«, erklärt Peter Böhret, Managing Director der deutschen Kroll-Ontrack-Niederlassung in Böblingen. – Ein Versuch wär’s wert.

- White-Paper von speicherguide.de über Phishing-E-Mails: »16 Tipps, dem E-Mail-Betrug zu entgehen«

- Buchbesprechung: »Hacken für Dummies« hilft beim Selbstschutz

- Buchbesprechung: »Dark Web« legt das Darknet schonungslos offen

- Mehr über Backup/Recovery, unternehmensweiten Datenschutz, Datenschutz-Grundverordnung (DSGVO) und das IT-Sicherheitsgesetz (IT-SiG) im speicherguide.de-Special 02-2017: Data-Protection

- Ransomware: WannaCry-Nachfolger EternalRocks infiziert erste PCs

- Ransomware – es gibt weitere kostenlose Entschlüsselungstools

- Petya/Petrwrap/ExPetr-Ransomware: eingeschleust von MeDoc-Update

- Empfehlungen des BSI zum Schutz vor der aktuellen Cyber-Angriffswelle

- War es Petya? Oder doch ein ganz neuer Virus?

- Klassische Datenrettung als Chance bei Petya / NotPetya / ExPetr / Petrwrap?