Palo Alto Networks warnt: Ransomware verschleiert sich mit Tool

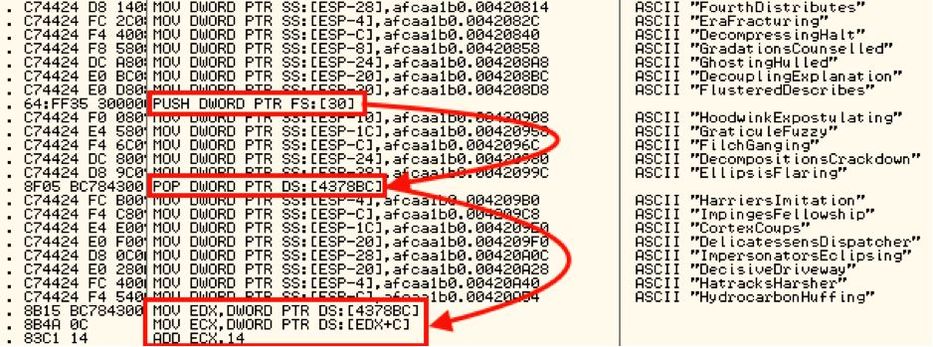

Trickreich versucht das Verschleierungstool, die Adresse von kernel32.dll herauszufinden (Bild: Palo Alto Networks)Ransomware, also Verschlüsselungs-Trojaner, wollen wie alle Computerviren nicht entdeckt werden. Die Sicherheitsspezialisten von Palo Alto Networks haben in neues Tool entdeckt, mit dem sich anscheinend vor allem die Ranomware-Familien von »Locky«, »TeslaCrypt« und »Andromeda« tarnen. Ziel ist es, mit der neuen Verschleierungstechnik die bei Endkunden eingesetzte Sicherheitssoftware zu täuschen.

Trickreich versucht das Verschleierungstool, die Adresse von kernel32.dll herauszufinden (Bild: Palo Alto Networks)Ransomware, also Verschlüsselungs-Trojaner, wollen wie alle Computerviren nicht entdeckt werden. Die Sicherheitsspezialisten von Palo Alto Networks haben in neues Tool entdeckt, mit dem sich anscheinend vor allem die Ranomware-Familien von »Locky«, »TeslaCrypt« und »Andromeda« tarnen. Ziel ist es, mit der neuen Verschleierungstechnik die bei Endkunden eingesetzte Sicherheitssoftware zu täuschen.

Aufgespürt hat die neuen digitalen Nebelkerzen der Bedrohungserkennungsdienst »AutoFocus« von Palo Alto Networks. Beim Korrelieren von globalen Daten wurden leichte Veränderungen an Locky festgestellt. Das bei Locky neu entdeckte Tool, um Sicherheitskontrollen zu umgehen, kommt laut Palo Alto Networks offensichtlich sogar bei weiteren Ransomware-Familien zum Einsatz.

Palo Alto Networks fielen verschleierte API-Aufrufe auf

Mehrere Malware-Samples fielen Palo Alto Networks auf durch verschleierte API-Aufrufe, die Systemfunktionen manipulierten. Diese Funktionalität bleibt den häufig verwendeten statischen Analyse-Tools verborgen. Die Manipulationen an den API-Aufrufen verhindern die Klassifizierung anhand von Schlüsselnamen, wodurch die Wahrscheinlichkeit erhöht wird, dass die Malware nicht entdeckt wird.

Dies scheint laut Palo Alto Networks jedoch nur eine von mehreren Maßnahmen zu sein, um Sicherheitsanalysen in die Irre zu leiten. Bei der Begutachtung aktueller Samples habe sich gezeigt, dass die Importtabellen für die Bibliotheken, die bei der Ausführung geladen werden, sich deutlich unterscheiden, was eine sinnvolle Erkennung von Import-Hashing verhindert. Zudem scheint es, dass der Autor versucht, jede Menge sinnlose Anweisungen zu generieren, um die Analyse zu erschweren.

Vor allem bei Locky, aber auch bei TeslaCrypt und Andromeda

Neben Locky tauchte diese Technik auch bei Samples der Malware-Familien TeslaCrypt und Andromeda auf. Palo Alto Networks betont, dass diese Verschleierungstechnik durch dynamische Analyse in Kombination mit der statischen Analyse seines »WildFire«-Diensts nachgewiesen werden kann.

- Mehr Infos zur Verschleierungstaktik der Ransomware vom Research-Center von Palo Alto Networks

- Palo Alto Networks

- Palo Alto Networks ist sich sicher: Die Cyber Threat Alliance ist ein guter Bedrohungsanalyse-Ansatz

- Ransomware: Erpresser-Trojaner greifen um sich – was zu tun ist

- Kroll Ontrack warnt: immer mehr Unternehmen werden Ransomware-Angriffsziel

- Ransomware – Erpressersoftware: Einer der Top-10-Trends von speicherguide.de für das Jahr 2016